漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143498

漏洞标题:我是如何利用大数据拿下链家网的域名管理邮箱的

相关厂商:homelink.com.cn

漏洞作者: sqlfeng

提交时间:2015-09-25 22:40

修复时间:2015-11-09 23:26

公开时间:2015-11-09 23:26

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-25: 细节已通知厂商并且等待厂商处理中

2015-09-25: 厂商已经确认,细节仅向厂商公开

2015-10-05: 细节向核心白帽子及相关领域专家公开

2015-10-15: 细节向普通白帽子公开

2015-10-25: 细节向实习白帽子公开

2015-11-09: 细节向公众公开

简要描述:

…^^…

详细说明:

晚上无聊,检测一下北京链家

先whois一下

得出邮箱: [email protected]

丢进大数据进行匹配搜索

用户名 林木小晓

邮箱 [email protected]

密码&盐 **打码

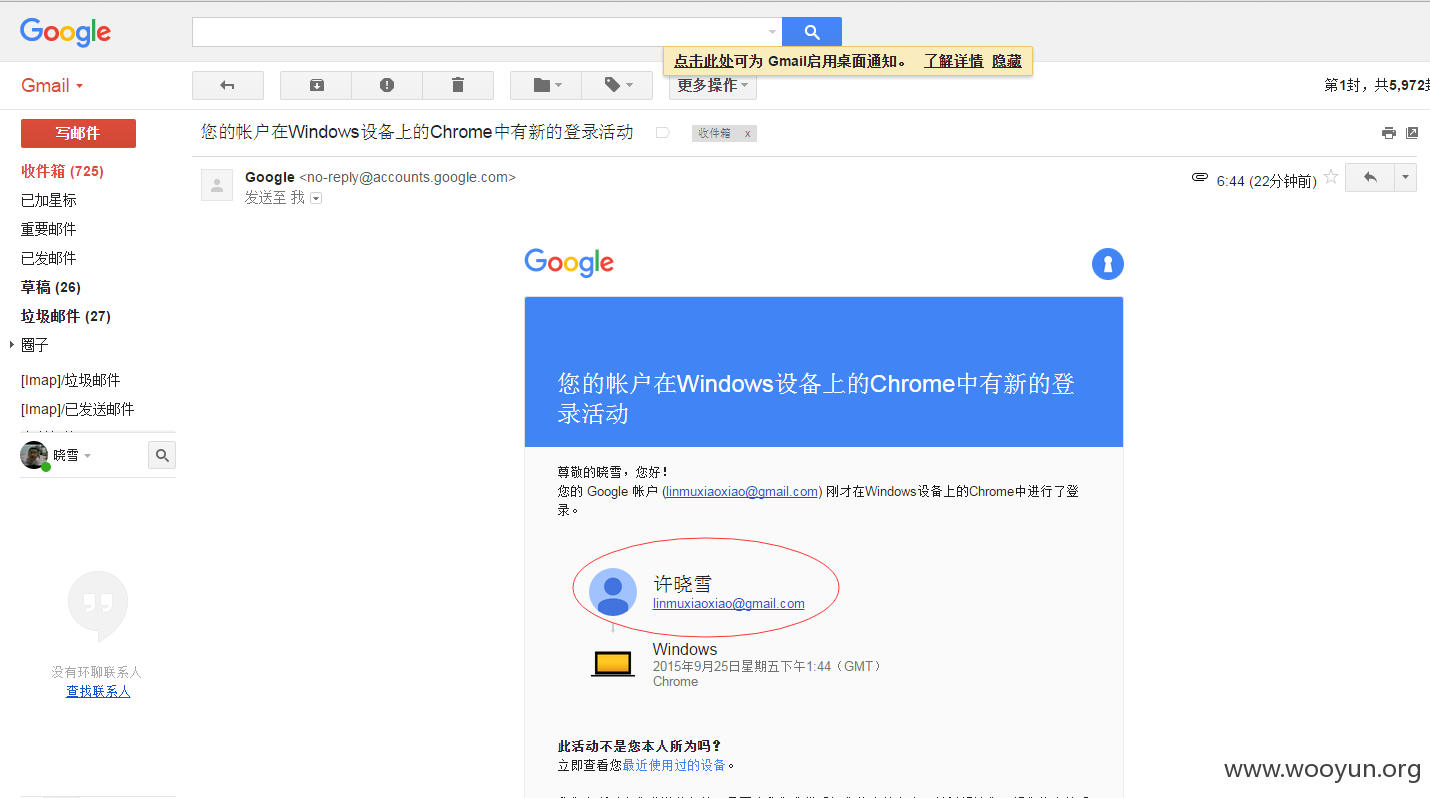

尝试登录Gmail邮箱,有异常登录提醒,要验证(已经解决问题了,忘记截图了)

1、验证手机短信验证码

2、验证手机语音验证码

3、验证手机号码

第一个和第二个直接放弃,奔着手机号码找吧

把邮箱丢进reg007.com看看先

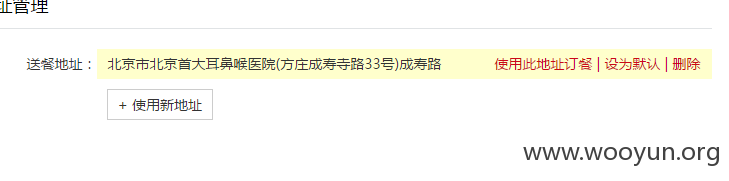

眼前一亮,必胜客宅急送,于是猜想订餐肯定有电话呀

输入邮箱,随手密码123456 进来了

(大部分人在订餐的时候,或者注册这类外卖网站的时候,基本都是弱口令,习惯~!Ps:万恶的123456)

有了手机号就简单了,于是乎就进邮箱了

来个图

漏洞证明:

修复方案:

1、密码一定不要通用或相似!!!

2、经常改密码,防止自己泄漏密码被坏人利用

3、...................

版权声明:转载请注明来源 sqlfeng@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-09-25 23:25

厂商回复:

多谢,已经在跟进.密码已经更改. 多谢

最新状态:

暂无