漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0148310

漏洞标题:猎豹浏览器远程命令执行漏洞(有条件)

相关厂商:金山软件集团

漏洞作者: 路人甲

提交时间:2015-10-21 17:45

修复时间:2016-01-19 18:20

公开时间:2016-01-19 18:20

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-21: 细节已通知厂商并且等待厂商处理中

2015-10-21: 厂商已经确认,细节仅向厂商公开

2015-10-24: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-15: 细节向核心白帽子及相关领域专家公开

2015-12-25: 细节向普通白帽子公开

2016-01-04: 细节向实习白帽子公开

2016-01-19: 细节向公众公开

简要描述:

猎豹浏览器远程命令执行漏洞

详细说明:

首先我在这里先丢两个xss 本来以为用的上的 但是貌似用不上了 两个xss 都是有权限调用浏览器部分api的 一起修了吧!

问题出现在皮肤安装这里 我原本以为只有liebao.cn/域名下的crx才有权限直接静默安装 ,事实不是的 更何况liebao.cn下就可以静默安装也是不行的!

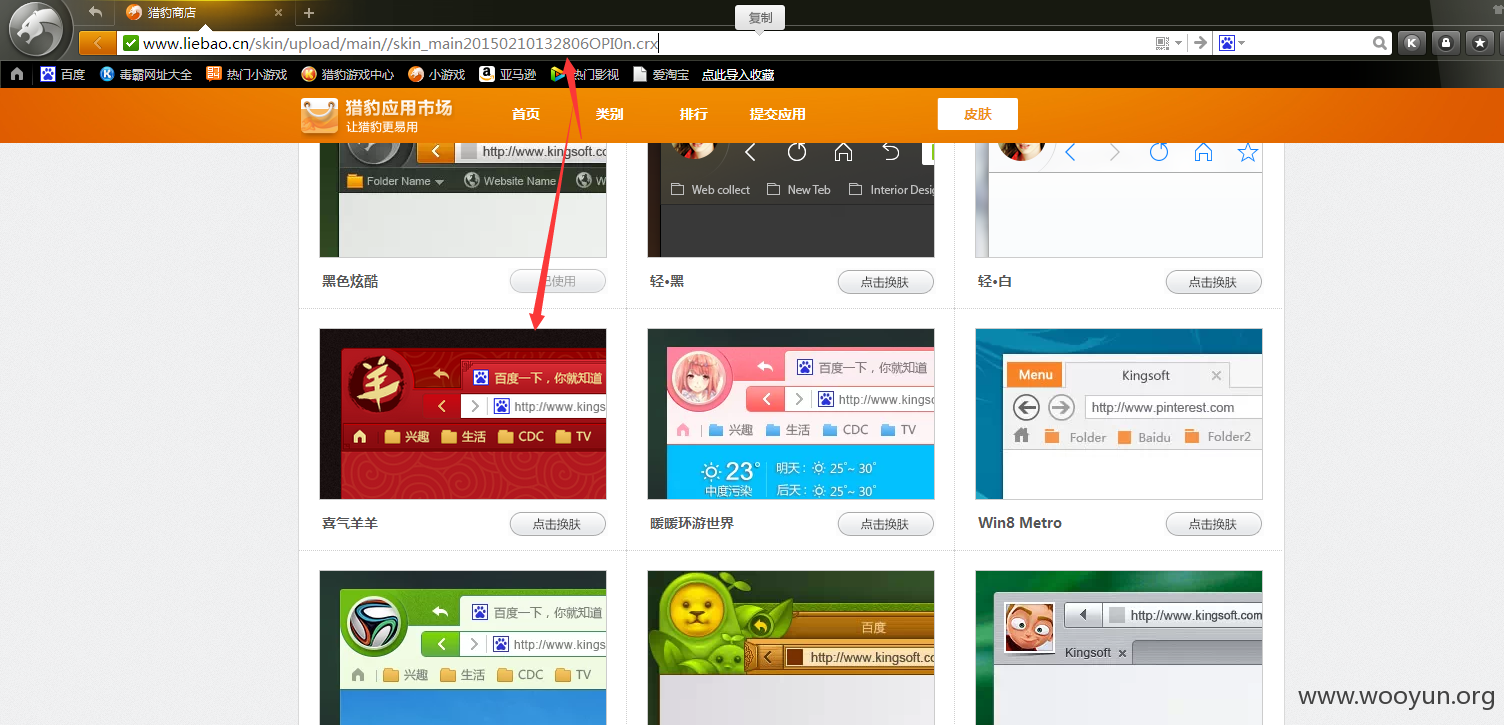

商店的皮肤地址:http://www.liebao.cn/skin/upload/main//skin_main20150210132806OPI0n.crx/upload/main//skin_main20150210132806OPI0n.crx

回车访问此地址皮肤直接就安装上了

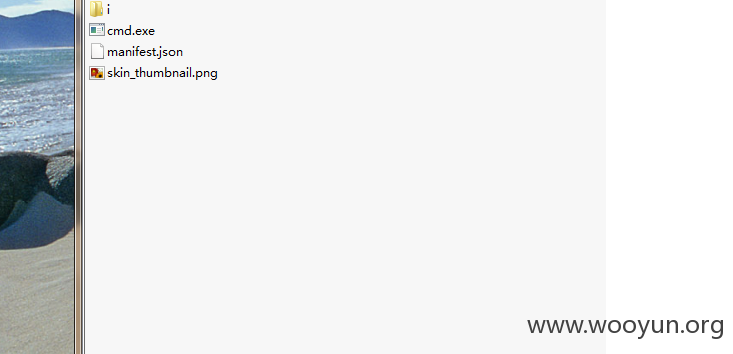

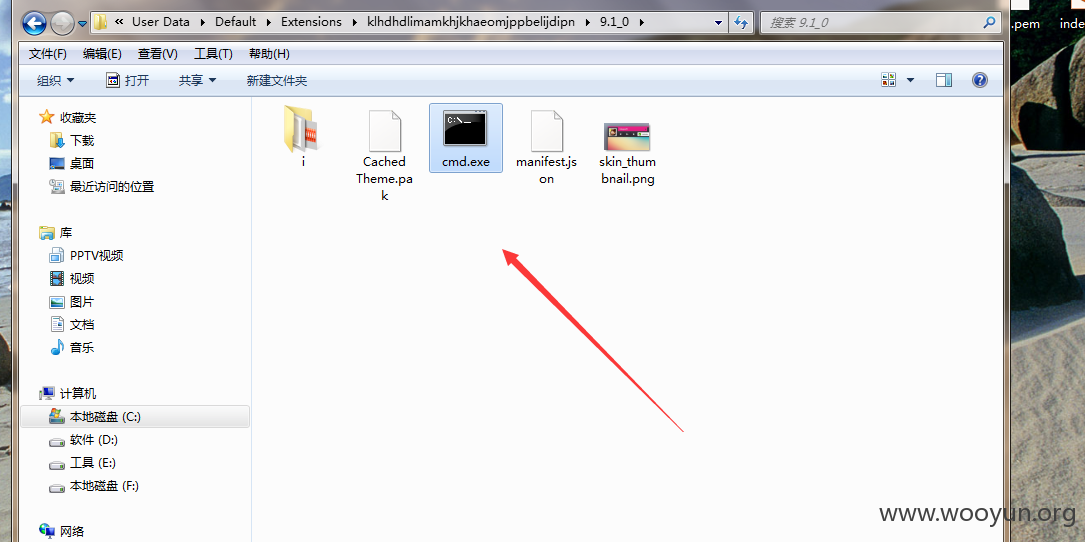

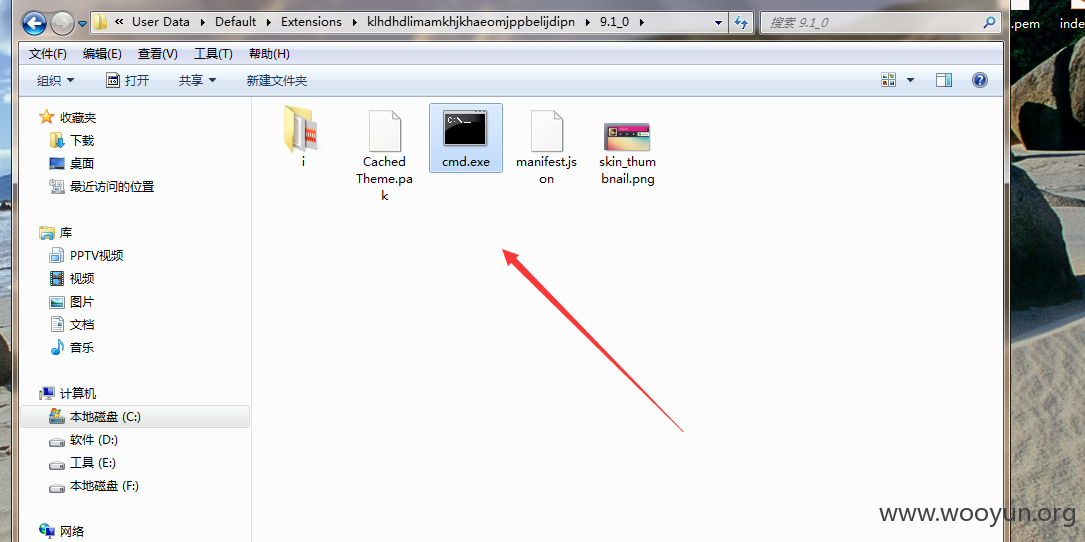

于是在猎豹下载了个皮肤下载 谷歌打包了个cmd.exe进去

在虚拟机搭建了个网站 把打包好的crx丢了进去

那怎么让这个皮肤被安装上呢 ,

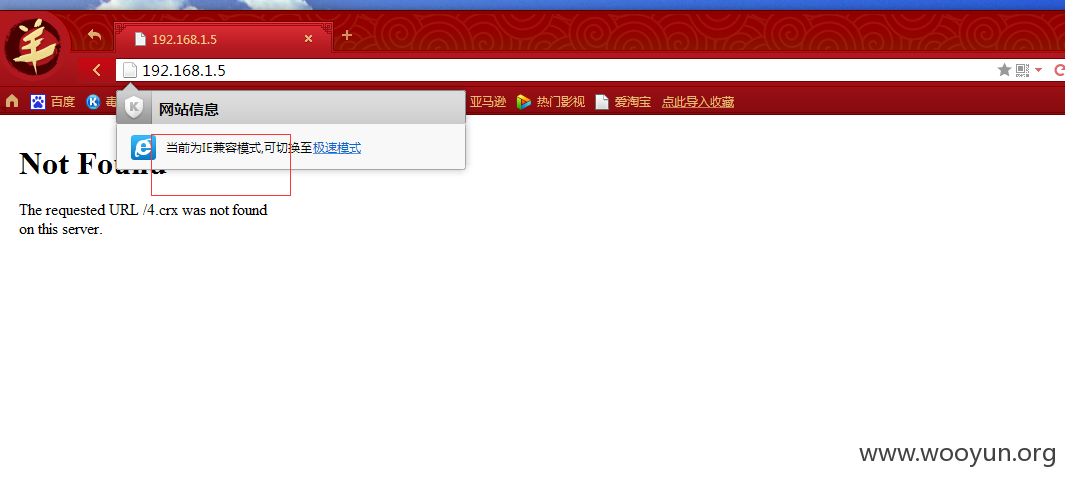

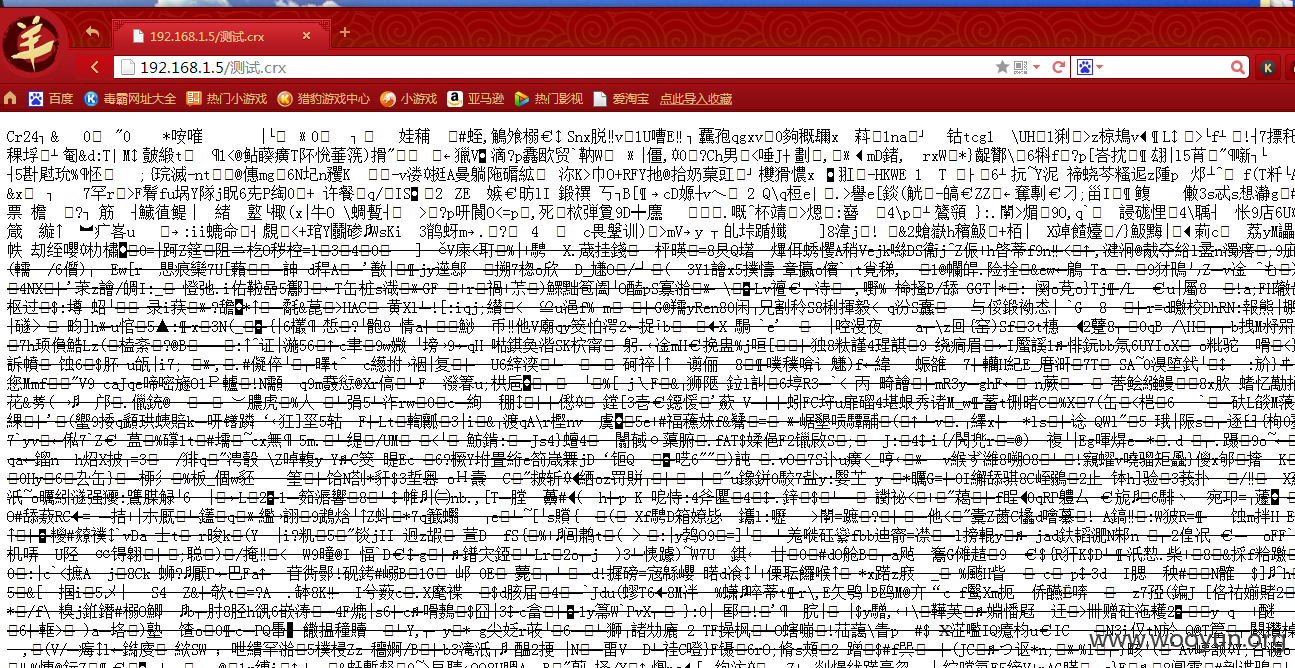

经过一番测试 ie内核下访问此crx都是直接被解析成乱码

而极速模式下 直接就把crx给安装了 没有任何提示的

这样以来就想到了二哥的思路

1. win7下,关闭UAC的情况下,可以写入启动目录,

cmd.exe 重命名为 ../../../../../../../../../ProgramData/Microsoft/Windows/Start

Menu/Programs/Startup/cmd.exe 即可。

XP就不测试了 网速不行 下载个系统下载半天!

漏洞证明:

修复方案:

1.先把那两处xss修了把

2.皮肤判断是不是皮肤商店的url,不是则不安装

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2015-10-21 18:00

厂商回复:

收到,非常感谢!

最新状态:

暂无