漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100491

漏洞标题:WPS Office可被中间人攻击执行任意代码(需要一定条件)

相关厂商:金山软件集团

漏洞作者: MITM

提交时间:2015-03-10 15:00

修复时间:2015-06-08 15:34

公开时间:2015-06-08 15:34

漏洞类型:设计错误/逻辑缺陷

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-10: 细节已通知厂商并且等待厂商处理中

2015-03-10: 厂商已经确认,细节仅向厂商公开

2015-03-13: 细节向第三方安全合作伙伴开放

2015-05-04: 细节向核心白帽子及相关领域专家公开

2015-05-14: 细节向普通白帽子公开

2015-05-24: 细节向实习白帽子公开

2015-06-08: 细节向公众公开

简要描述:

WPS Office可在一定条件下被中间人攻击执行任意代码。顺便附赠中间人攻击导致信息泄露。个人版,WPS文字,9.1.0.4953。这回该能过了吧。

详细说明:

漏洞一:中间人攻击执行任意代码(升级漏洞)

我发现在WPS Office有时启动时会请求http://up.wps.kingsoft.com/newupdate/specialpatch/index.ini以下载更新。返回的内容:

因为这一请求是明文,所以中间人可以劫持并修改这一文件:将url改成木马的地址,md5改成木马exe文件的md5。之后WPS Office会立即以普通用户权限执行木马。我不知道更新的频率如何,每天?每周?利用的方式仍然可以是建立假Wi-Fi热点诱使人们连接,如果用户开机、连上恶意Wi-Fi、打开WPS Office,进行了这三个动作后,就可能中木马(请求频率越高中的概率越大。即使你们这个文件就在首次运行时下载一次,这个影响也不能忽略,毕竟是代码执行)。

漏洞二:TLS证书没有校验

WPS文字虽然在登录处使用了HTTPS页面,但是根本没有校验TLS证书的有效性。所以中间人可以使用自签名证书进行中间人攻击,来截获用户的账户名、密码。请注意虽然有些登录接口,如新浪微博在HTTPS的基础上又加了一层hash,但中间人还是可以获得明文密码,因为我们可以任意修改页面的JavaScript,所以我们可以在form submit事件发生时,直接读取输入框中的明文,并ajax给我们,然后正常进行后续登录。这样用户还发现不了。

漏洞证明:

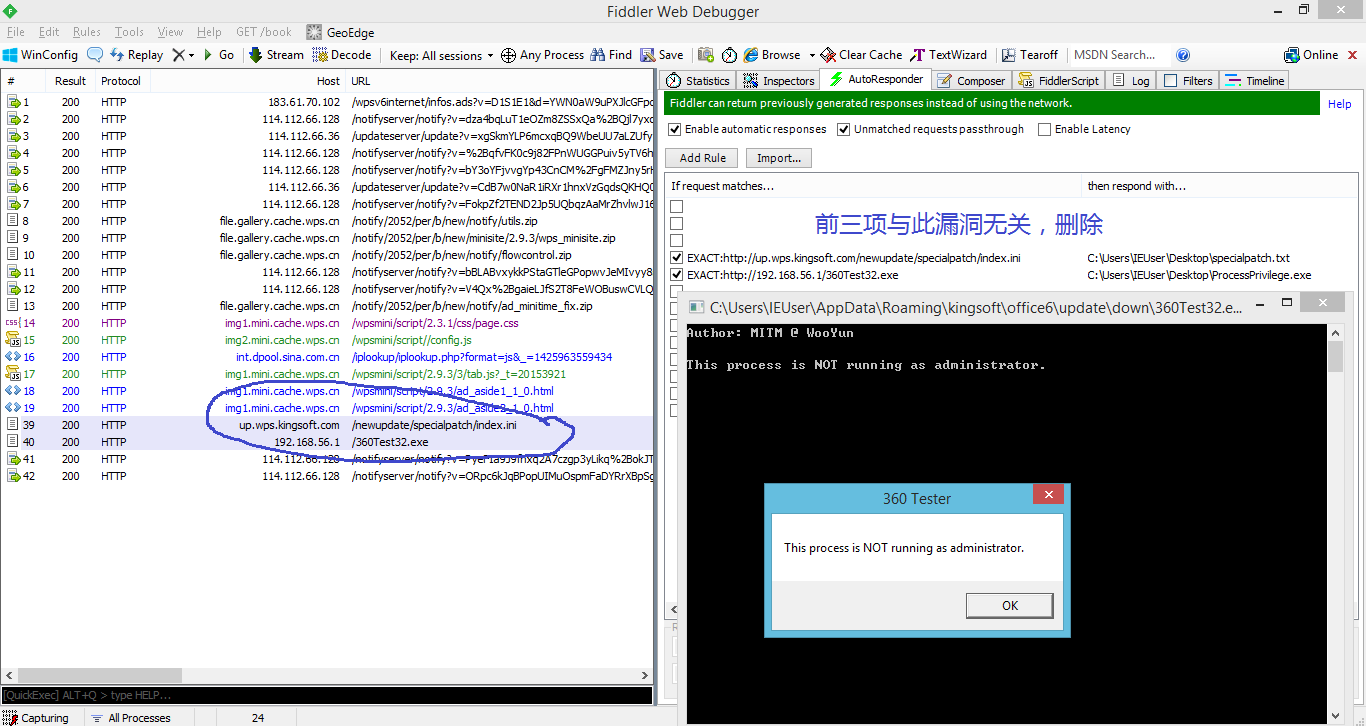

漏洞一:我在Fiddler演示一下。

劫持http://up.wps.kingsoft.com/newupdate/specialpatch/index.ini,返回(updatemd5保持真服务器返回的值不变即可):

漏洞二:

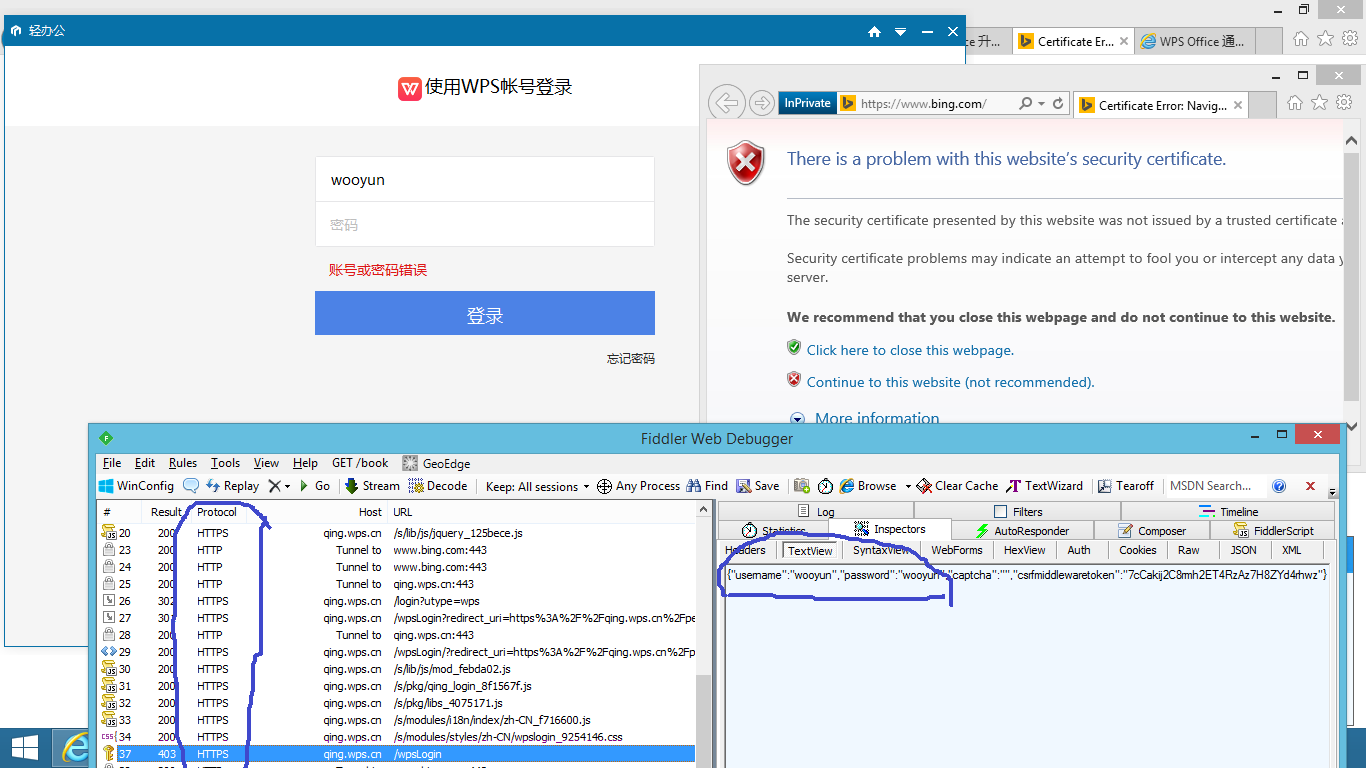

轻办公那里登录,用Fiddler抓包:

修复方案:

漏洞一:方法一是index.ini使用HTTPS,下载exe完成后比对md5。方法二是检查exe文件的数字签名(https://support.microsoft.com/kb/323809)。我的建议是两个都用,双保险。

漏洞二:校验HTTPS证书。

版权声明:转载请注明来源 MITM@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2015-03-10 15:33

厂商回复:

收到,我们将积极和厂商沟通具体改进完善方案

最新状态:

暂无