漏洞概要

关注数(24)

关注此漏洞

漏洞标题:国元证券ActiveX溢出任意代码执行漏洞

提交时间:2013-08-23 09:43

修复时间:2013-11-21 09:43

公开时间:2013-11-21 09:43

漏洞类型:远程代码执行

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2013-08-23: 细节已通知厂商并且等待厂商处理中

2013-08-28: 厂商已经确认,细节仅向厂商公开

2013-08-31: 细节向第三方安全合作伙伴开放

2013-10-22: 细节向核心白帽子及相关领域专家公开

2013-11-01: 细节向普通白帽子公开

2013-11-11: 细节向实习白帽子公开

2013-11-21: 细节向公众公开

简要描述:

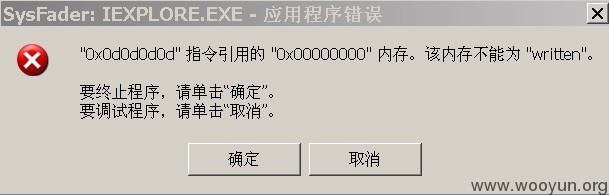

国元证券,npGYZQ.dll 的UnProtectColor属性超长字符串溢出。

详细说明:

测试环境:windows xp IE 6

国元证券,npGYZQ.dll 的UnProtectColor属性超长字符串溢出。

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2013-08-28 08:37

厂商回复:

由于此前几天未获知相关版本,在白帽子的帮助下,CNVD得到对应存在漏洞的软件版本,目前还在进一步复现中,同时对P.O.C进行改写。

考虑到潜在的挂马安全风险,先行确认,rank 16

最新状态:

暂无