漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146121

漏洞标题:第三方酒店管理服务器沦陷致海量个人信息可泄露(入住/退房时间/证件号码/证件类型/性别/姓名/国家/地址/房间号 )

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-10-12 10:06

修复时间:2015-11-30 15:06

公开时间:2015-11-30 15:06

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-12: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经确认,细节仅向厂商公开

2015-10-26: 细节向核心白帽子及相关领域专家公开

2015-11-05: 细节向普通白帽子公开

2015-11-15: 细节向实习白帽子公开

2015-11-30: 细节向公众公开

简要描述:

意外

详细说明:

企智通

http://**.**.**.**/

漏洞服务器:

https://**.**.**.**/admin/login.jsp

后台存在post注入:

PostgreSQL数据库

https://**.**.**.**/admin/login.jsp

admin wisetone2012

登录

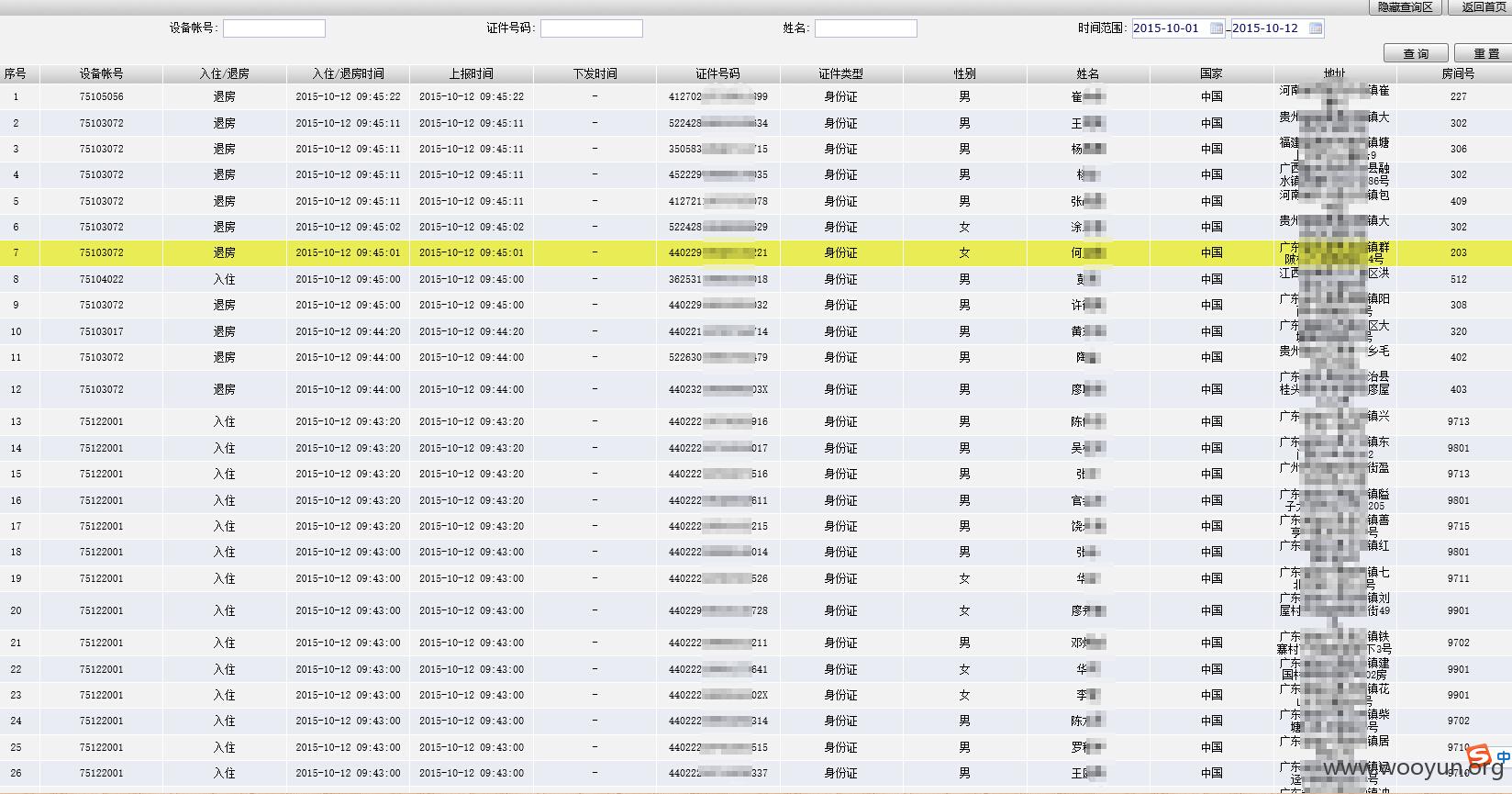

序号 设备帐号 入住/退房 入住/退房时间 上报时间 下发时间 证件号码 证件类型 性别 姓名 国家 地址 房间号

时间:

2015-10-02--2015-10-12

共152688个 3054/3054页 ...

不深度查询了 大家发挥想象吧

粗略估计应该有海量级别的数据吧

ok

最好:

为什么这样的隐私数据会交给第三方存储,第三方是否有后门? 第三方能保证安全吗?

漏洞证明:

...

修复方案:

改.

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-10-16 15:04

厂商回复:

CNVD未能实时复现所述漏洞我险点,疑为历史测试结果(如白帽子仍能复现请邮件发送告知),同时暂未建立与网站管理单位的直接处置渠道,未列入处置流程。

最新状态:

暂无