漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-03239

漏洞标题:CNBETA第一次渗透纪实

相关厂商:cnBeta.com

漏洞作者: 猪哥靓

提交时间:2011-11-07 15:20

修复时间:2011-12-07 15:20

公开时间:2011-12-07 15:20

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-11-07: 细节已通知厂商并且等待厂商处理中

2011-11-07: 厂商已经确认,细节仅向厂商公开

2011-11-17: 细节向核心白帽子及相关领域专家公开

2011-11-27: 细节向普通白帽子公开

2011-12-07: 细节向实习白帽子公开

2011-12-07: 细节向公众公开

简要描述:

去年进行的第一次渗透,非常简单。

详细说明:

cnBeta是互联网IT新闻业界的后起之秀,是目前国内同行领先的即时新闻站点和网友交流平台。消息速度快,报导立场公正中立,网友讨论气氛浓厚,在IT业界拥有相当的影响力。随后站点管理人员不断探索,在站点代码结构,内容和交流形式上取得了突破,创造了中国互联网颠覆传统新闻报道的新概念。经过4年的不断发展,cnBeta已经成为重要的互联网IT消息集散地。并于2007年被中国互联网协会评为中国最具投资价值100家网站。

08年的时候才知道有这个网站,也经常浏览这个网站。去年某日在朋友家为了得到他的芝麻油回去做面吃,一时兴起便和他打赌二十分钟之内搞定cnbeta的话就把那瓶芝麻油给我。

朋友说他已经花了半年时间来渗这个站缺没有太大的进展,我便知道常规套路对付它是没有用的了。抄起firefox先审视了下cnbeta的布局,目光停留在了它的幻灯片。

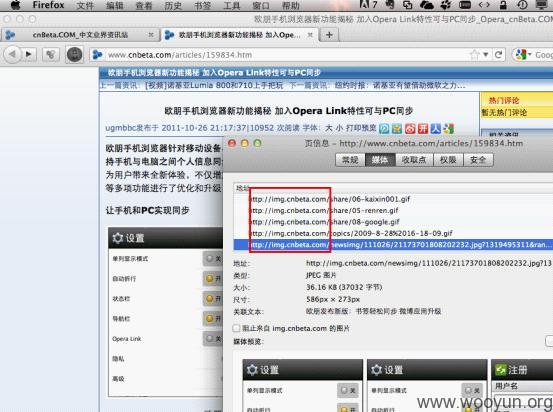

获得了图片服务器的url,这肯定是一个切入点。

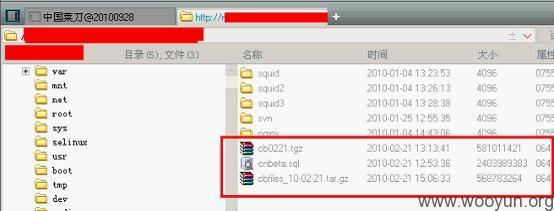

获取到http://img.cnbeta.com的IP,反查询看到该服务器存在大量浙江某市相关的网站,由此可得出cnbeta的站长还做了大量以dedecms为主的其他网站,我锁定了其中的n*******.com,运气很好的通过弱口令进入其后台,没有任何难度的拿到webshell,本来想看看img.cnbeta.com里面是否存在有用的东西,没想到却发现了cnbeta的备份程序和数据库。

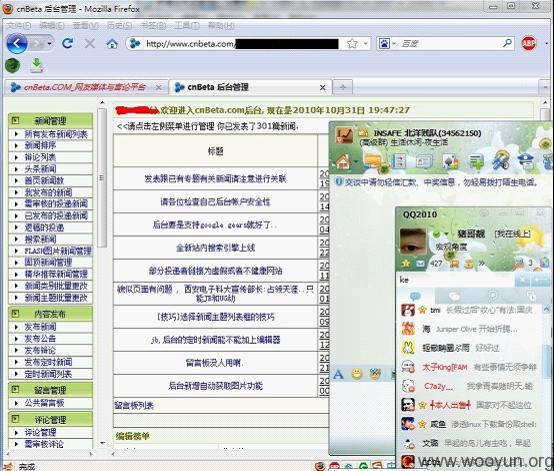

接下来就是下载程序下载数据库了,获得网站后台管理路径及帐号密码。

万圣节当天的晚上还小小的恶作剧了一下。

毫无技术含量的就得到了一瓶芝麻油。其实,二十分钟你也可以,也许你得到的就不止是一瓶芝麻油了,为什么不试试呢?

后续抽空发出今年第二次第二种烂把式渗cnbeta的方法。

漏洞证明:

修复方案:

版权声明:转载请注明来源 猪哥靓@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2011-11-07 15:29

厂商回复:

谢谢,已确认

最新状态:

暂无