漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146066

漏洞标题:恒生电子某系统漏洞导致重要信息泄露(可能在SVN源码中插入后门/获取生产服务器密码/营业执照等信息等)

相关厂商:hundsun.com

漏洞作者: 路人甲

提交时间:2015-10-11 22:35

修复时间:2015-11-29 17:58

公开时间:2015-11-29 17:58

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-11: 细节已通知厂商并且等待厂商处理中

2015-10-15: 厂商已经确认,细节仅向厂商公开

2015-10-25: 细节向核心白帽子及相关领域专家公开

2015-11-04: 细节向普通白帽子公开

2015-11-14: 细节向实习白帽子公开

2015-11-29: 细节向公众公开

简要描述:

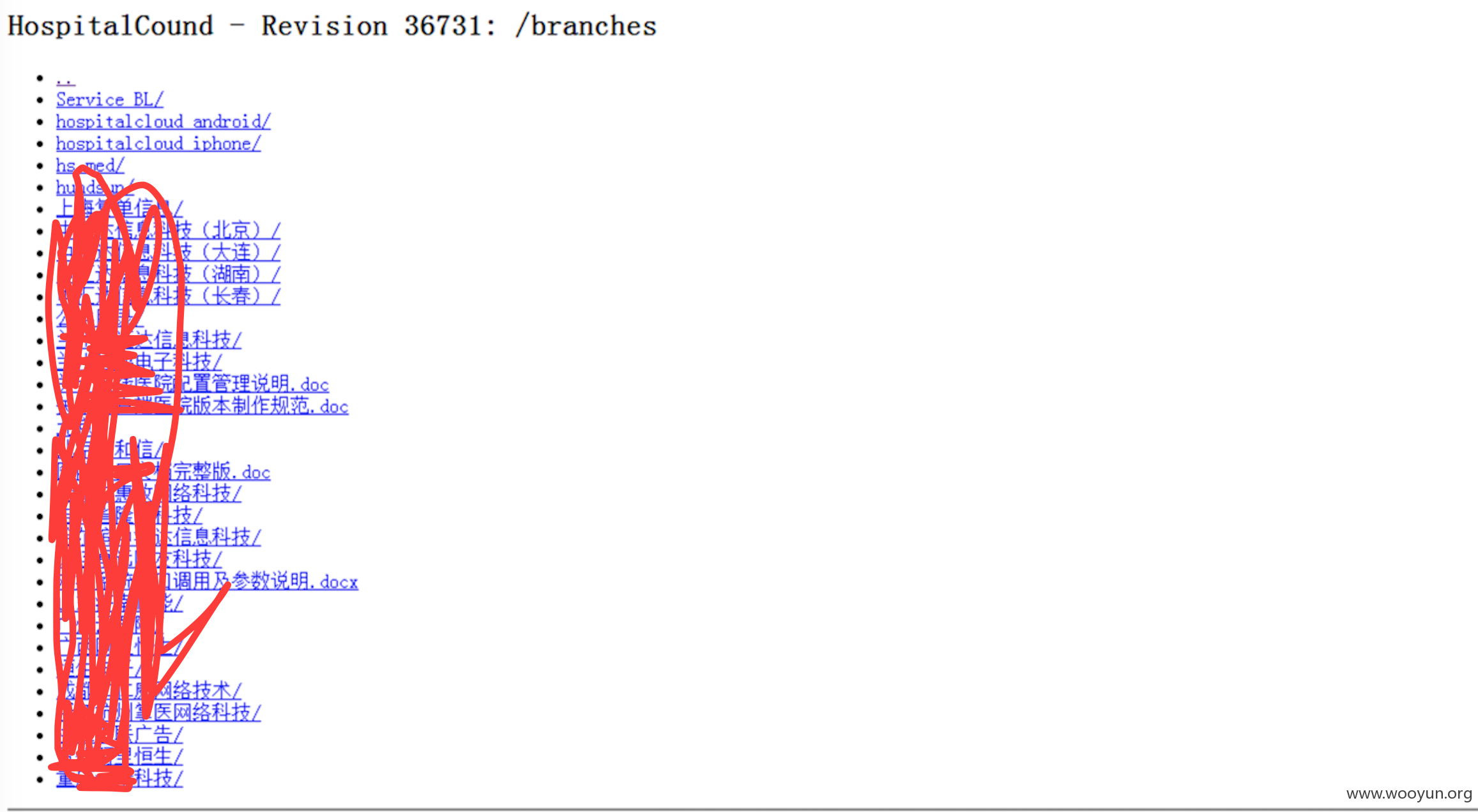

恒生电子某系统所有的SVN源码,从branch来看,有众多客户。。。可操作SVN代码,这个有点严重了。

详细说明:

探测恒生电子网站时,发现此系统http://service.hundsun.com:8180/secure/Dashboard.jspa,可以注册新用户。

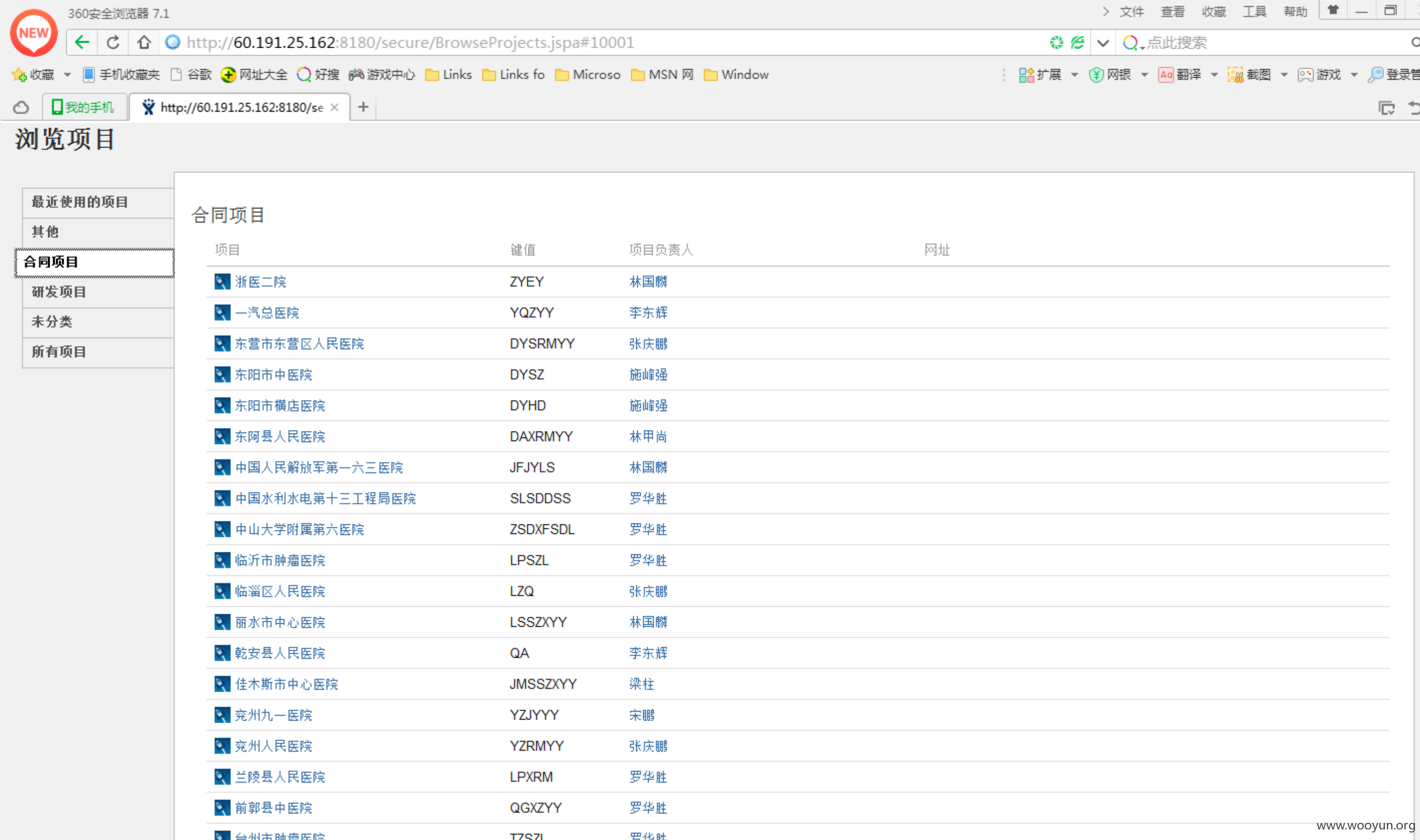

登录系统后,能看到众多项目的信息,都是一些bug信息,并没有什么卵用。。。

注意到首页有一个跳转链接,直接跳转到另外一个系统http://114.215.173.137:8190/,可以用上面的账号和密码登录。仍旧是一些无用的信息。

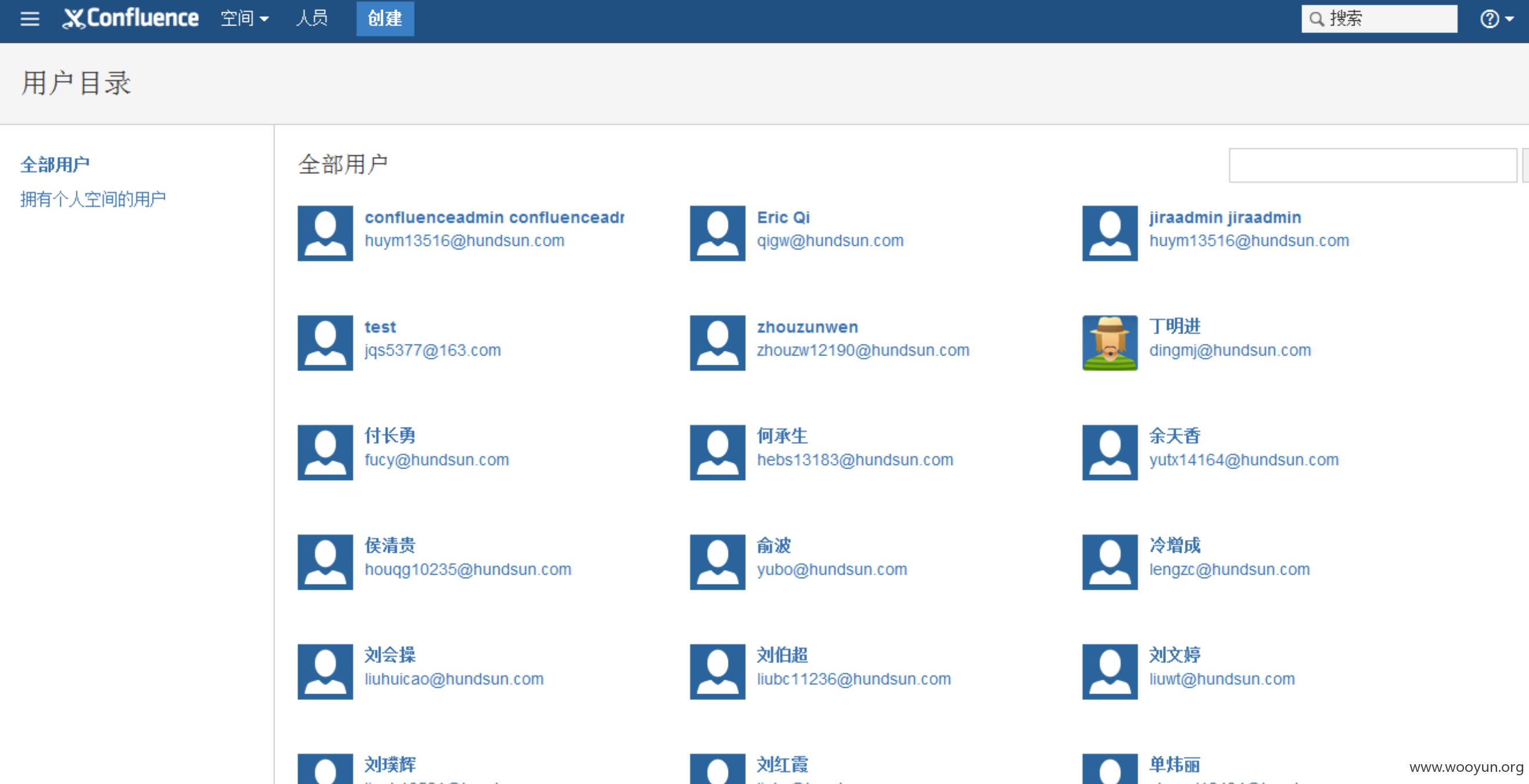

翻了一会,终于找了有点用的信息:众多邮箱。

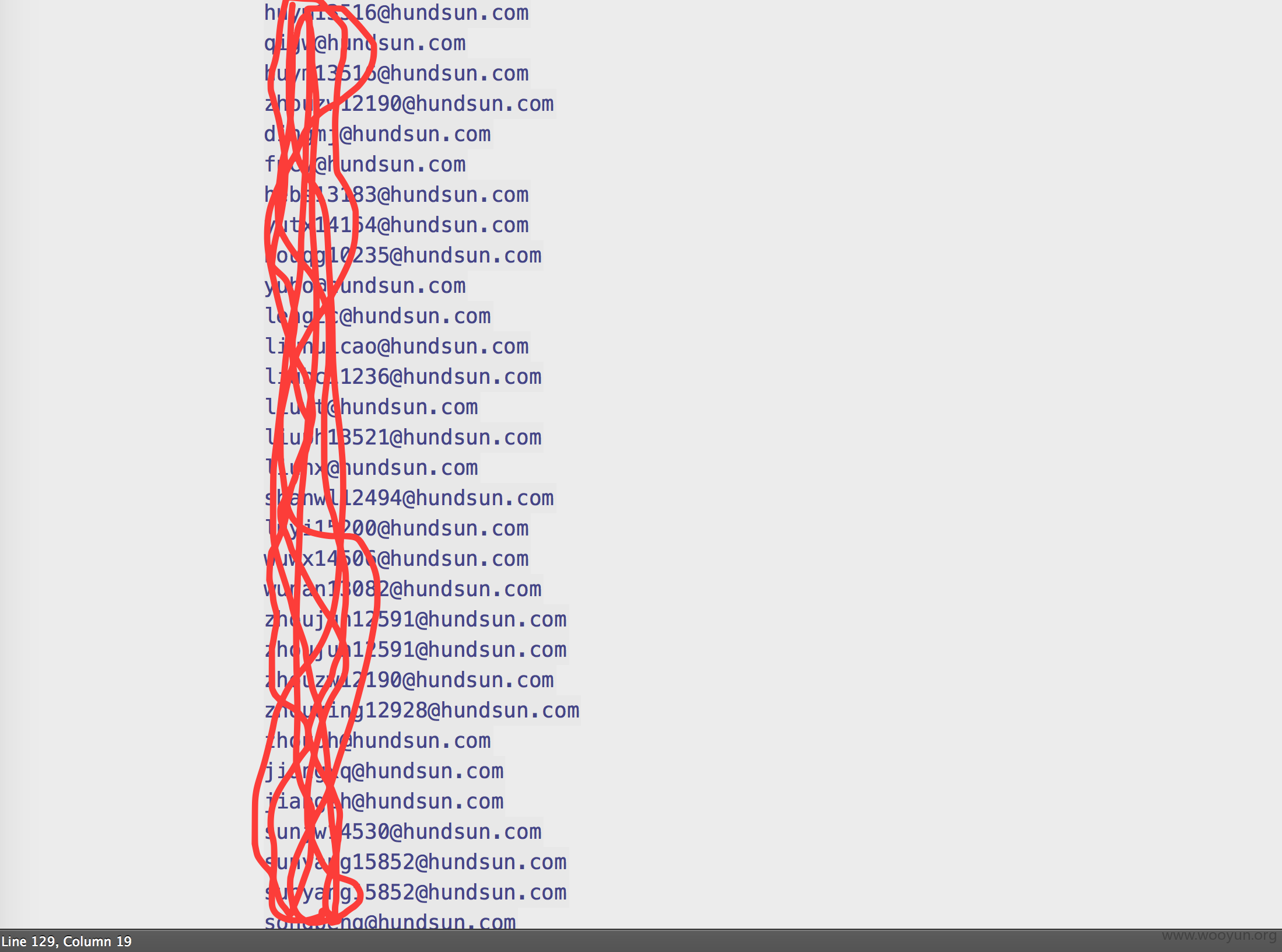

写了一个脚本,取了所有的邮箱信息。

又google了一下恒生电子的邮箱地址https://mail.hundsun.com,发现可以进行爆破,但是用了几个字典均没有什么收获。。。

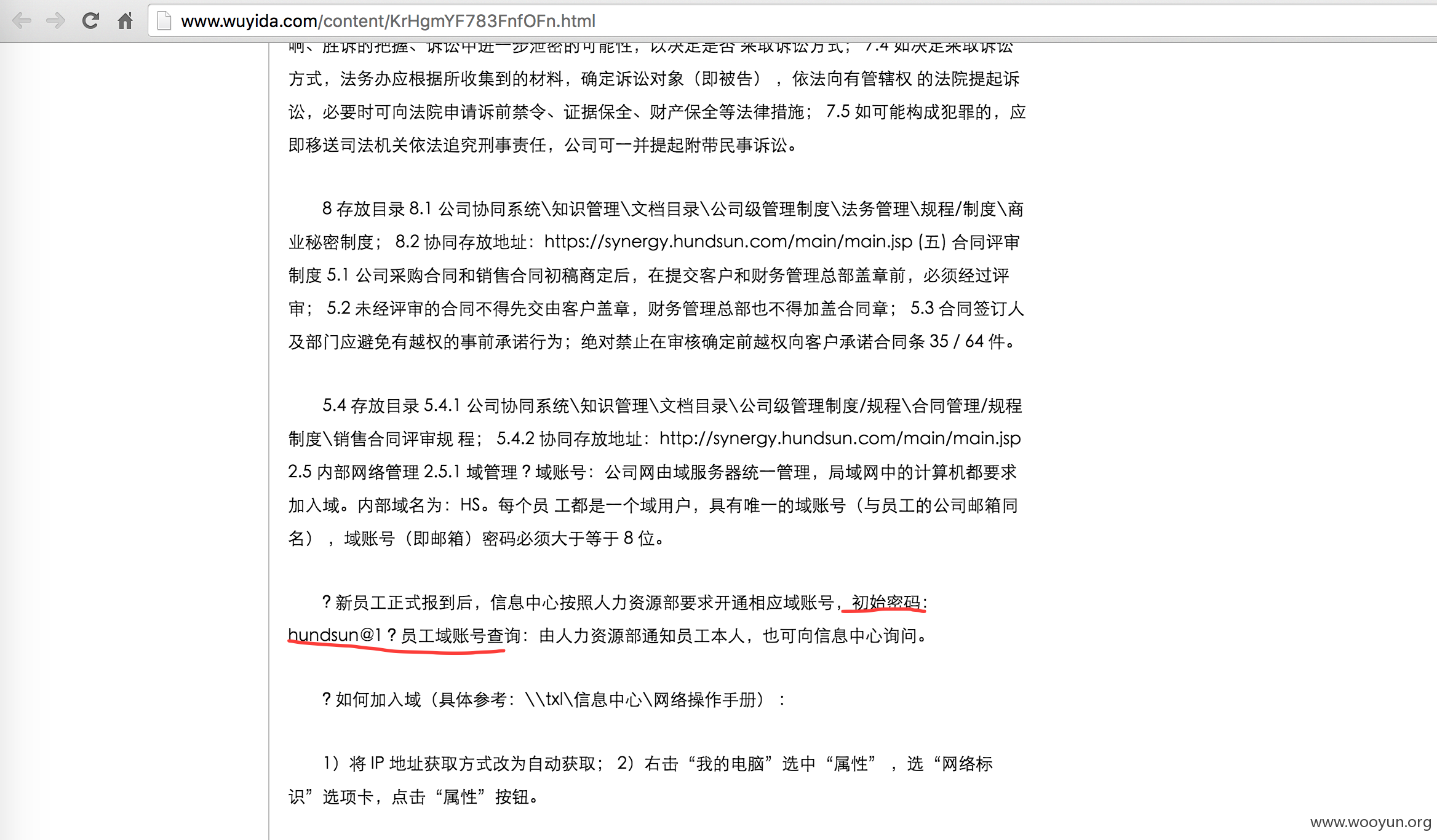

继续google搜索信息,发现了这个http://www.wuyida.com/content/KrHgmYF783FnfOFn.html,员工手册,仔细研读一番,有默认密码!!!

用新密码的规律继续破,这次终于有了结果,得到两枚账号密码。

qigw hundsun@2

tuliang13492 hundsun@1

登陆邮箱看看去,收获还不少

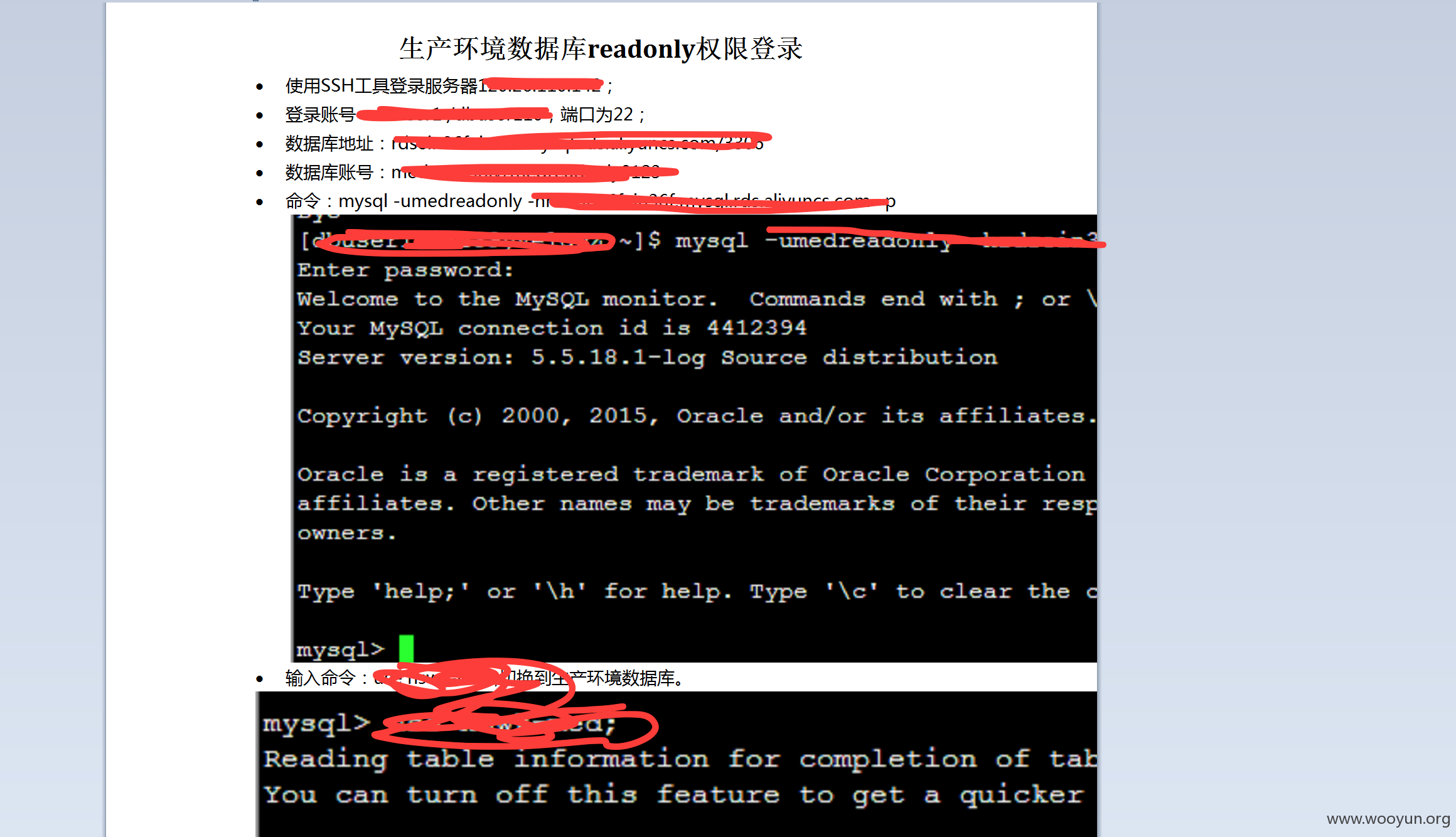

来看看生产环境的账号和密码,从时间来看是最新的,敏感位置已经打码,我没有去登陆,厂商懂就可以了。

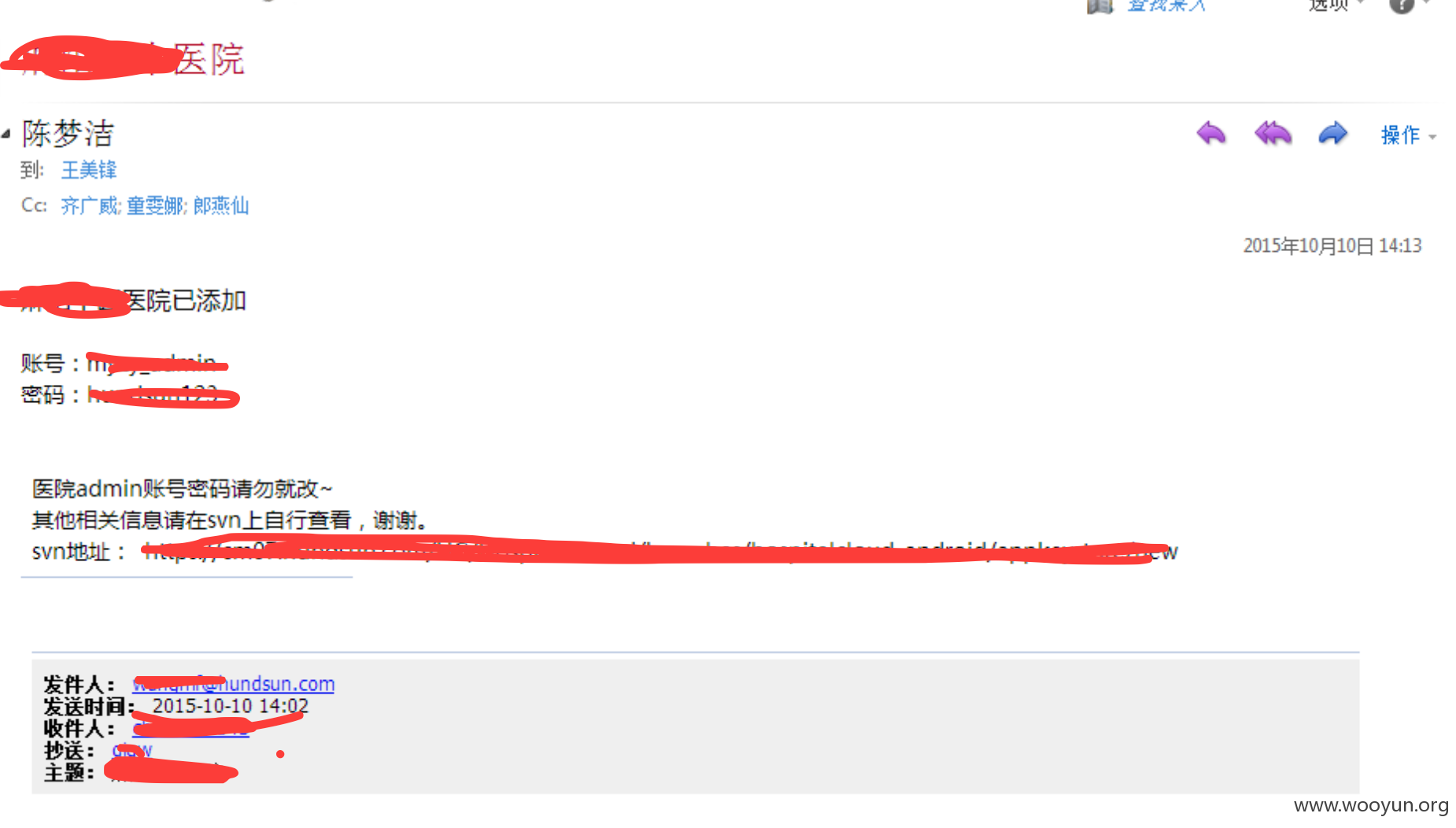

还有客户的超管账号密码

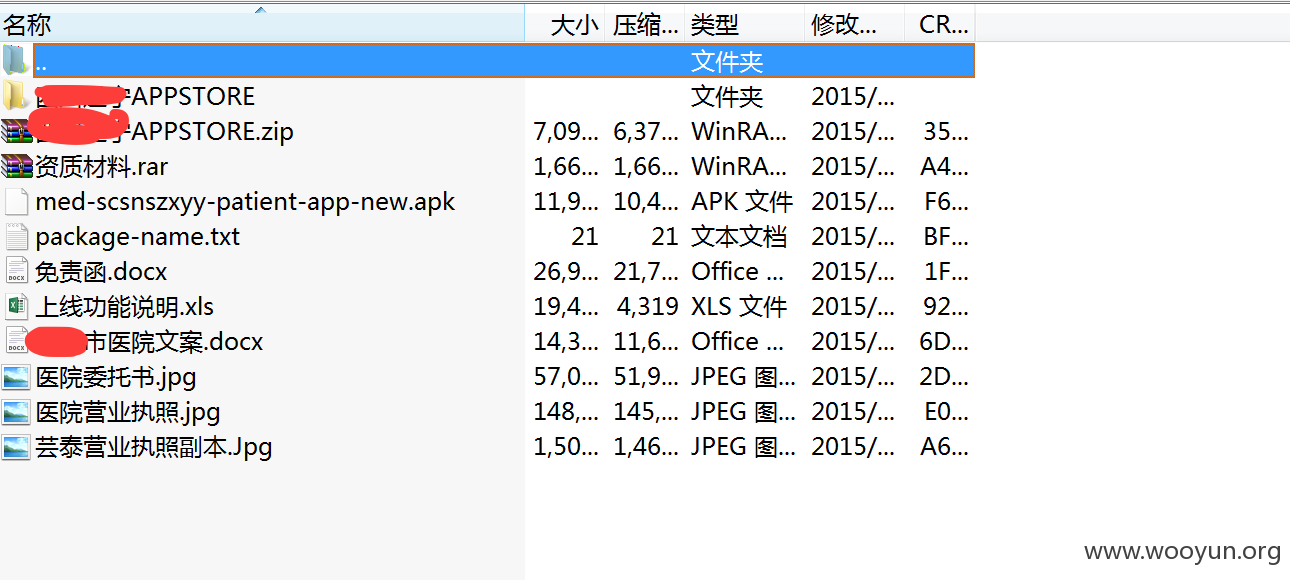

来一个带营业执照的截图,虽然打码了,厂商能看懂的

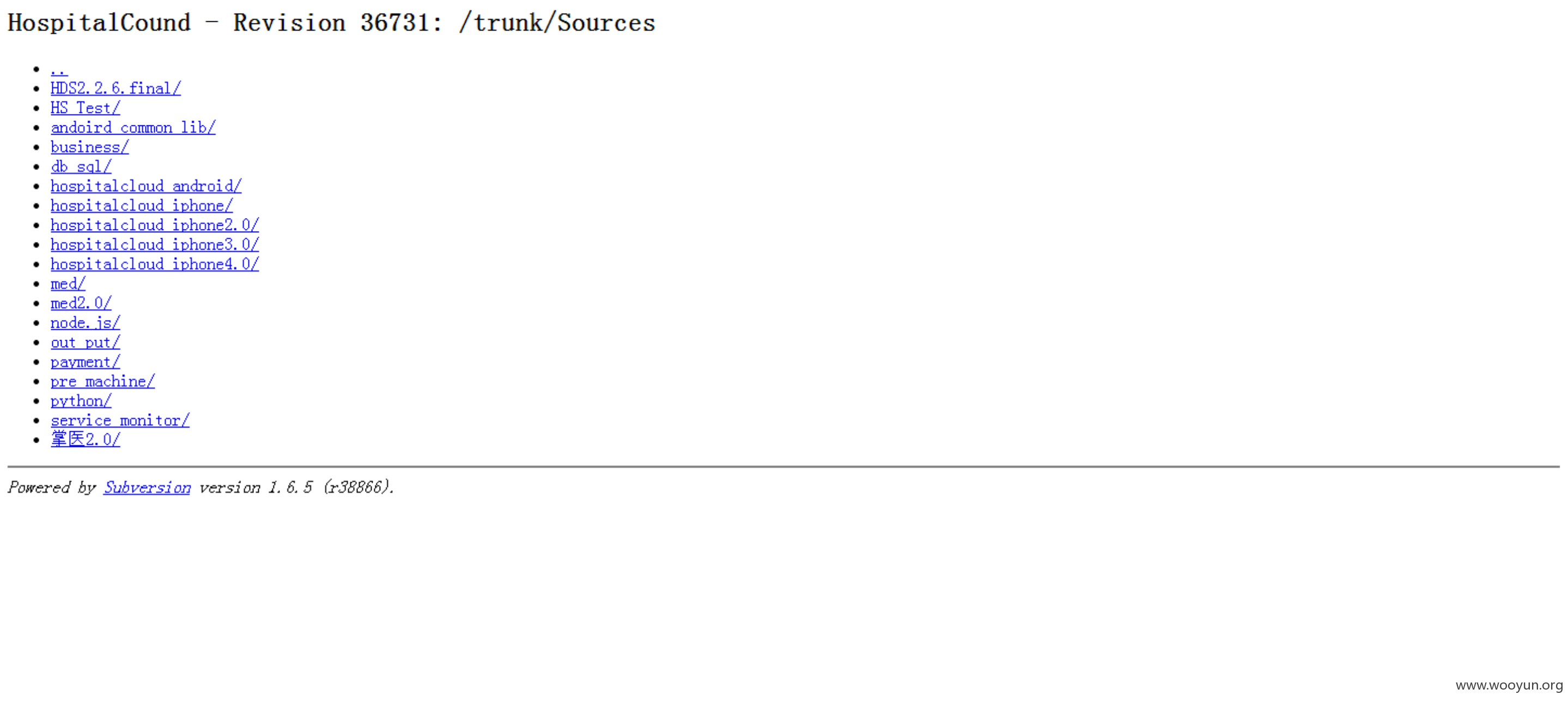

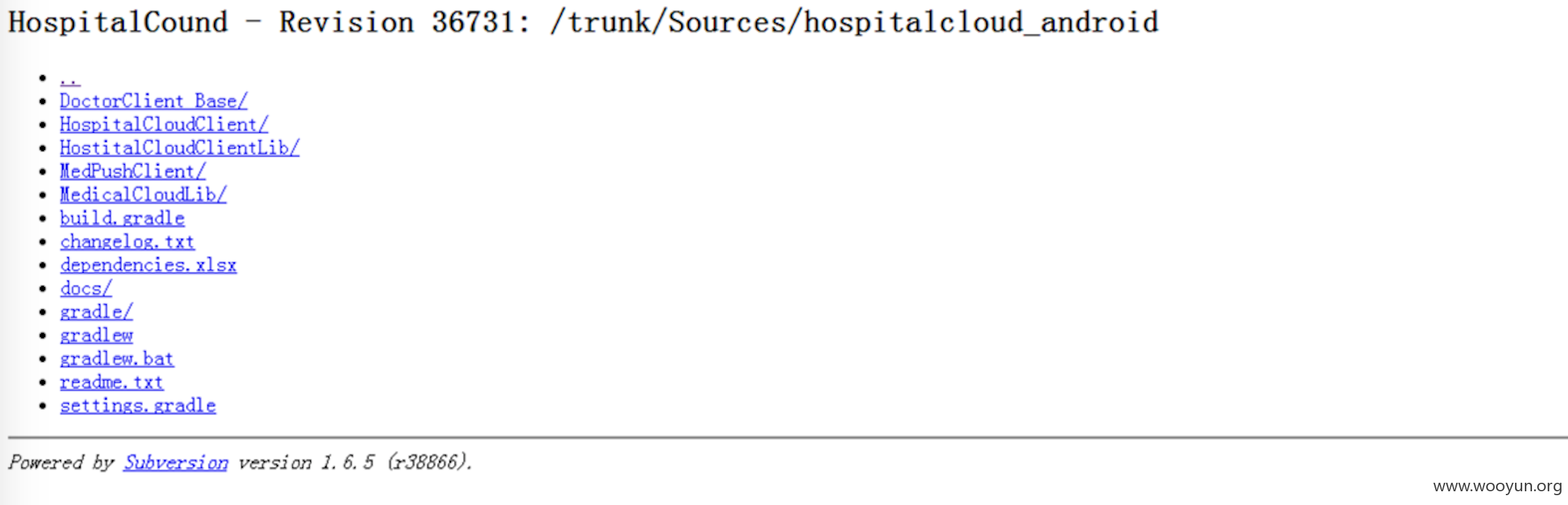

重头戏还是邮件中看到的SVN信息,所有代码,各种文档,有权限操作SVN,能插后门哦!!!我只是在浏览器中查看了一下,没有checkout,厂商放心吧,都已经打码。我只想说一句,你们客户真多。

到此为止了,只是检测,未操作任何数据,敏感部分已经打码。

漏洞证明:

同上

修复方案:

问题很严重,敏感内容都帮你们打码了,给20rank可好

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-15 17:57

厂商回复:

非常感谢您的反馈,已进行处理。

最新状态:

暂无