漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145795

漏洞标题:猫酷某系统可访问涉及敏感信息

相关厂商:mallcoo.cn

漏洞作者: 路人甲

提交时间:2015-10-10 17:53

修复时间:2015-11-27 12:50

公开时间:2015-11-27 12:50

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中

2015-10-13: 厂商已经确认,细节仅向厂商公开

2015-10-23: 细节向核心白帽子及相关领域专家公开

2015-11-02: 细节向普通白帽子公开

2015-11-12: 细节向实习白帽子公开

2015-11-27: 细节向公众公开

简要描述:

产品不错

详细说明:

http://mallcoo.cn/aboutus.html

目前,我司已经和众多国内标杆商业地产品牌进行了合作,包括:中粮大悦城、华润万象城、恒隆广场、龙湖天街、天河城、侨福芳草地、K11等,合作数量目前已经达到150多家,在实体商业O2O中市场占有率最高。

搞不懂运维是怎么想的.

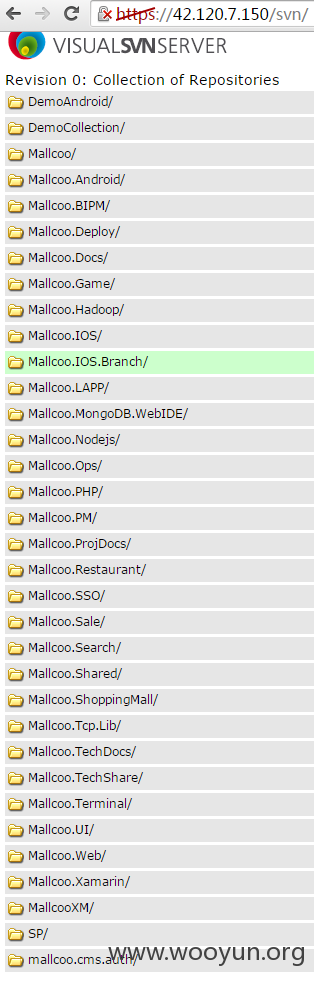

主站 http://mallcoo.cn/ 对应ip 42.120.7.150 上放关键服务 svn,禅道 全在主站上

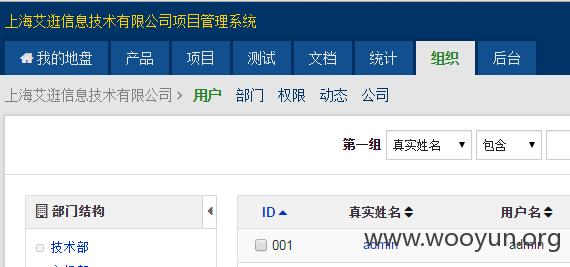

http://42.120.7.150:17000/ 禅道 admin/123456 弱密码 拿到开发人员列表

https://42.120.7.150/svn/ 拿用户名碰弱密码 123456 就可以拿到猫酷所有产品源码及相关文档 这里权限放的太开了 难道你们一个研发负责那么多产品吗? 运维的一些关键文档也敢放svn上? 不过你们svn结构很严谨.很清晰

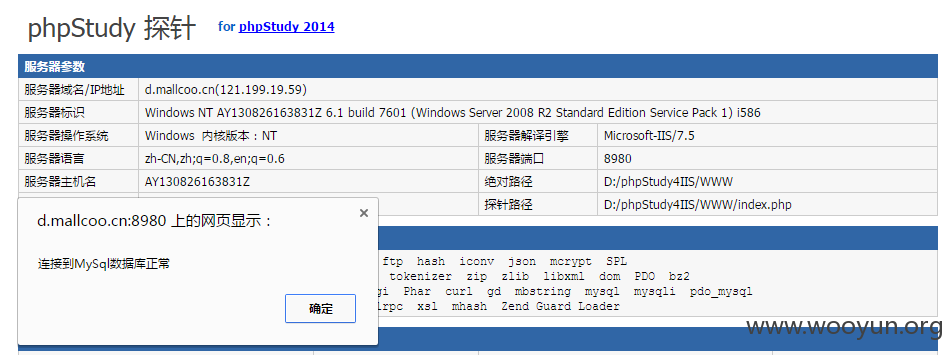

http://d.mallcoo.cn 对应ip 121.199.19.59

http://d.mallcoo.cn:8980/index.php 开发弄的测试环境吧? phpMyAdmin root/root getshell

同样也放了许多重要代码 是正式环境

另外你们有几台 mongodb memcached 对外网开了端口

根据之前svn获取到的信息 可以更深入. 这里点到为止

一些内部的东西还是藏好比较好.

漏洞证明:

修复方案:

咱辛苦挖洞 求礼物啊 别走第三方了.感觉第三方不负责啊

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:19

确认时间:2015-10-13 12:48

厂商回复:

感谢对我们漏洞的提出

最新状态:

暂无