漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145744

漏洞标题:中国航天长征火箭技术有限公司域控服务器密码信息泄露导致内网漫游

相关厂商:航天长征火箭技术有限公司

漏洞作者: 路人甲

提交时间:2015-10-10 13:48

修复时间:2015-11-28 17:22

公开时间:2015-11-28 17:22

漏洞类型:网络敏感信息泄漏

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-10: 细节已通知厂商并且等待厂商处理中

2015-10-14: 厂商已经确认,细节仅向厂商公开

2015-10-24: 细节向核心白帽子及相关领域专家公开

2015-11-03: 细节向普通白帽子公开

2015-11-13: 细节向实习白帽子公开

2015-11-28: 细节向公众公开

简要描述:

中国航天长征火箭技术有限公司域控服务器密码信息泄露导致内网漫游,外网域控账号密码可任意登录内网服务器

详细说明:

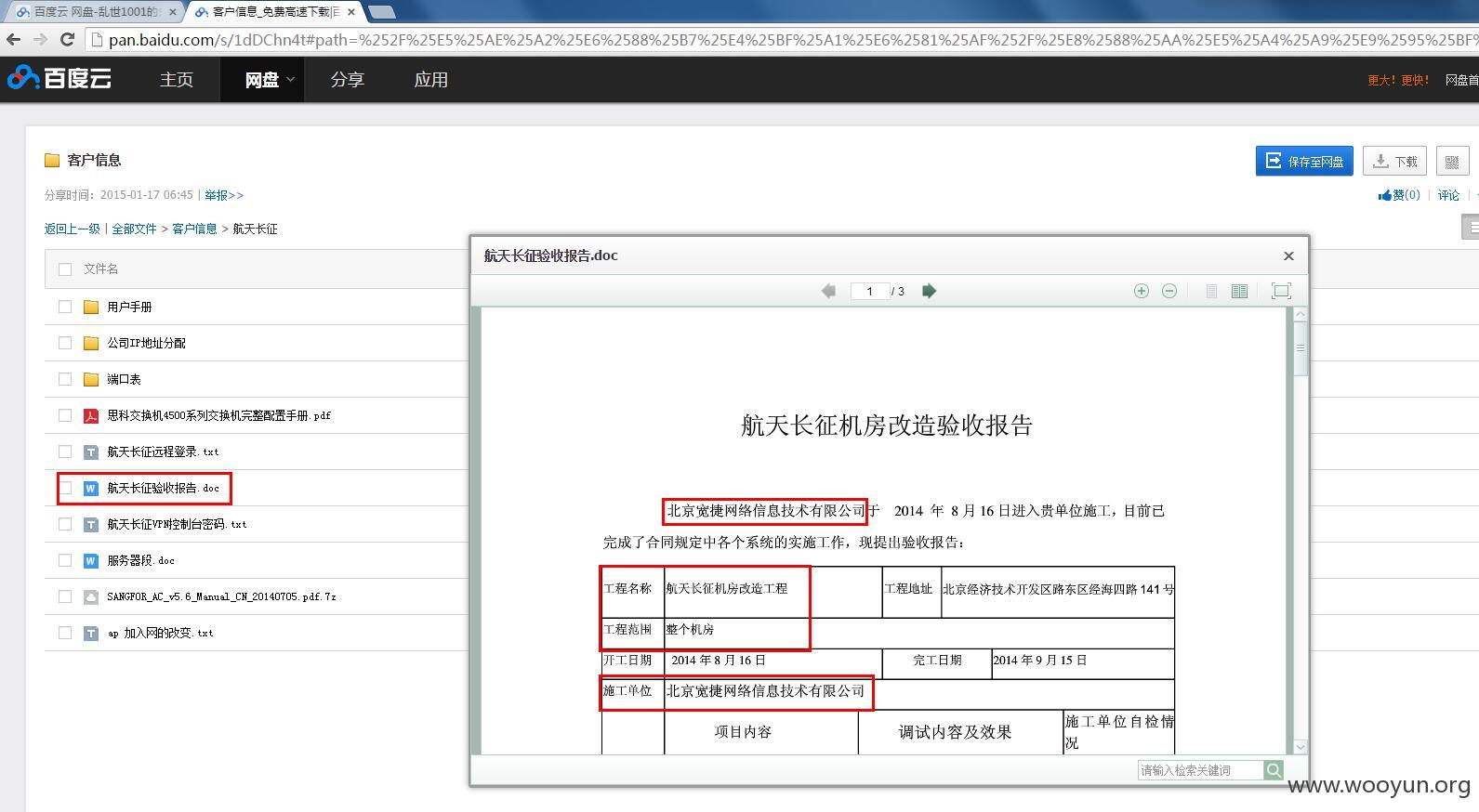

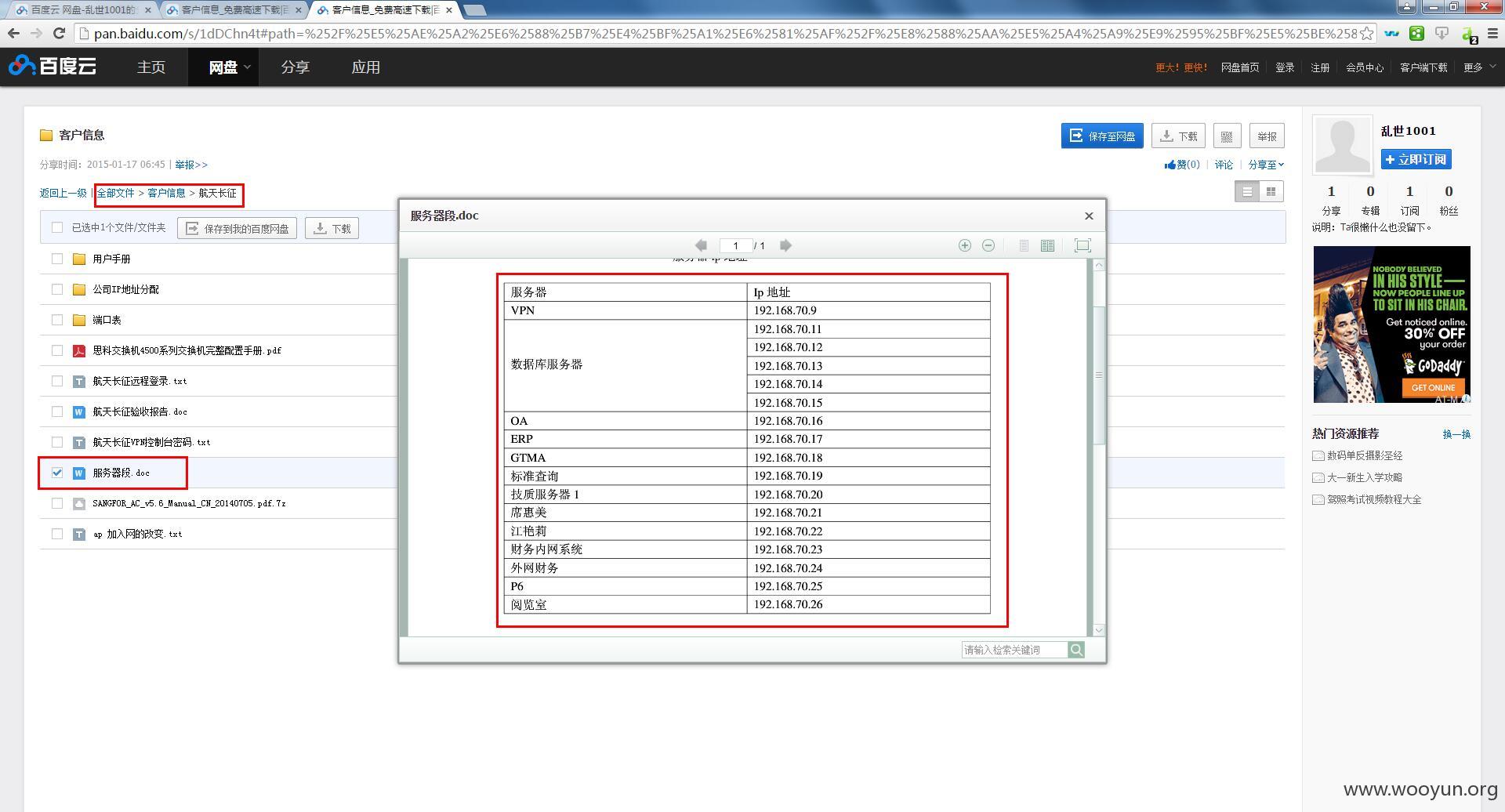

网盘搜索“客户信息” 搜到一百度网盘

网盘地址 http://**.**.**.**/share/home?uk=1849117482&view=share#category/type=0

信息地址 http://**.**.**.**/s/1dDChn4t

但从下列文件得知网盘所有人应该属于北京宽捷网络信息技术有限公司

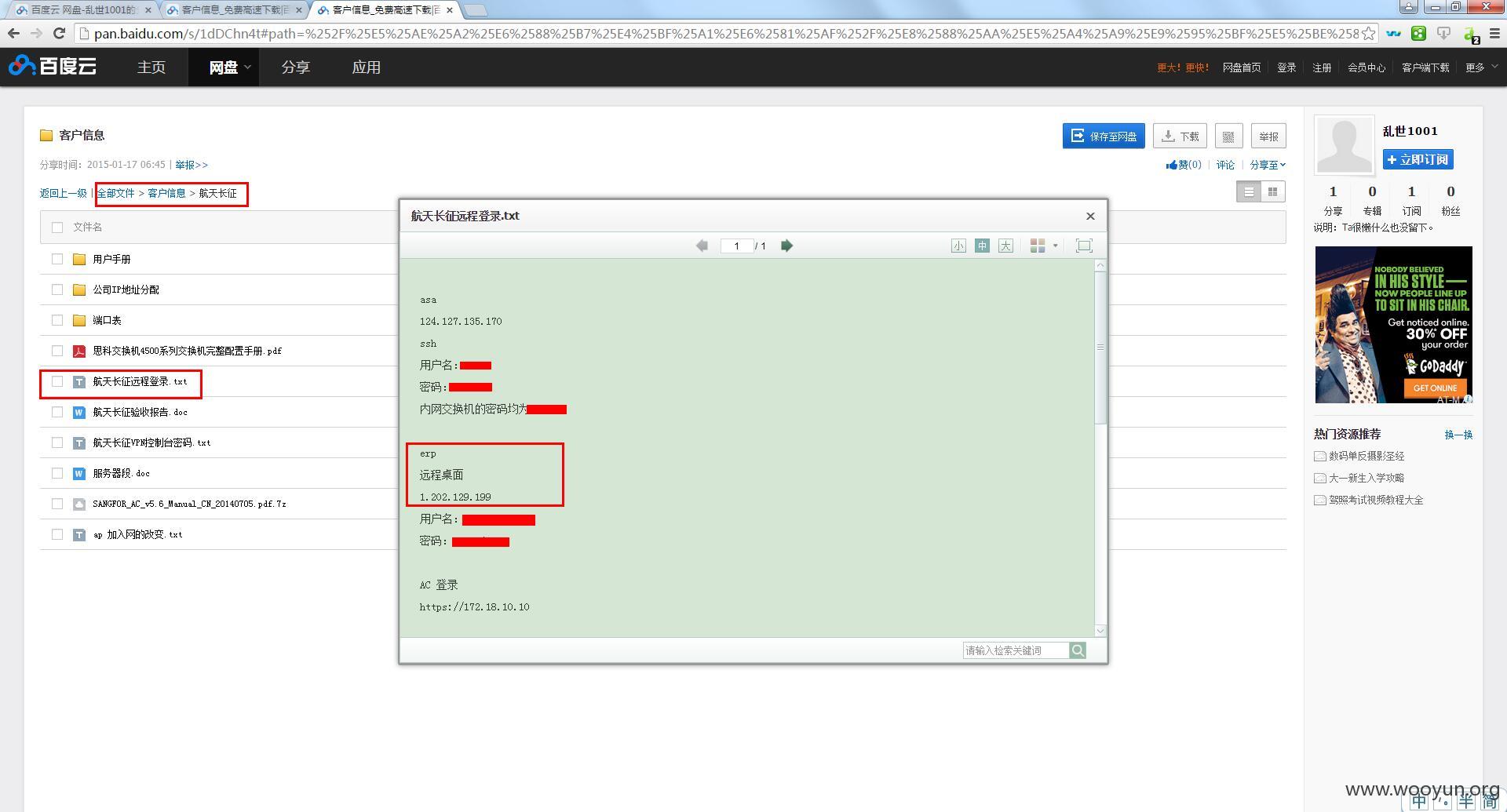

在网盘内>>客户信息>>航天长征>>航天长征远程登录.txt

获取到公司ERP服务器的IP地址

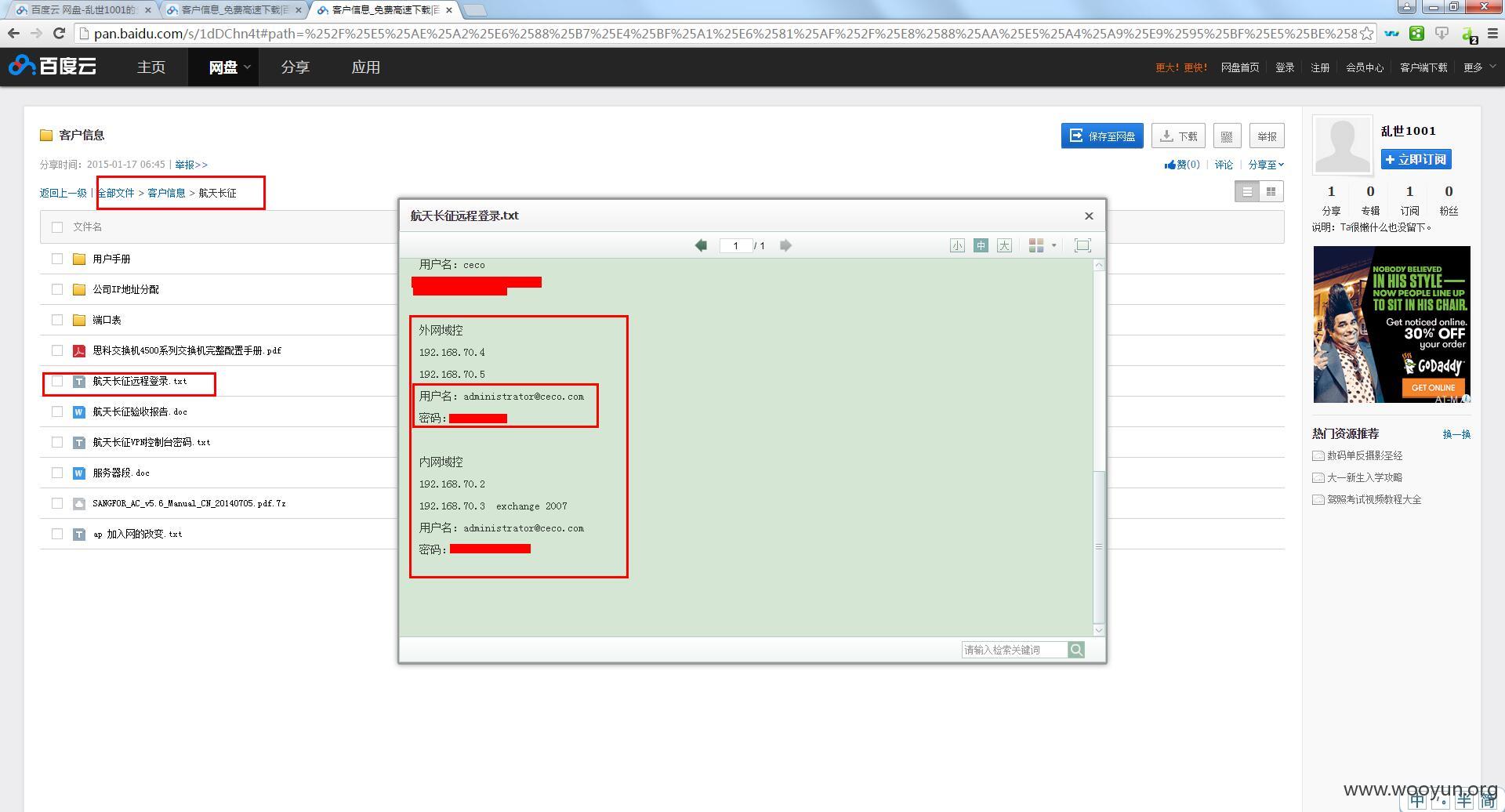

向下查看获取到外网服务器域控信息

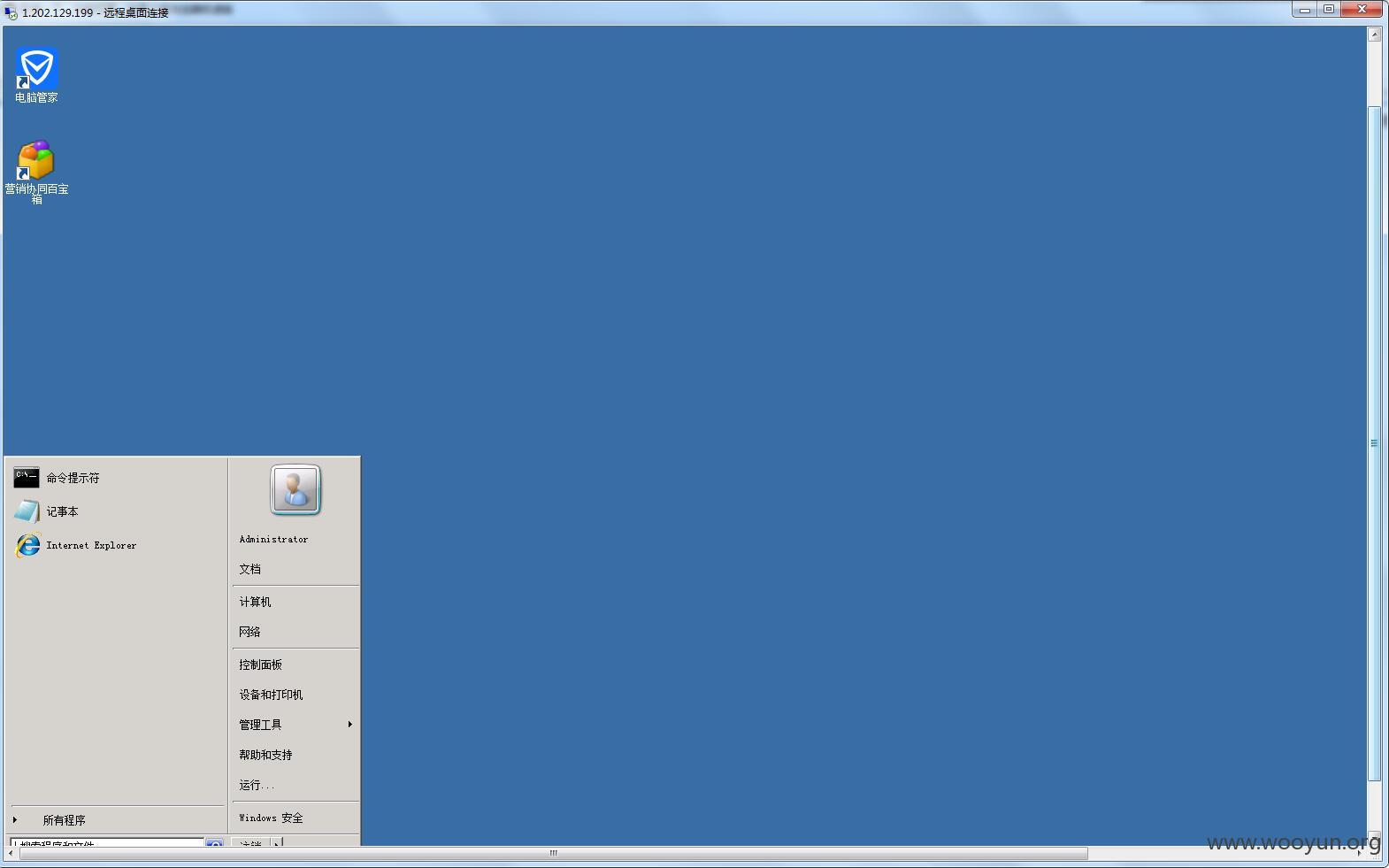

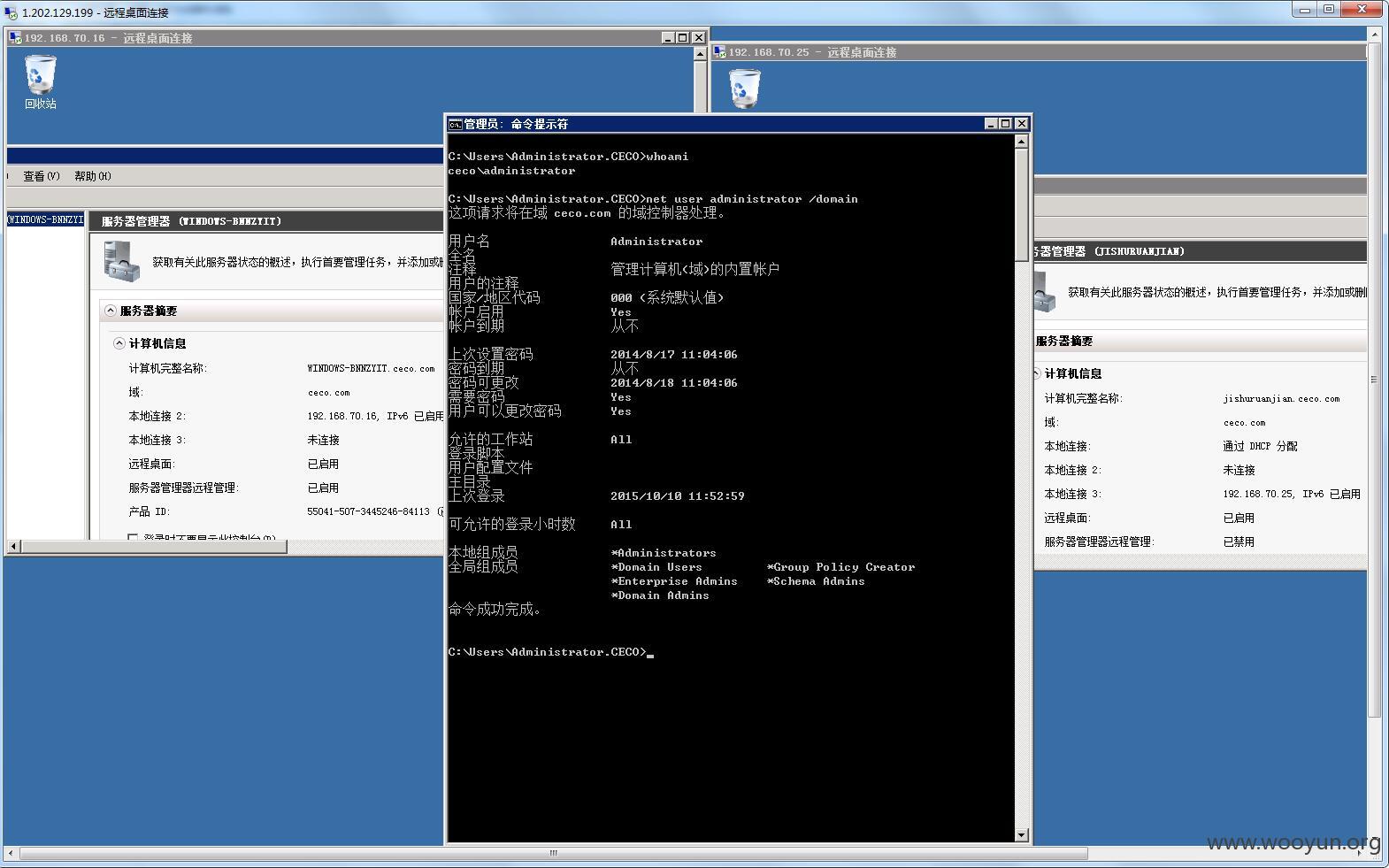

于是就可以mstsc了

附上航天长征远程登录.txt所有信息(敏感信息已打码)

网盘内还有诸多账号密码等信息,影响客户涵盖北京地税局总局和各个分局,中国建筑第二工程局有限公司,房山绿地,北汽模具,北京和合谷,麦田房产,中科宇图科技股份有限公司,中石油物业等等

漏洞证明:

域控账户登录ERP服务器

通过 网盘>>客户信息>>航天长征>>服务器段.doc 获取到内网服务器IP地址

通过ERP服务器内网连接其他服务器

备注:登录终端只为证明账号可用性 没有对服务器进行任何有害操作

修复方案:

删掉网盘共享内容或取消共享

更改所有已泄露的账号密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-14 17:21

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向国家上级信息安全协调机构上报,由其后续协调网站管理单位处置。同时通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无