漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093438

漏洞标题:广东国电官网存在sql注入漏洞(已爆后台密码,进后台)

相关厂商:广东省信息安全测评中心

漏洞作者: imbili

提交时间:2015-01-23 12:27

修复时间:2015-03-09 12:28

公开时间:2015-03-09 12:28

漏洞类型:网络敏感信息泄漏

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-23: 细节已通知厂商并且等待厂商处理中

2015-01-26: 厂商已经确认,细节仅向厂商公开

2015-02-05: 细节向核心白帽子及相关领域专家公开

2015-02-15: 细节向普通白帽子公开

2015-02-25: 细节向实习白帽子公开

2015-03-09: 细节向公众公开

简要描述:

广东国电官网部分页面存在sql注入漏洞,可爆库进后台。

详细说明:

广东国电官网部分页面存在sql注入漏洞,可爆库进后台。

页面为:http://www.cgdc-sc.com.cn/ShowNews.asp?ID=1957

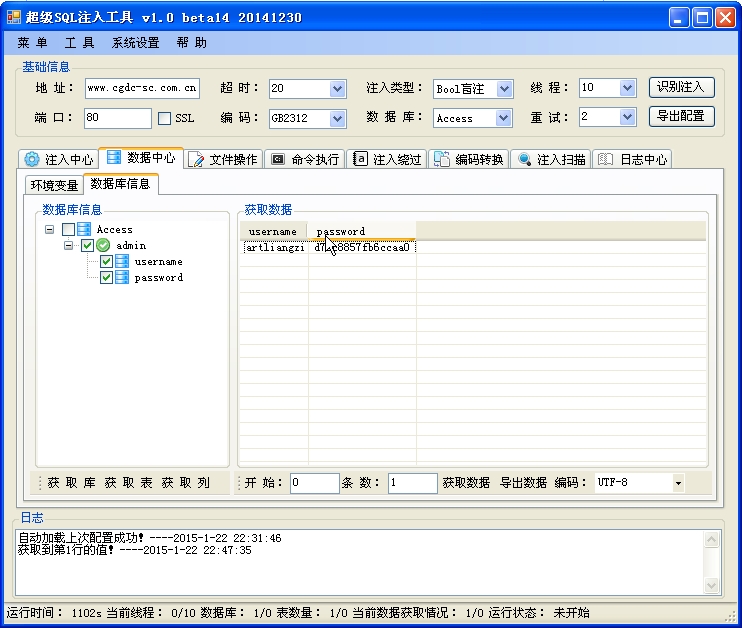

使用“超级SQL注入工具1.0”可以自动爆库

备注:

这个漏洞已经被我提交过一次。

http://www.wooyun.org/bugs/wooyun-2010-093122/trace/aee226076887a9eb70a843a8178aff82

但不知是否因为我还没有把管理员密码附上,就没有通过。

这个漏洞虽然很sb,但绝对真实,大牛们不妨尝试。感谢!

另外:我在上传webshell时过不了安全狗 求教大牛如何继续深入攻击。

漏洞证明:

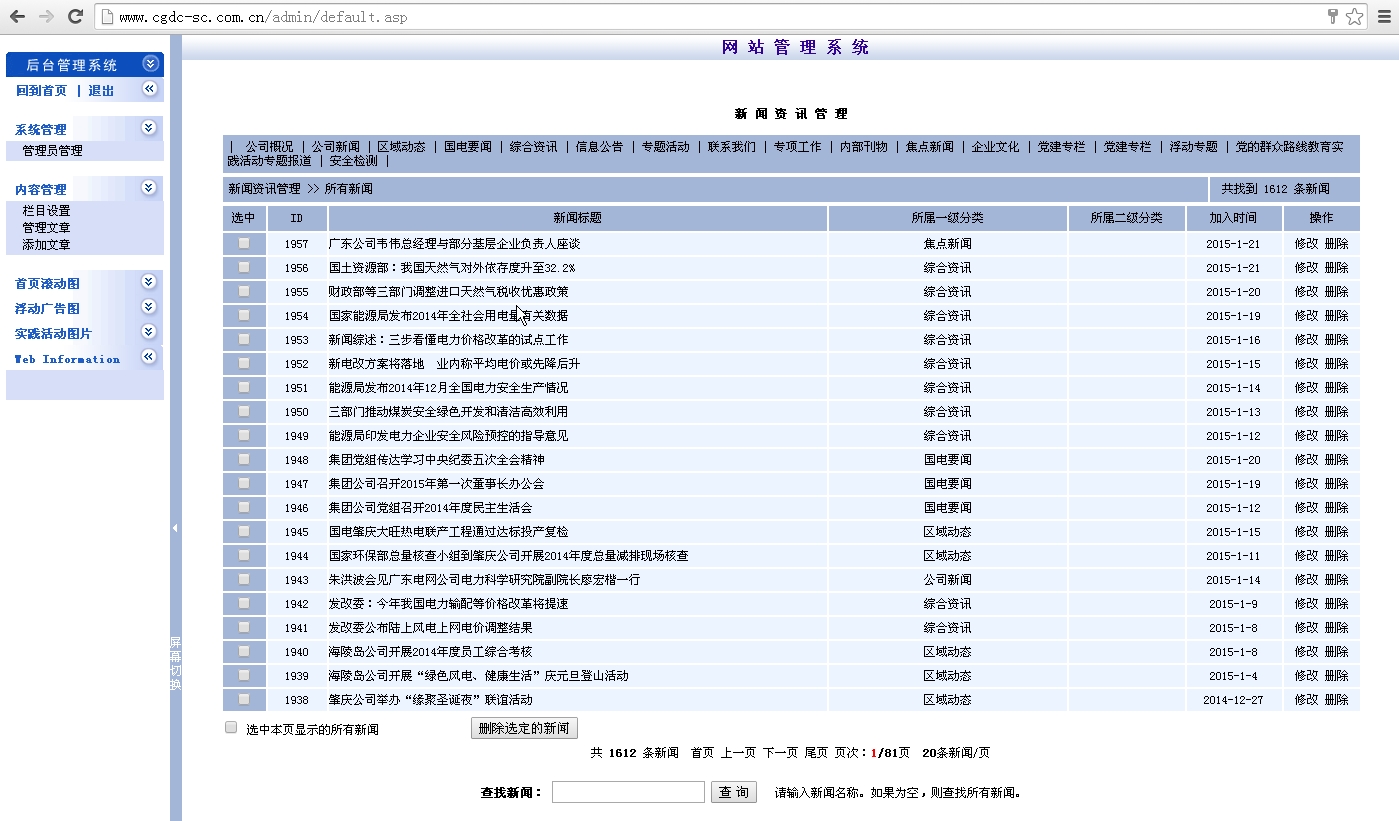

1.后台地址:http://www.cgdc-sc.com.cn/admin/Login.asp

2.可用管理员

用户:artliangzi 密码:liangzi

未解密结果:

username#password#id#

fff$$$00dfd4ec85dff70a$$$58

artliangzi$$$d78c8857fb6ccaa0$$$23

guodian$$$41e65278733eec29$$$57

后台界面:

修复方案:

安装sql防注入系统即可

版权声明:转载请注明来源 imbili@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-01-26 16:21

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无