漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107414

漏洞标题:世界工厂网某系统弱口令,突破ip限制

相关厂商:世界工厂网

漏洞作者: 路人甲

提交时间:2015-04-13 10:15

修复时间:2015-04-15 08:41

公开时间:2015-04-15 08:41

漏洞类型:网络敏感信息泄漏

危害等级:中

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-13: 细节已通知厂商并且等待厂商处理中

2015-04-13: 厂商已经确认,细节仅向厂商公开

2015-04-15: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

一朋友到这家公司去工作了,送他一个礼物

第一次来wooyun啊,类型选错了帮改改,谢谢

就登录进去后嘛都没干- -#怕朋友吵我

详细说明:

首先从www.gongchang.com主站入手

在http://www.gongchang.com/robots.txt中泄漏了一个后台路径

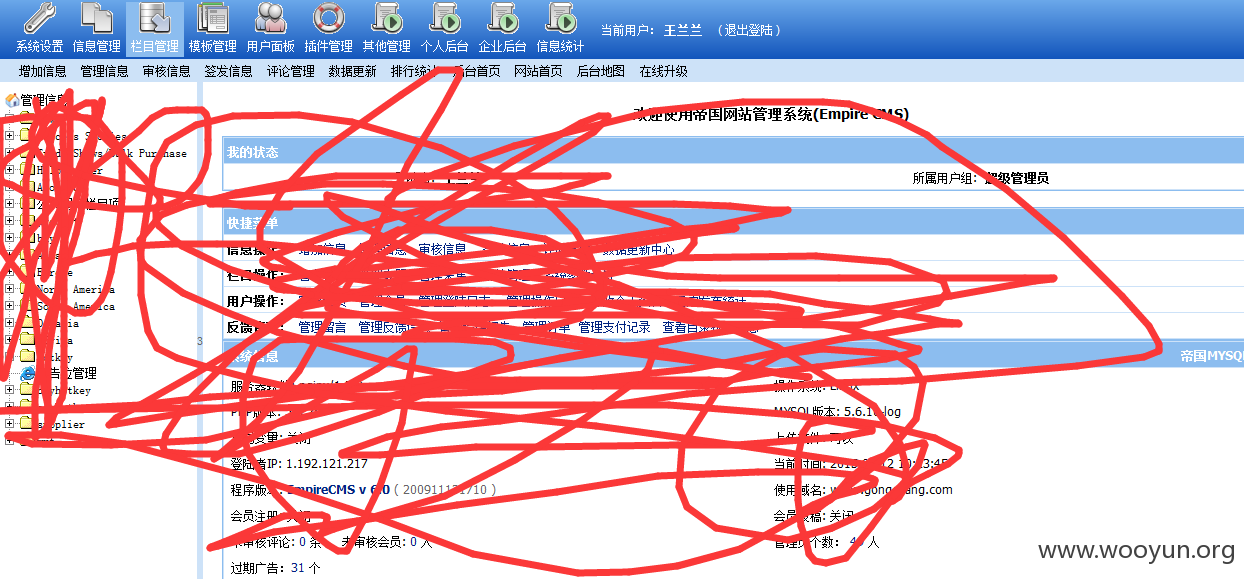

打开http://www.gongchang.com/e/engongchang_admin/

是帝国6.0的后台,这个版本中有不少漏洞但都是后台登录后能执行的,因为我没找到这个系统的前台页面和帝国有什么关系!

随便扔进去个密码

username=123

password=123

显示

Ip(8.8.8.8) be prohibited.

刚好用的是firefox装了x-forward插件ip设置的是8.8.8.8

既然ip获取的是x-forward-for那就伪装ip吧

打开QQ,给朋友发了个gif图片,ip就看到了(对不住了...)

果然

不再显示IP不被允许了

这时候我跑了admin弱口令一堆没辙了...

忽然想起来朋友给我发的一个国内不翻墙上google的方法的链接

http://team.xizhi.com/thread-3162-1-1.html

是他公司的交流论坛,但它是开放的,顿时用户名有了,

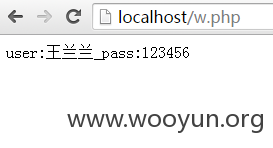

总结了下上面出现的名字,结合js脚本跳转,写了个脚本,挂上弱口令跑下

结果第一个就跑出来了

超级管理员权限,

如果朋友知道了这个...一定会说这个站安全上惨不忍睹,因为我的站就被他这么说过!

漏洞证明:

修复方案:

ip限制严格些

弱口令改改

升级帝国,否则getshell很轻松

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-04-13 10:22

厂商回复:

感谢,稍后修复

最新状态:

2015-04-15:漏洞已修复