漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144851

漏洞标题:某网络视频监控运营服务公司弱口令致多地敏感部门监控系统源码及信息泄露

相关厂商:浙江星望

漏洞作者: 路人甲

提交时间:2015-10-05 09:29

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(公安部一所)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-05: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-15: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-06: 细节向核心白帽子及相关领域专家公开

2015-12-16: 细节向普通白帽子公开

2015-12-26: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

某网络视频监控运营服务公司弱口令致多地公安监控系统源码及大量公安网敏感信息泄露

详细说明:

有两处,分别都可以得到源码,

第一处,

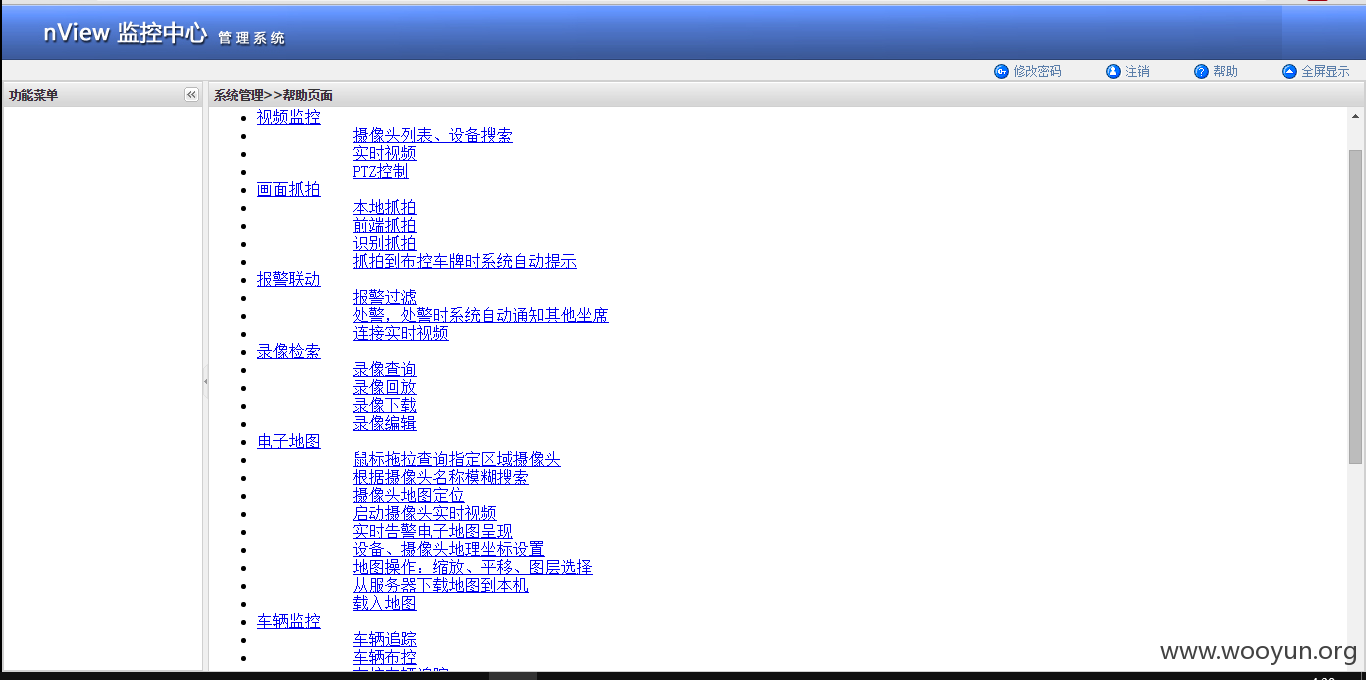

**.**.**.**:8080/ 这个 hudson乌云上好几例, 不用登陆即可任意浏览存放的源码 ,真是醉了

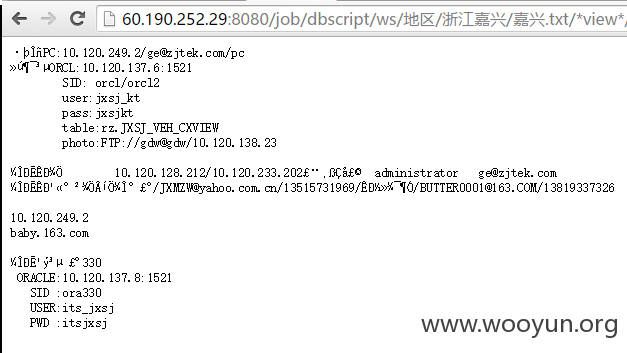

就这个未授权访问就可以看到大量敏感系统源码以及公安网内网敏感信息,如下

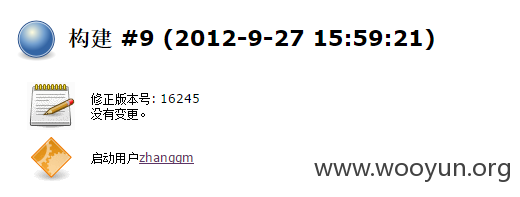

太多了,然后查看构建项目状态,可以看到用户名,

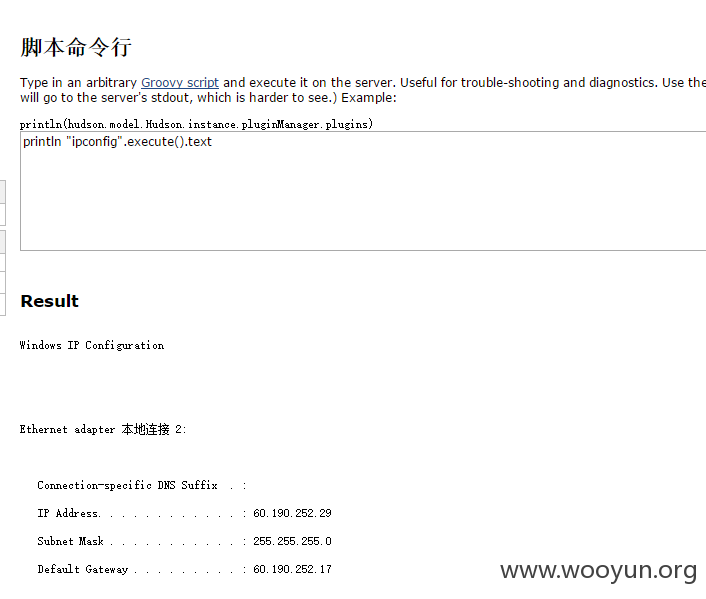

zhanggm zhanggm登陆之,管理员账号,后台可以执行脚本,可惜这是windows,我不知怎么反弹shell,

还没完,

第二处,**.**.**.**:9090/ 同一网址不同端口,这是geoserver,百度了下,是OpenGIS Web 服务器,默认账号密码 admin geoserver ,

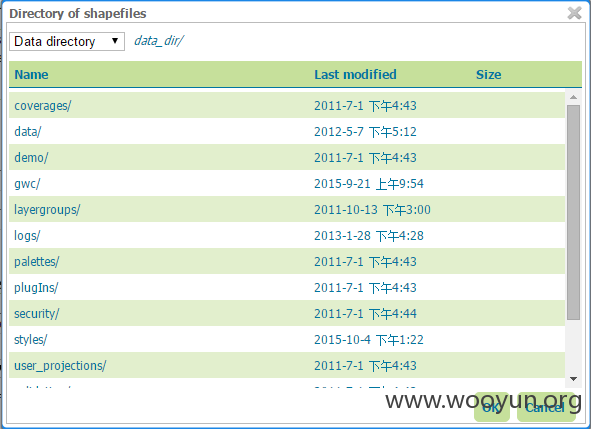

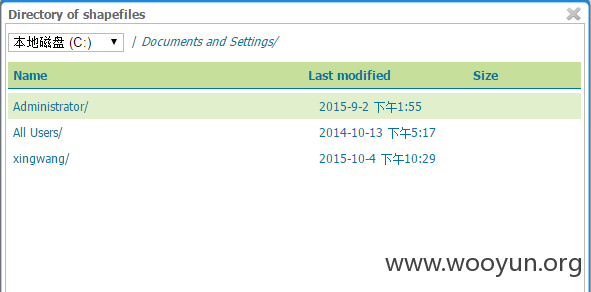

登陆后鼓捣了很久,唯一一处style上传难以绕过,不能shell,又发现3389已开,后来发现一个好玩的地方,低版本的geoserver用的是wicket框架,就是类似于struts这种,里面有一个功能居然是任意读取文件夹,对,就是文件夹,不能读取文件。

想来这种功能虽然不太好但是在wicket下路径都不像路径了,所以应该不至于危害太大吧,但是在特殊情况下也是有用的,请看

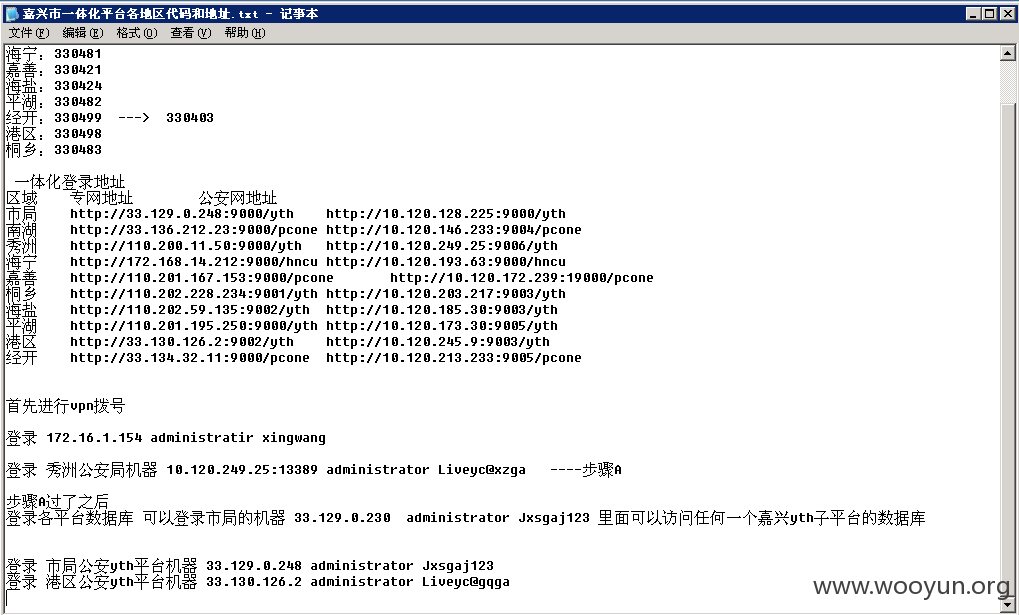

然后远程 xingwang xingwang 登陆了,,真是哭笑不得。。

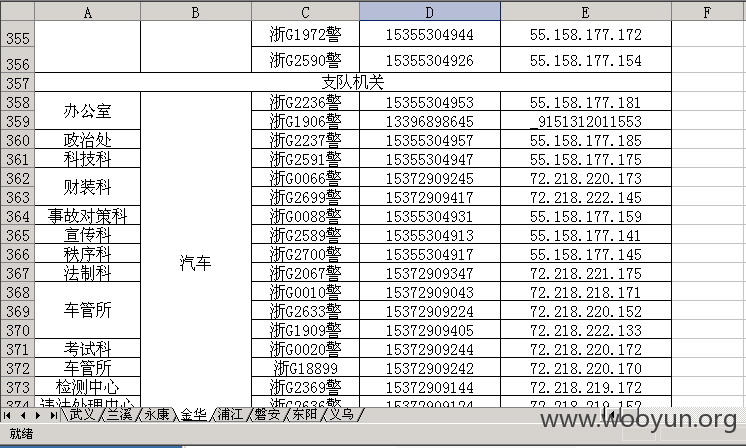

这是这件公司的服务器,上面有之前说的各种系统源码,,但是还有更敏感的东西发现,

还有一些配置啊日志文件,太多不贴了。可惜不能进公安网,不然凭手上的信息就我这种小菜也能让大半个浙江公安系统沦陷了。

漏洞证明:

如上,,

警察叔叔,我们不会约吧??。。

我发完就马上吧所有东西删除,一点都不保存。。别跨我啊。

修复方案:

我就想知道hudson,geoserver这些东西一定要开放到外网么?保存源码的公司要加强安全意识啊,还有源码就算了,为什么这么多公安网的敏感信息也会出现到这上面?

这种漏洞这么低级任何像我这样的脚本小子都能发现,所以很可能部分信息已经泄露了,相关信息最好改一改。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-12 08:47

厂商回复:

感谢提交!!

验证确认所描述的问题,已通知其修复。

最新状态:

暂无