漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083788

漏洞标题:快钱某些泄露信息漏洞可以重构用户信息表(email名字和撞库密码)

相关厂商:快钱

漏洞作者: 木马人

提交时间:2014-11-18 22:47

修复时间:2015-01-02 22:48

公开时间:2015-01-02 22:48

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-18: 细节已通知厂商并且等待厂商处理中

2014-11-18: 厂商已经确认,细节仅向厂商公开

2014-11-28: 细节向核心白帽子及相关领域专家公开

2014-12-08: 细节向普通白帽子公开

2014-12-18: 细节向实习白帽子公开

2015-01-02: 细节向公众公开

简要描述:

根据快钱泄露信息构造用户信息表

详细说明:

根据快钱泄露信息构造用户信息表,

如题,不经意间发现了快钱的转账链接,

如下:https://www.99bill.com/fiquery/customorder/[email protected];

http://www.99bill.com/fiquery/customorder/[email protected];

根据payto或者email后的链接地址,可以得到用户的姓名。

查了一下乌云,也正如之前提交过的问题一样,

WooYun: 快钱网站暴漏任意用户真实姓名 ,

但是这些已经注册过的邮箱哪里得来呢,

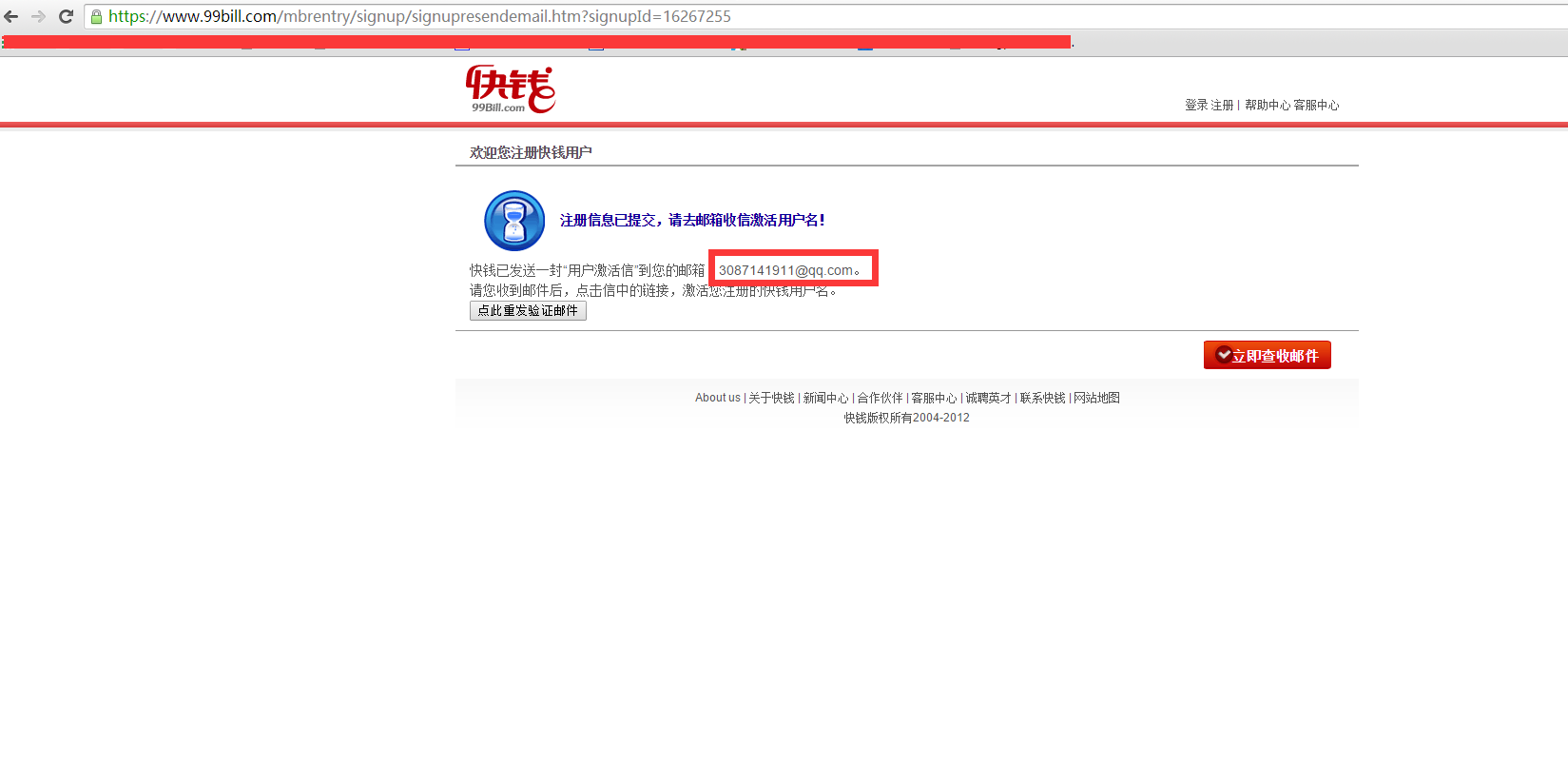

https://www.99bill.com/mbrentry/signup/signupresendemail.htm?signupId=16267255,

在注册新用户的时候,例如如上的url,

跟踪整个注册过程会发现,由邮箱注册的时候,会得到如上的链接,

修改signupId就可以根据signupId来遍历出所有已经注册用户邮箱,

比如:

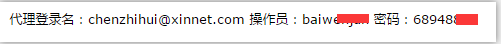

这样一来,根据signupId得到的email地址,拿到payto的链接上来,

就可以得到所有用邮箱注册的用户的 姓名——邮箱对应表了。

这个带来什么风险呢,

有了邮箱和客户姓名对应关系,随便找个裤子扔进去试一试,

发现:

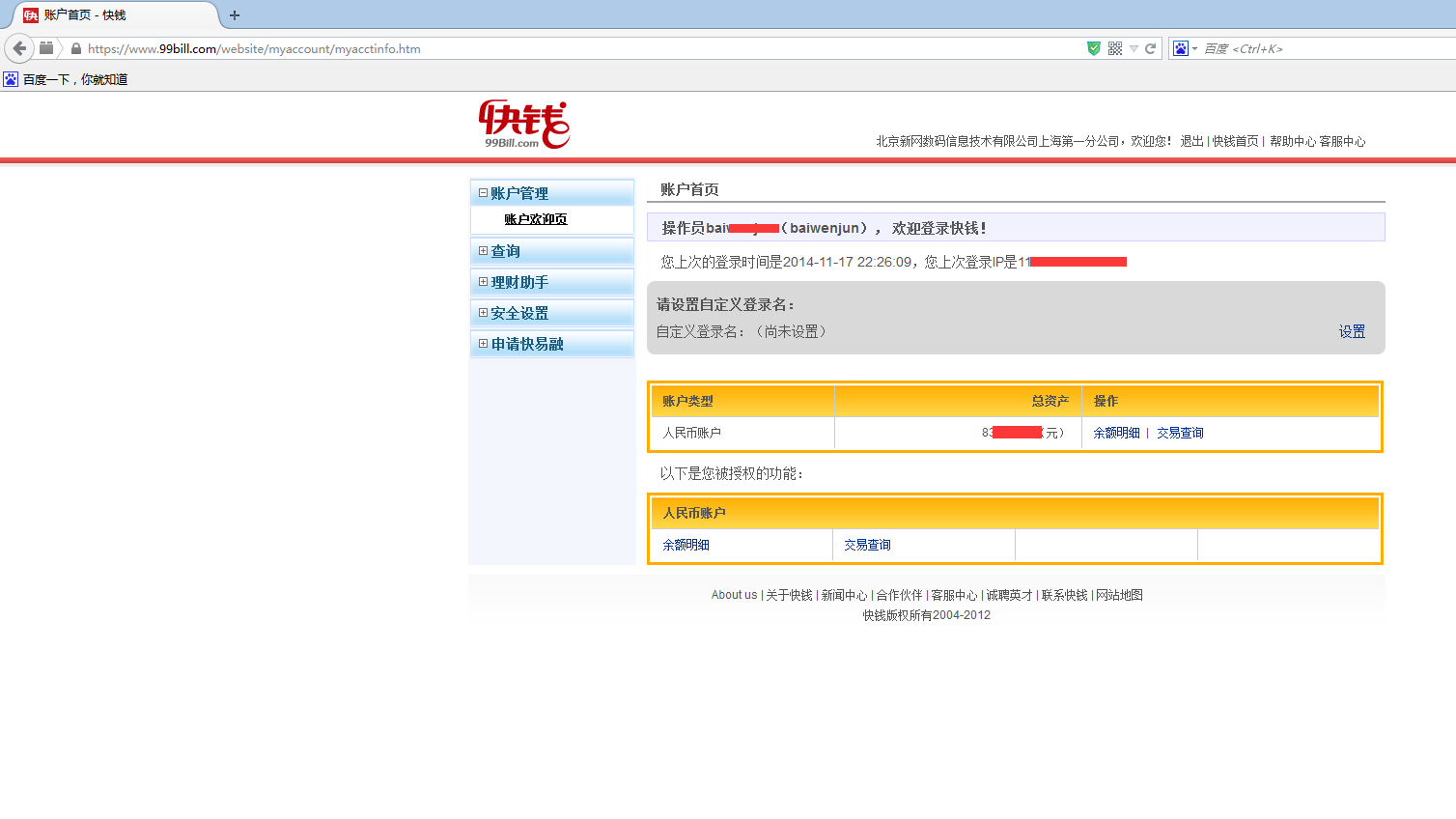

那么试一下密码是否过期了,

竟然还可以登上去,

瞅了一眼,赶紧推迟,偶是好人~~ ~~

根据邮箱和姓名匹配常用密码,在裤子里找找的话,

还是 可以有机会直接以某用户身份进入的~~

另外附送几个短信、邮箱DDoS的漏洞:

偶然发现,

https://www.99bill.com/mbrentry/signup/signupresendemail.htm?signupId=16267255,

针对某个signupId没有邮件发送次数的限制,

直接可以邮件DDoS,溢出某个邮箱~~ ~~

当使用手机号码注册的时候,

http://www.99bill.com/forgetpwd/findpassword/validateMobileVerifyCode.htm?idContent=185***********,

短信DDoS,发现从一个浏览器访问的时候可发送次数有限,

但是换个浏览器继续可以,

所以不断改变user-agent理论上也可以造成短信DDoS.

漏洞证明:

修复方案:

做的不错,继续努力。

版权声明:转载请注明来源 木马人@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-11-18 23:14

厂商回复:

感谢对快钱支付的关注,相关问题需要在知道客户密码的情况下才能利用,所以危害为中级。

最新状态:

暂无