漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090676

漏洞标题:利用中国联通所属机构某系统接口缺陷在非Wi-Fi环境下可导致部分手机信息和LBS信息泄露风险

相关厂商:中国联通

漏洞作者: 路人甲

提交时间:2015-01-08 16:04

修复时间:2015-02-22 16:06

公开时间:2015-02-22 16:06

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-08: 细节已通知厂商并且等待厂商处理中

2015-01-13: 厂商已经确认,细节仅向厂商公开

2015-01-23: 细节向核心白帽子及相关领域专家公开

2015-02-02: 细节向普通白帽子公开

2015-02-12: 细节向实习白帽子公开

2015-02-22: 细节向公众公开

简要描述:

利用中国联通所属机构某系统接口缺陷在非Wi-Fi环境下可导致部分手机信息和LBS信息泄露风险

详细说明:

http://www.unicomlabs.com/联通此站存在设计缺陷

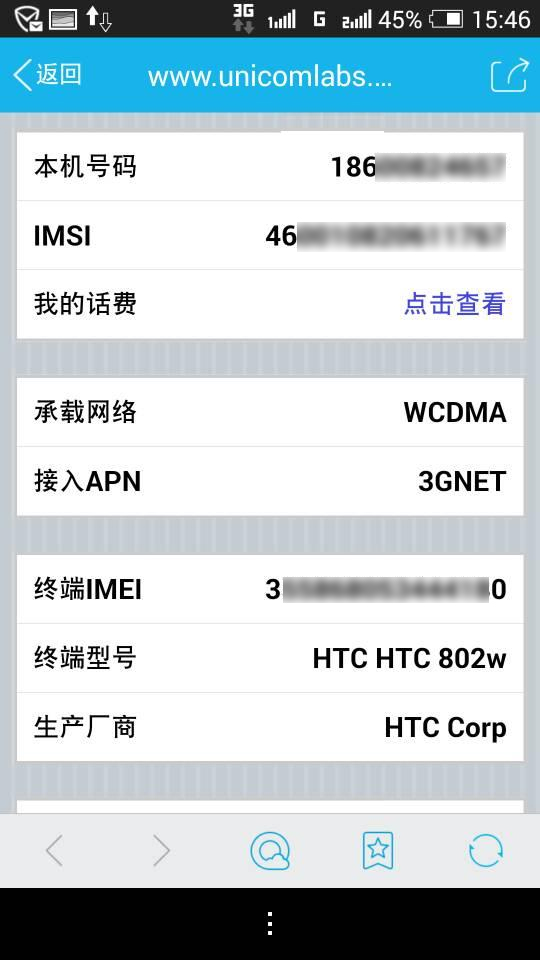

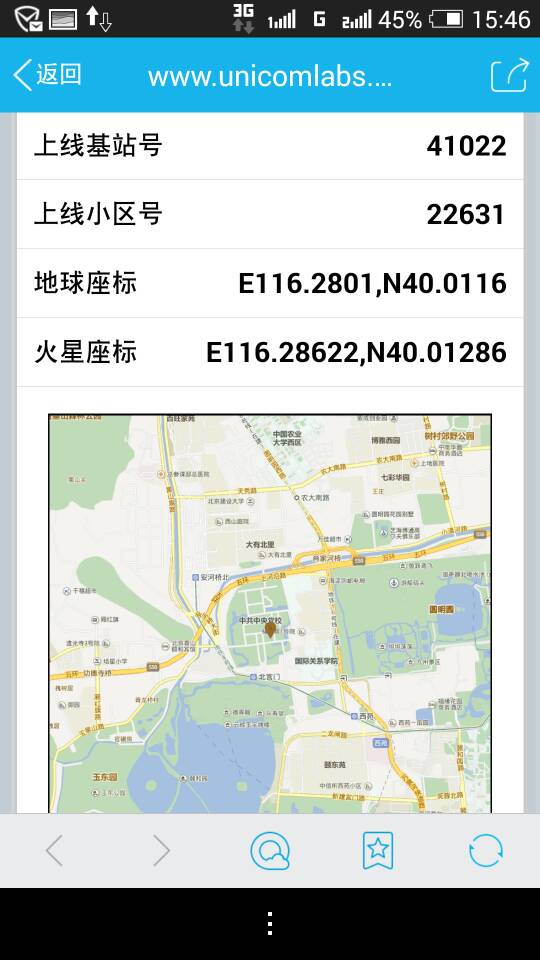

手机使用3G或4G数据连接访问http://www.unicomlabs.com/ 可查询当前手机号、IMSI、上线基站号、上线小区号、地球座标、火星座标等

通过抓包我们发现 当访问http://www.unicomlabs.com 时 response中iframe了一个链接

http://www.unicomlabs.com/Number.asp?unikey=e16e9ef8df3c1efd7ba182514244ed58

经测试发现 如果手机使用3G或4G数据连接访问http://www.unicomlabs.com/Number.asp?unikey=e16e9ef8df3c1efd7ba182514244ed58

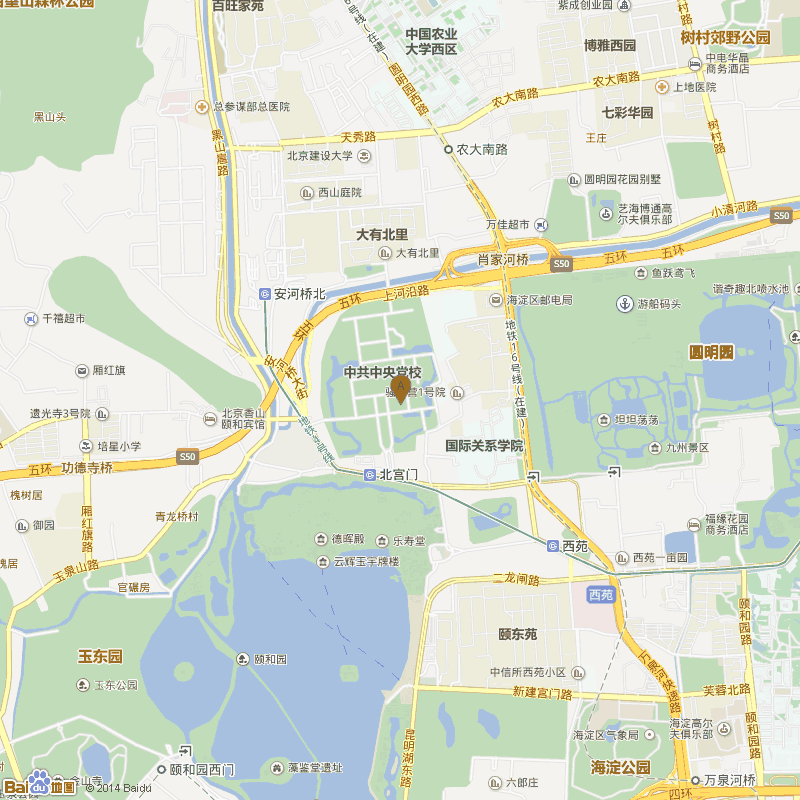

此时立即在电脑上同样打开此链接 就能看到你的手机号、IMSI、上线基站号、上线小区号、地球座标、火星座标等信息

利用方法:将链接http://www.unicomlabs.com/Number.asp?unikey=e16e9ef8df3c1efd7ba182514244ed58嵌入到钓鱼页面中发给对方

本地监控该链接可获取对方的手机号等信息

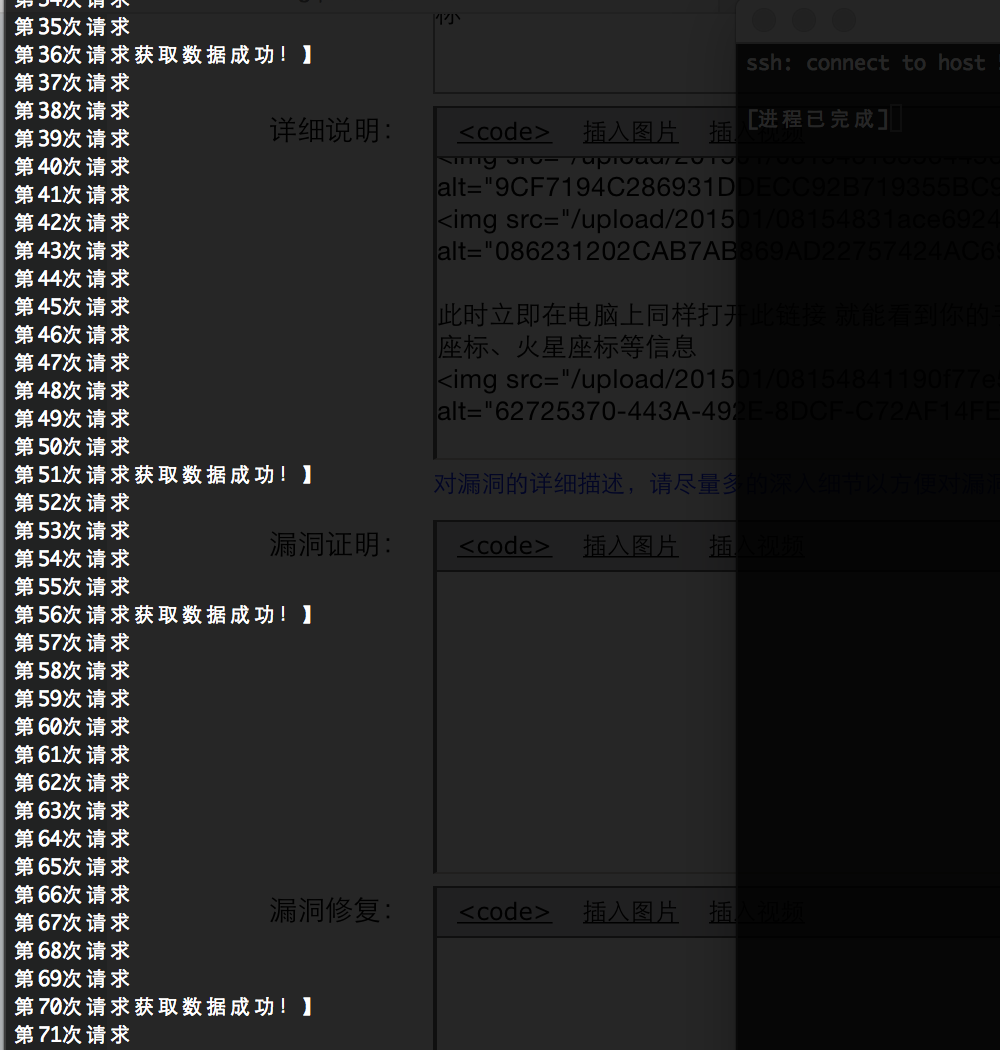

这里我制作了一个html5的小游戏的钓鱼页面,可在微信朋友圈中分享,本地利用脚本实时监控即可。

主要代码:

本地端用python写个脚本监控即可

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-01-13 11:57

厂商回复:

CNVD确认所述情况,将由CNCERT向中国联通通报。

最新状态:

暂无