漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0143030

漏洞标题:驴妈妈旅游网逻辑漏洞(恶意刷奖金/兑换劵)

相关厂商:驴妈妈旅游网

漏洞作者: Xmyth_Xi2oMin9

提交时间:2015-09-23 19:12

修复时间:2015-11-08 09:20

公开时间:2015-11-08 09:20

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-23: 细节已通知厂商并且等待厂商处理中

2015-09-24: 厂商已经确认,细节仅向厂商公开

2015-10-04: 细节向核心白帽子及相关领域专家公开

2015-10-14: 细节向普通白帽子公开

2015-10-24: 细节向实习白帽子公开

2015-11-08: 细节向公众公开

简要描述:

RT

详细说明:

URL:http://m.lvmama.com/static/zt/3.0.0/1508/guoqing/?from=timeline&isappinstalled=1

国庆促销活动(下单抽大奖):

问题出现在这:

根据要求我们首先去下单,获得一个订单号(24405434),再写一个脚本跑一些获取到大概三万多可以参加抽奖的订单号。

举个栗子:

然后我们就开始刷起来。 :-)

漏洞证明:

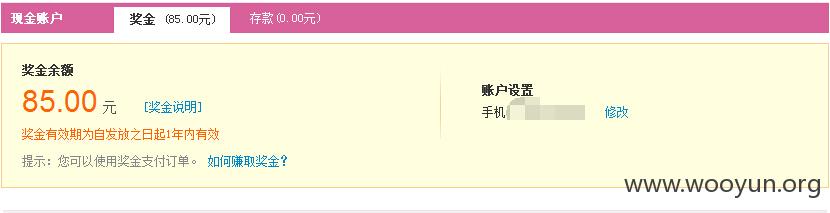

因为是抽奖,多数都5元现金和星巴克兑换券。而我这里只是简单的脚本跑了一下就跑出三万多可以参与抽奖的!而我用别的账号测试了领取了85块了,然而星巴克劵多的吓人= =!

我在想我会不会中一个马尔代夫或者1000元奖金呢。

修复方案:

加个验证码 核实订单号是否是参加抽奖的用户的订单

版权声明:转载请注明来源 Xmyth_Xi2oMin9@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-09-24 09:18

厂商回复:

谢谢

最新状态:

暂无