漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093196

漏洞标题:腾讯云设计缺陷可绕过防火墙探测内网(内网窥探者)

相关厂商:腾讯

漏洞作者: 猪猪侠

提交时间:2015-01-22 12:49

修复时间:2015-03-08 12:50

公开时间:2015-03-08 12:50

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-22: 细节已通知厂商并且等待厂商处理中

2015-01-23: 厂商已经确认,细节仅向厂商公开

2015-02-02: 细节向核心白帽子及相关领域专家公开

2015-02-12: 细节向普通白帽子公开

2015-02-22: 细节向实习白帽子公开

2015-03-08: 细节向公众公开

简要描述:

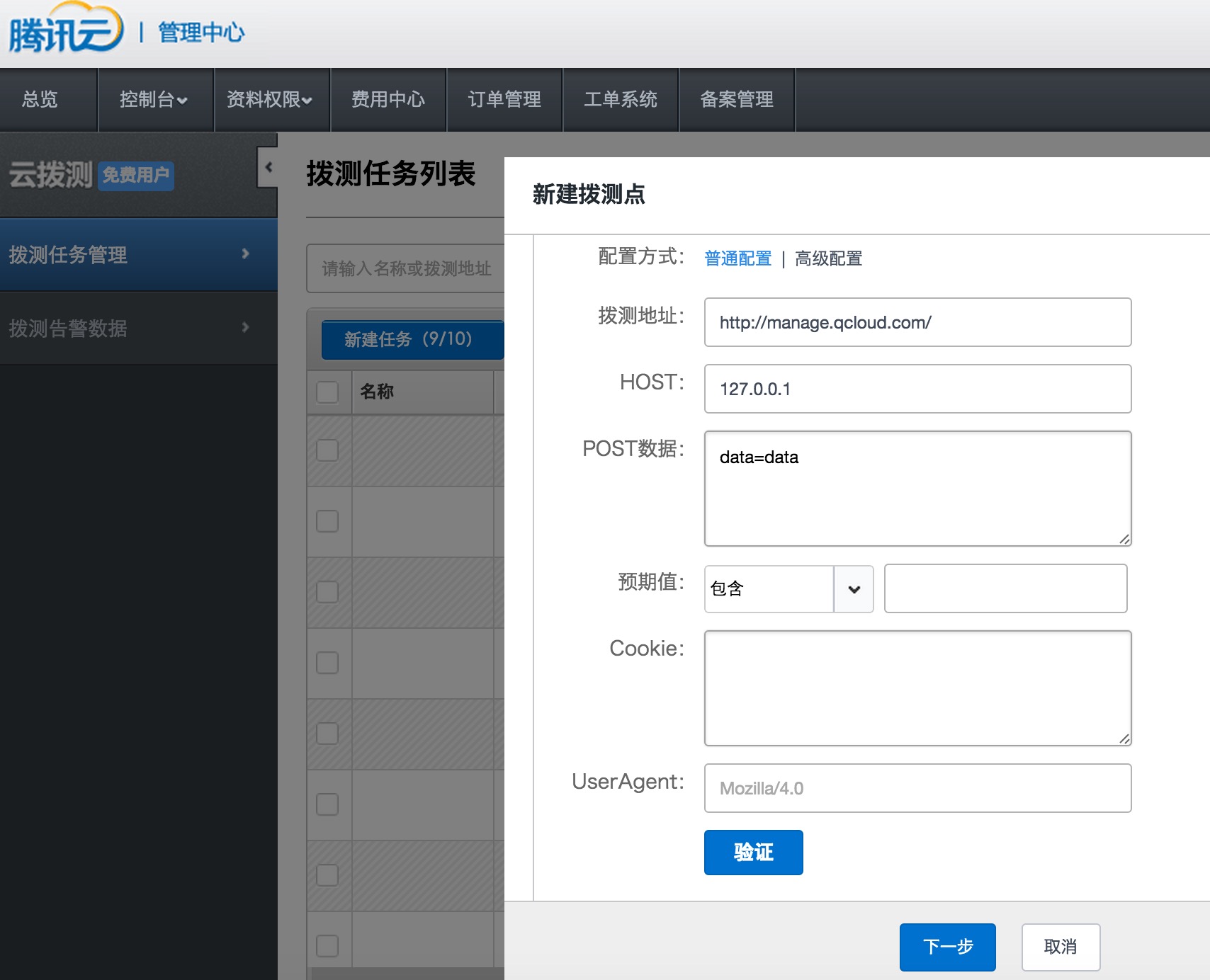

腾讯云设计缺陷可绕过防火墙探测内网,可端口扫描,可ping,还可以自定义提交参数到目标服务器,还支持自动化提交,还能知道返回状态

详细说明:

漏洞证明:

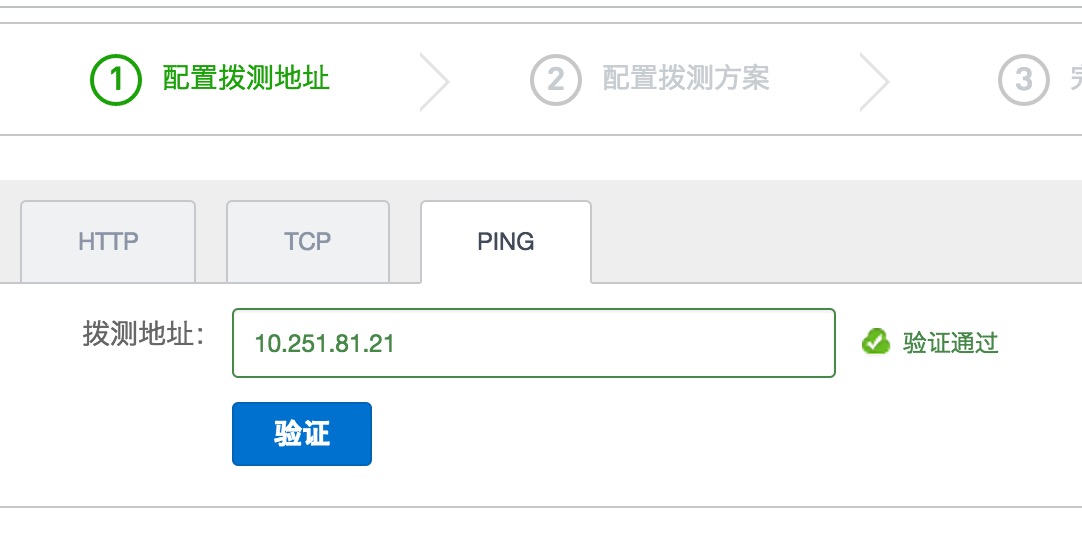

这里让你扫描端口和检查服务器是否能够ping通,内网窥探者,随便找的一个别人服务器的ip

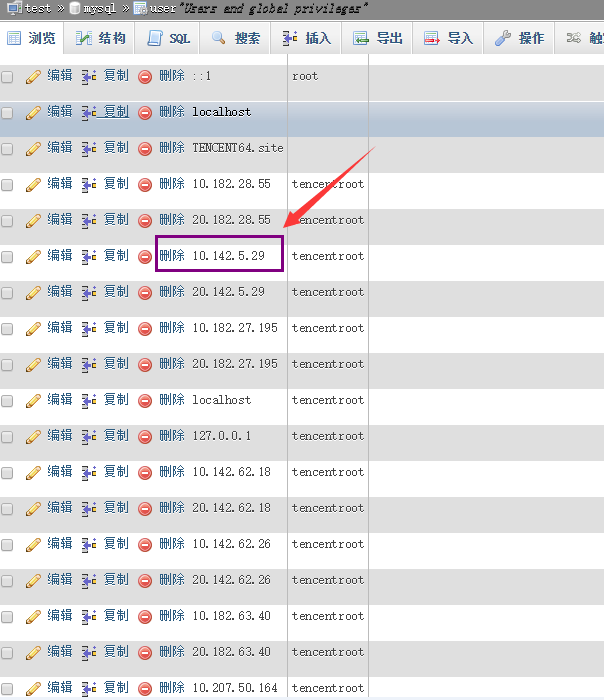

每台mysqldb安装的时候都会内置一堆空密码的tencentroot账号,我们来看看那些服务器

看一看它们的端口呢?

修复方案:

架构调整

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-01-23 11:32

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无