漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142299

漏洞标题:河北电信某服务器可查整个河北的电信终端手机型号和入网时间(已经拿下服务器,73G数据库)

相关厂商:中国电信

漏洞作者: 陆由乙

提交时间:2015-09-22 09:56

修复时间:2015-11-08 16:00

公开时间:2015-11-08 16:00

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-22: 细节已通知厂商并且等待厂商处理中

2015-09-24: 厂商已经确认,细节仅向厂商公开

2015-10-04: 细节向核心白帽子及相关领域专家公开

2015-10-14: 细节向普通白帽子公开

2015-10-24: 细节向实习白帽子公开

2015-11-08: 细节向公众公开

简要描述:

求雷劈啊,求天谴啊!

详细说明:

受影响的网站:

http://**.**.**.**/WebSite/Default.aspx

http://**.**.**.**/

**.**.**.**:8080/Main.aspx

**.**.**.**:8099/

**.**.**.**:9996/main.aspx

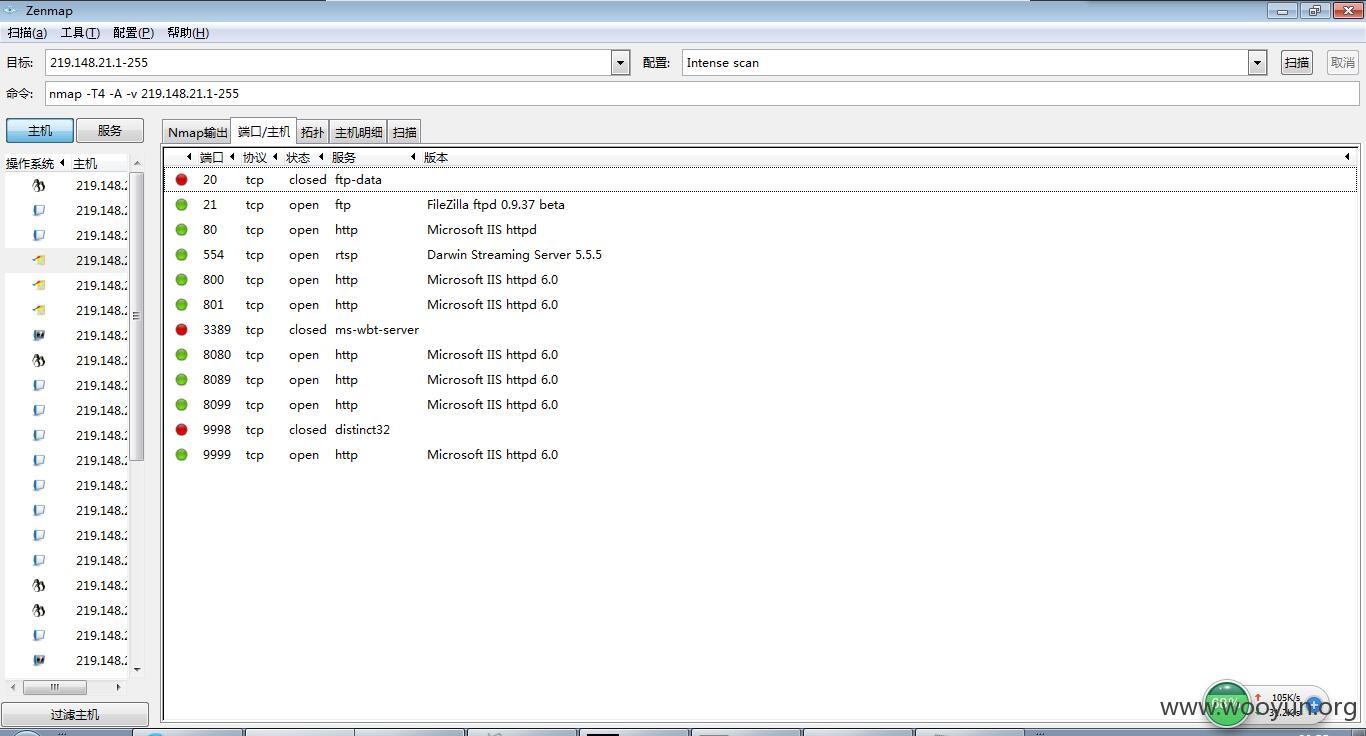

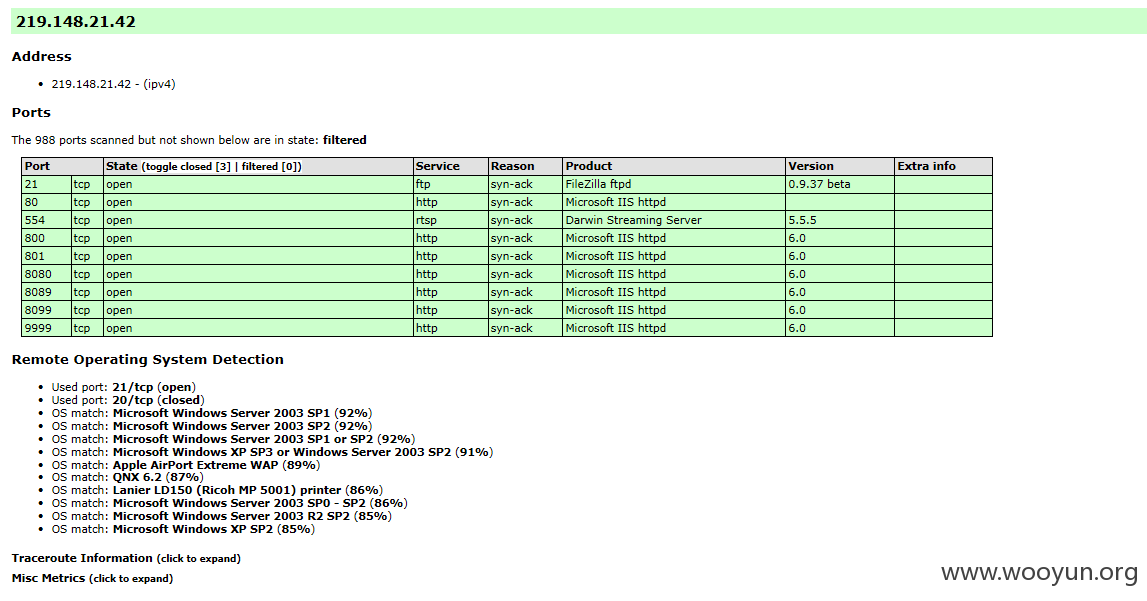

首先我先收集了一些电信IP段,然后用nmap扫描结果如下

,其中有一台主机吸引了我的注意力,

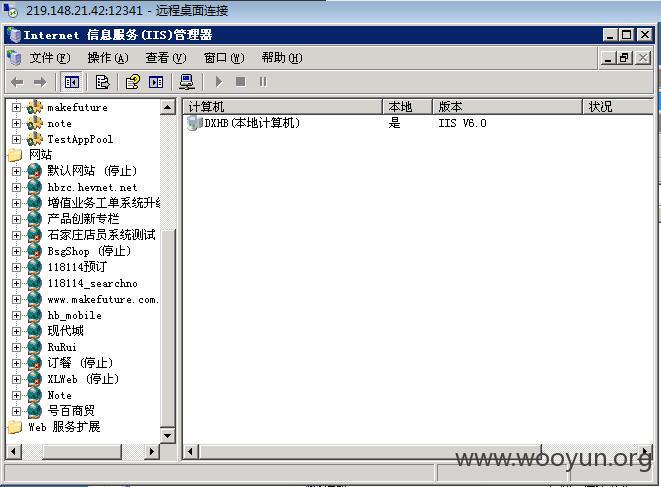

开放了一堆iis 6.0 ,然后我比较正统的找了下注入点(其实可以先试一下IIS put 因为iis 6.0 版本较老,最新是8.5的)

**.**.**.**:8099/Web/ApplyList.aspx?type=2

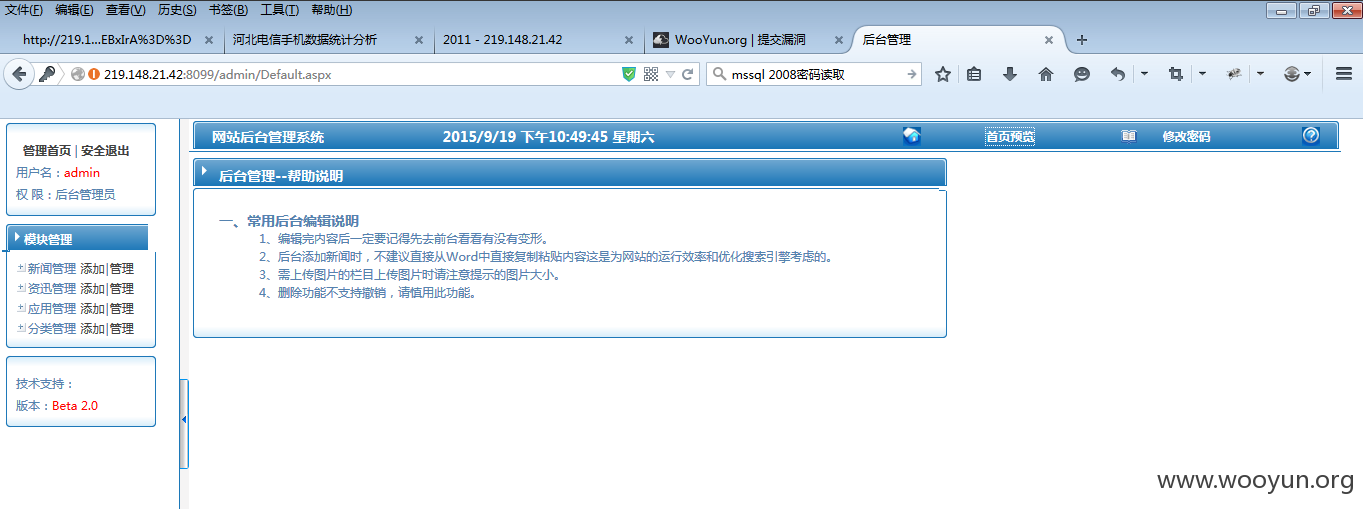

一枚注入,MDB的数据库,跑出密码为admin/123456。

**.**.**.**:8099/admin/Logion.aspx

弱口令。。。

发现后台只有一个上传点,而且嵌入了一个**.**.**.**:8099/Web/upload.aspx的框架

这个**.**.**.**:8099/Web/upload.aspx是没有cookie认证的。可以直接上传文件。(返回路径自己查看源码)

但是不让上传asp但是因为是iis 6.0 可以畸形解析。

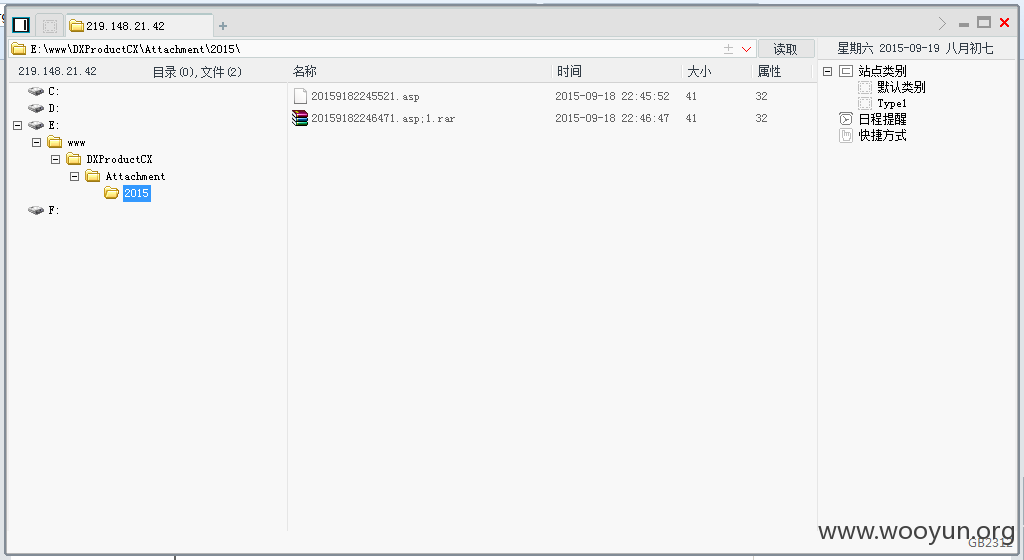

**.**.**.**:8099/Attachment/2015/20159182246471.asp;1.rar 密码1281441136

发现自己之前上传的不是没上传成功而是没返回路径。

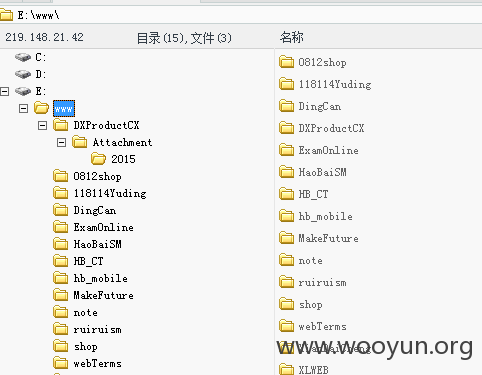

翻到大量旁站。

但据我判断,不是站群。

当时入手shell后并没有急于提权,而是继续翻文件。

发现了大量数据库连接和乱七八糟的文件。

<add key="strDbConn" value="server=**.**.**.**;initial catalog=hbct;password=hbct@WSX1qaz#EDC;persist security info=True;user id=hbct"/>

<add key="ConnectionString" value="server=DXHB;initial catalog=DataCountAnalysis_V6_newlxj;password=$RFV2wsx;persist security info=True;user id=hb_mobile; Connect Timeout=180" />

<add name="ConnectionString" connectionString="server=**.**.**.**;initial catalog=HaoBaiExt;password=Chuangtian@123;persist security info=True;user id=hbzc"/>

<add name="ConnectionString" connectionString="server=localhost;initial catalog=RuRui3;password=sa;persist security info=True;user id=sa"/>

<add key="ConnectionString" value="server=.;initial catalog=XDCWeb;password=xlweb;persist security info=True;user id=xlweb" />

<add key="From" value="arjsyy@**.**.**.**" />

<add key="smtp" value="smtp.**.**.**.**" />

<add key="username" value="arjsyy" />

<add key="pwd" value="gabhcqw123" />

<T>ADO</T><C>Driver={Sql Server};Server=**.**.**.**;Database=HaoBaiSM;Uid=RuRui;Pwd=ct1.3sql</C>

<T>ADO</T><C>Driver={Sql Server};Server=**.**.**.**;Uid=sas;Pwd=cutech!@#$%^</C>

<T>ADO</T><C>Driver={Sql Server};Server=**.**.**.**;Uid=xlweb;Pwd=xlweb</C>

<T>ADO</T><C>Driver={Sql Server};Server=**.**.**.**;Uid=hbzc;Pwd=Chuangtian@123</C>

还翻到个邮箱,不过登不上。

然后提权,

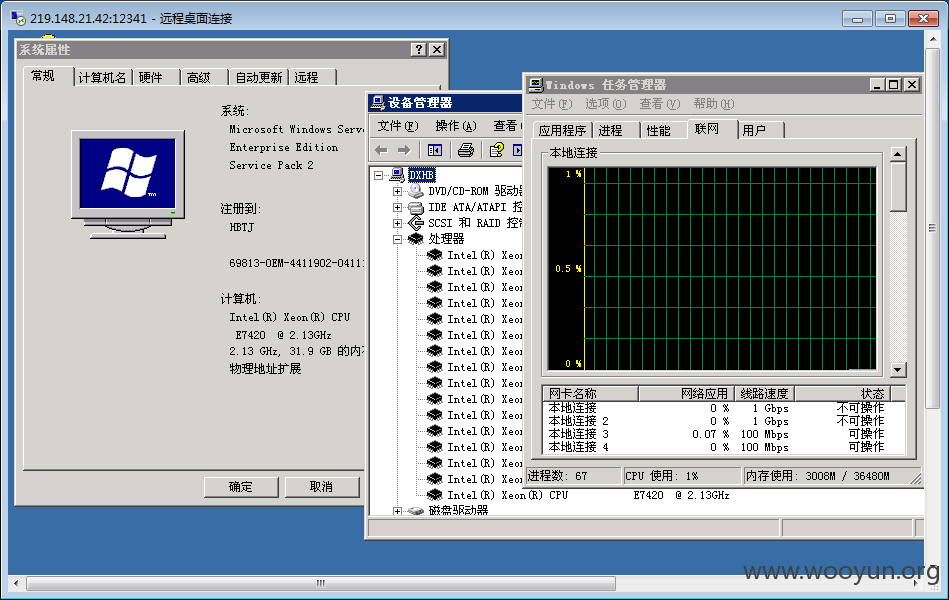

主机名: DXHB

OS 名称: Microsoft(R) Windows(R) Server 2003, Enterprise Edition

OS 版本: 5.2.3790 Service Pack 2 Build 3790

OS 制造商: Microsoft Corporation

OS 配置: 独立服务器

OS 构件类型: Multiprocessor Free

注册的所有人: HBTJ

注册的组织:

产品 ID: 69813-OEM-4411902-04111

初始安装日期: 2011-3-24, 0:51:50

系统启动时间: 227 天 16 小时 21 分 24 秒

系统制造商: Dell Inc.

系统型号: PowerEdge R900

系统类型: X86-based PC

处理器: 安装了 16 个处理器。

[01]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[02]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[03]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[04]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[05]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[06]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[07]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[08]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[09]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[10]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[11]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[12]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[13]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[14]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[15]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

[16]: x86 Family 6 Model 29 Stepping 1 GenuineIntel ~2127 Mhz

BIOS 版本: DELL - 1

Windows 目录: C:\WINDOWS

系统目录: C:\WINDOWS\system32

启动设备: \Device\HarddiskVolume1

系统区域设置: zh-cn;中文(中国)

输入法区域设置: zh-cn;中文(中国)

时区: (GMT+08:00) 北京,重庆,香港特别行政区,乌鲁木齐

物理内存总量: 32,762 MB

可用的物理内存: 29,314 MB

页面文件: 最大值: 36,481 MB

页面文件: 可用: 33,468 MB

页面文件: 使用中: 3,013 MB

页面文件位置: c:\pagefile.sys

域: WORKGROUP

登录服务器: 暂缺

修补程序: 安装了 347 个修补程序。

[01]: File 1

[02]: File 1

[03]: File 1

[04]: File 1

[05]: File 1

[06]: File 1

[07]: File 1

[08]: File 1

[09]: File 1

[10]: File 1

[11]: File 1

[12]: File 1

[13]: File 1

[14]: File 1

[15]: File 1

[16]: File 1

[17]: File 1

[18]: File 1

[19]: File 1

[20]: File 1

[21]: File 1

[22]: File 1

[23]: File 1

[24]: File 1

[25]: File 1

[26]: File 1

[27]: File 1

[28]: File 1

[29]: File 1

[30]: File 1

[31]: File 1

[32]: File 1

[33]: File 1

[34]: File 1

[35]: File 1

[36]: File 1

[37]: File 1

[38]: File 1

[39]: File 1

[40]: File 1

[41]: File 1

[42]: File 1

[43]: File 1

[44]: File 1

[45]: File 1

[46]: File 1

[47]: File 1

[48]: File 1

[49]: File 1

[50]: File 1

[51]: File 1

[52]: File 1

[53]: File 1

[54]: File 1

[55]: File 1

[56]: File 1

[57]: File 1

[58]: File 1

[59]: File 1

[60]: File 1

[61]: File 1

[62]: File 1

[63]: File 1

[64]: File 1

[65]: File 1

[66]: File 1

[67]: File 1

[68]: File 1

[69]: File 1

[70]: File 1

[71]: File 1

[72]: File 1

[73]: File 1

[74]: File 1

[75]: File 1

[76]: File 1

[77]: File 1

[78]: File 1

[79]: File 1

[80]: File 1

[81]: File 1

[82]: File 1

[83]: File 1

[84]: File 1

[85]: File 1

[86]: File 1

[87]: File 1

[88]: File 1

[89]: File 1

[90]: File 1

[91]: File 1

[92]: File 1

[93]: File 1

[94]: File 1

[95]: File 1

[96]: File 1

[97]: File 1

[98]: File 1

[99]: File 1

[100]: File 1

[101]: File 1

[102]: File 1

[103]: File 1

[104]: File 1

[105]: File 1

[106]: File 1

[107]: File 1

[108]: File 1

[109]: File 1

[110]: File 1

[111]: File 1

[112]: File 1

[113]: File 1

[114]: File 1

[115]: File 1

[116]: File 1

[117]: File 1

[118]: File 1

[119]: File 1

[120]: File 1

[121]: File 1

[122]: File 1

[123]: File 1

[124]: File 1

[125]: File 1

[126]: File 1

[127]: File 1

[128]: File 1

[129]: File 1

[130]: File 1

[131]: File 1

[132]: File 1

[133]: File 1

[134]: File 1

[135]: File 1

[136]: File 1

[137]: File 1

[138]: File 1

[139]: File 1

[140]: File 1

[141]: File 1

[142]: File 1

[143]: File 1

[144]: File 1

[145]: File 1

[146]: File 1

[147]: File 1

[148]: File 1

[149]: File 1

[150]: File 1

[151]: File 1

[152]: File 1

[153]: File 1

[154]: File 1

[155]: File 1

[156]: File 1

[157]: File 1

[158]: File 1

[159]: File 1

[160]: File 1

[161]: File 1

[162]: File 1

[163]: File 1

[164]: File 1

[165]: File 1

[166]: File 1

[167]: File 1

[168]: File 1

[169]: File 1

[170]: Q147222

[171]: KB2416451 - QFE

[172]: KB2572069 - QFE

[173]: KB2656358 - QFE

[174]: KB933854 - QFE

[175]: KB953298 - QFE

[176]: KB979907 - QFE

[177]: KB975558_WM8

[178]: KB925398_WMP64

[179]: KB2482017-IE8 - Update

[180]: KB2497640-IE8 - Update

[181]: KB2510531-IE8 - Update

[182]: KB2530548-IE8 - Update

[183]: KB2544521-IE8 - Update

[184]: KB2647516-IE8 - Update

[185]: KB982381-IE8 - Update

[186]: KB982632-IE8 - Update

[187]: KB2564958 - Update

[188]: KB926140-v5

[189]: KB2079403 - Update

[190]: KB2115168 - Update

[191]: KB2121546 - Update

[192]: KB2124261 - Update

[193]: KB2229593 - Update

[194]: KB2259922 - Update

[195]: KB2296011 - Update

[196]: KB2345886 - Update

[197]: KB2347290 - Update

[198]: KB2360937 - Update

[199]: KB2378111 - Update

[200]: KB2387149 - Update

[201]: KB2393802 - Update

[202]: KB2412687 - Update

[203]: KB2416451 - Update

[204]: KB2419635 - Update

[205]: KB2423089 - Update

[206]: KB2440591 - Update

[207]: KB2443105 - Update

[208]: KB2443685 - Update

[209]: KB2467659 - Update

[210]: KB2476490 - Update

[211]: KB2476687 - Update

[212]: KB2478960 - Update

[213]: KB2478971 - Update

[214]: KB2479628 - Update

[215]: KB2482017 - Update

[216]: KB2483185 - Update

[217]: KB2485376 - Update

[218]: KB2485663 - Update

[219]: KB2503658 - Update

[220]: KB2503665 - Update

[221]: KB2506212 - Update

[222]: KB2506223 - Update

[223]: KB2507618 - Update

[224]: KB2507938 - Update

[225]: KB2508272 - Update

[226]: KB2508429 - Update

[227]: KB2509553 - Update

[228]: KB2511455 - Update

[229]: KB2524375 - Update

[230]: KB2535512 - Update

[231]: KB2536276 - Update

[232]: KB2536276-v2 - Update

[233]: KB2544893 - Update

[234]: KB2544893-v2 - Update

[235]: KB2566454 - Update

[236]: KB2570222 - Update

[237]: KB2570947 - Update

[238]: KB2572069 - Update

[239]: KB2584146 - Update

[240]:

网卡: 暂缺

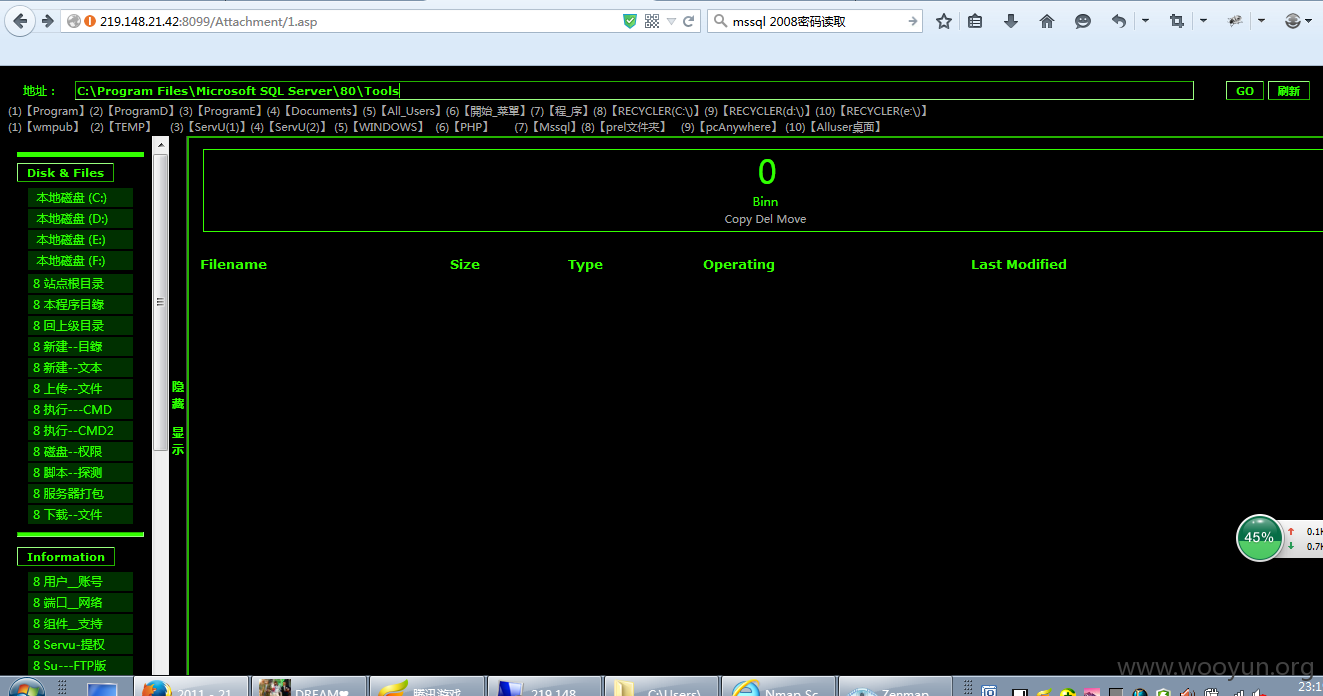

菜刀内不能执行命令,必须手动上传CMD指定路径才可以。

Windows IP Configuration

Ethernet adapter 本地连接:

Media State . . . . . . . . . . . : Media disconnected

Ethernet adapter 本地连接 2:

Media State . . . . . . . . . . . : Media disconnected

Ethernet adapter 本地连接 3:

Connection-specific DNS Suffix . :

IP Address. . . . . . . . . . . . : **.**.**.**

Subnet Mask . . . . . . . . . . . : **.**.**.**

Default Gateway . . . . . . . . . : **.**.**.**

Ethernet adapter 本地连接 4:

Connection-specific DNS Suffix . :

IP Address. . . . . . . . . . . . : **.**.**.**

Subnet Mask . . . . . . . . . . . : **.**.**.**

Default Gateway . . . . . . . . . :

用HT泄漏的字体权限提升EXP成功提权。

**.**.**.**:8099/Attachment/1.asp

大马,没密码。

漏洞证明:

送个注入和弱口令。(也是你们网站的)

http://**.**.**.**/WebSite/downrank.aspx?typeid=1

http://**.**.**.**/ admin/123456

还有,这几个网站前一个类似的CMS用的是MDB的,这会就变成mssql了,害的我用啊D跑了半天。

高潮来了!

**.**.**.**:12341

admin$/Lyd1281441136

我添加的用户。

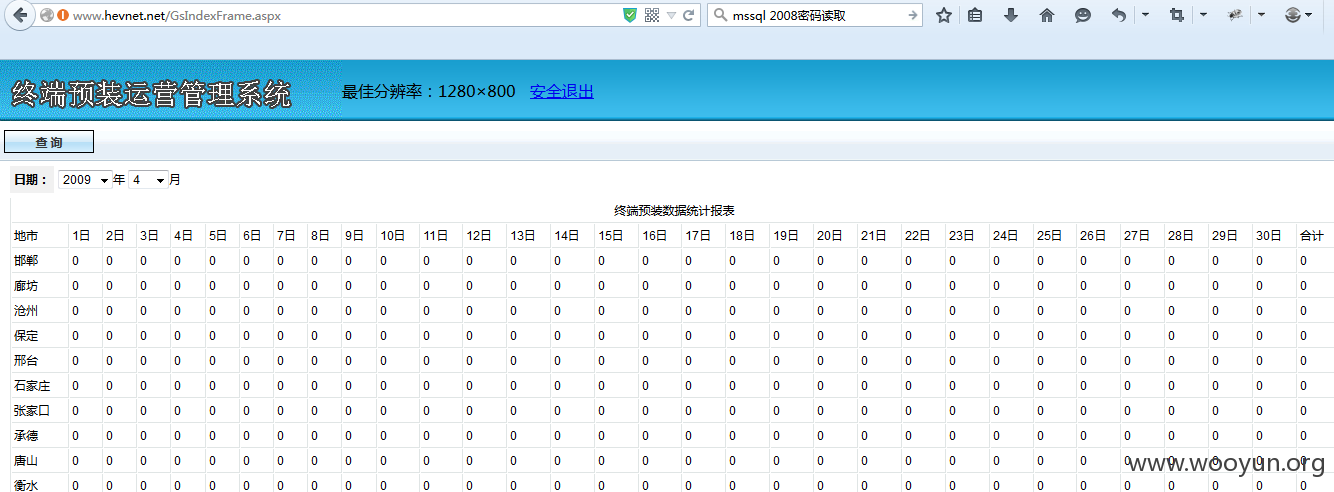

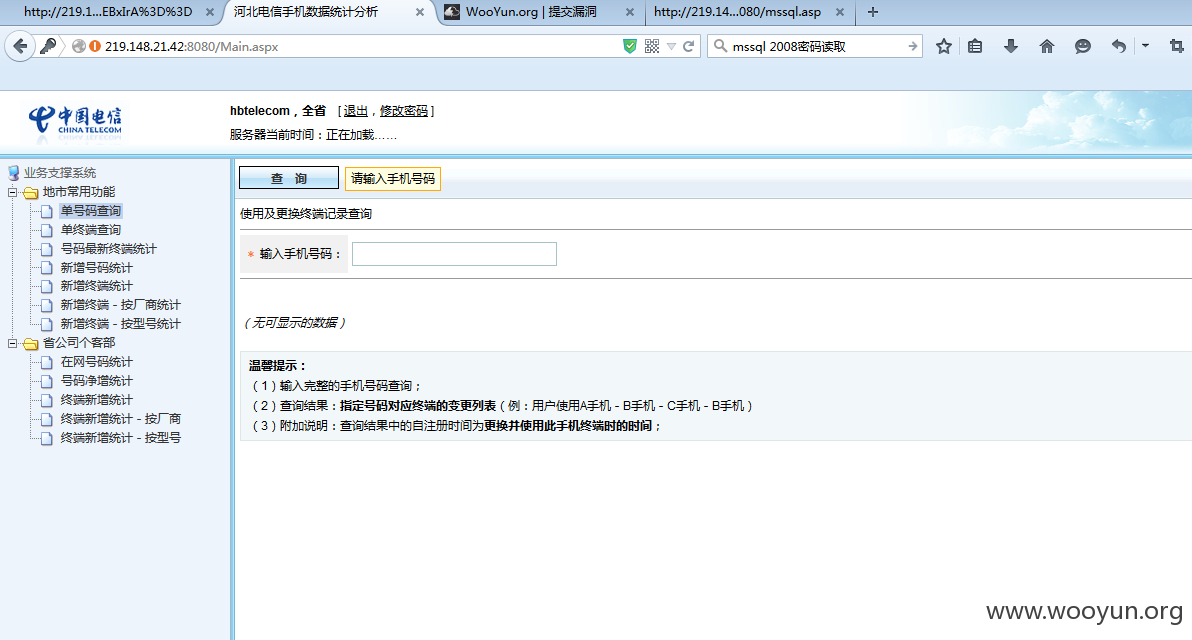

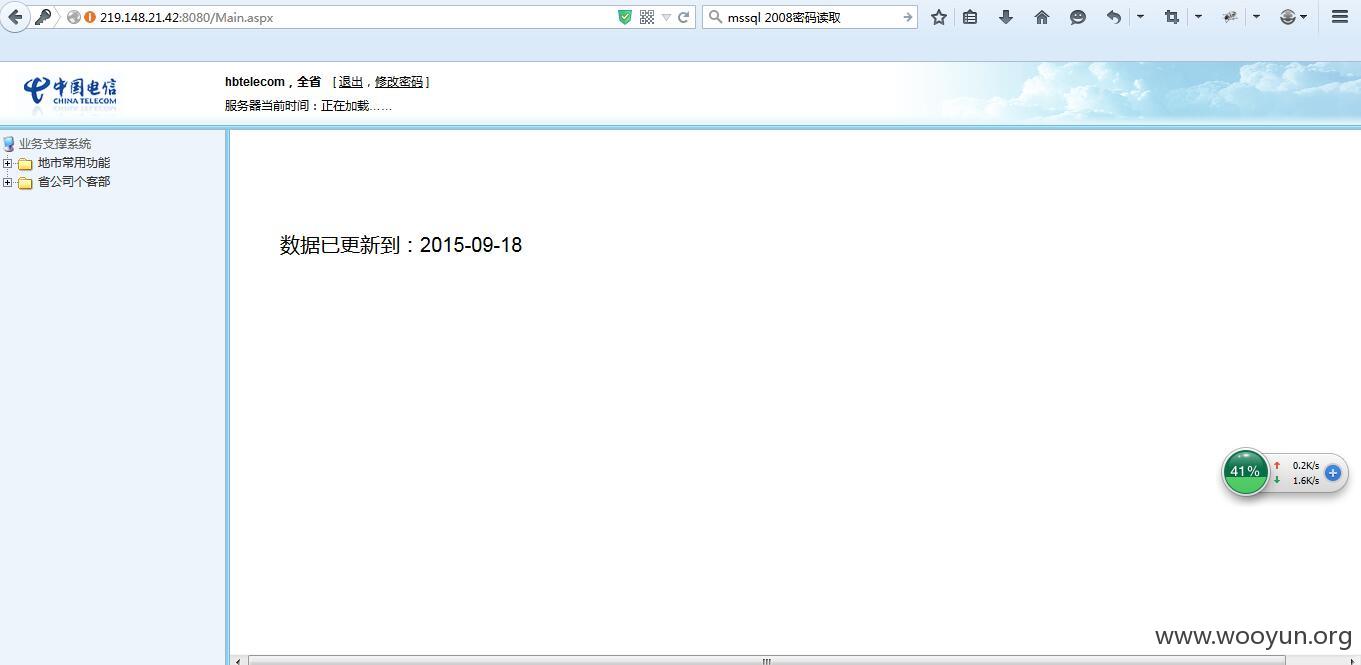

http://**.**.**.**:8080然后这个后台引起了我的注意。

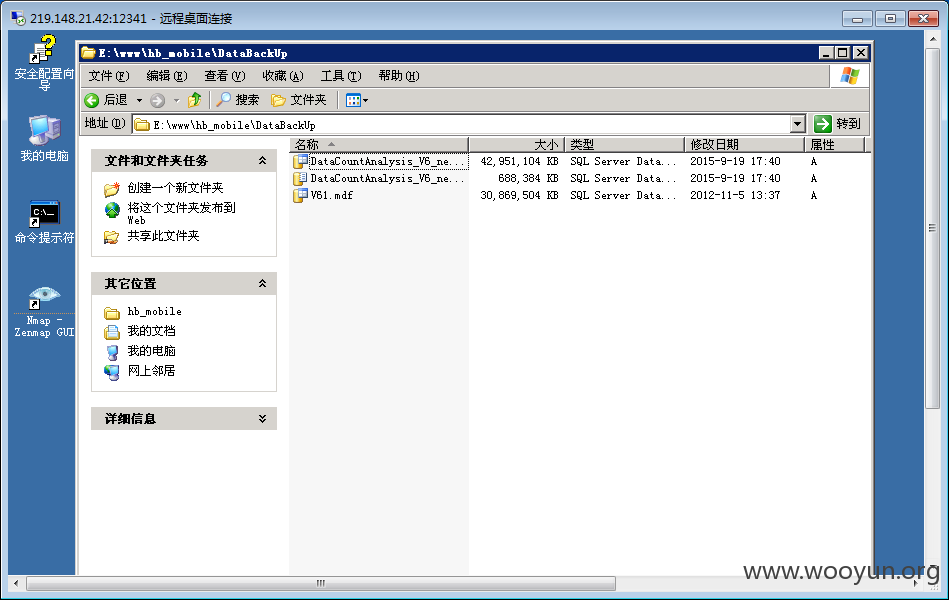

然后我找到了web.config文件

结果发现这个里边写的数据库连接字符串根本不对。

后来才翻到这个的数据库。

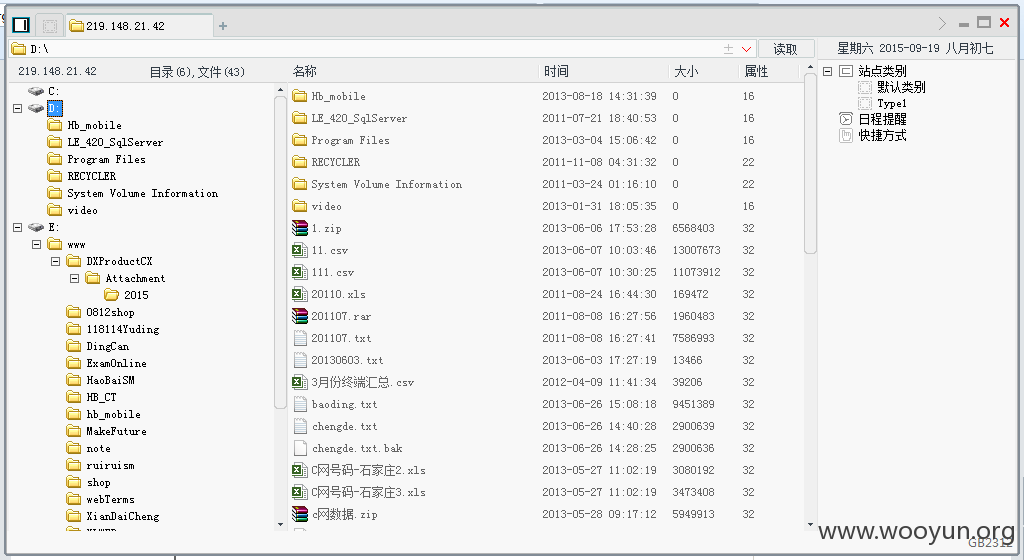

翻到这个发现73G的数据库,吓死宝宝了。

然后用了某款asp脱裤马,脱下帐号密码。

http://**.**.**.**:8080/mssql.asp

Id###CityId###Users###Pwd###TrueName###Sex###Department###TelNum###MobileNum###

4###0###admin###0B8A27309BDD3A432AB257A212DD2BDE######2############

9###0###hbtelecom###90C2E0E33DE197F050856DC41D1B7E1A######2###省公司个客部#########

41###0###xuzenghua###D7FE6D96566E5B1A22FDA4D0D29606E4###徐增华###2###个客部###18931177877######

77###0###zhanglixing###28F844A31EC7BD1093539FF9A408F23C###张利幸###0###增值业务部###18031126118######

78###0###hexinying###E10ADC3949BA59ABBE56E057F20F883E###和新颖###0###省公司市场部###18931177001######

89###9###cz_zzb###4BB32654BD961034E506493D8DF433C9###张风波###2###沧州增值部###18903279708###18903279708###

90###1###sjz_zzb###EA231114320C08F502D7DC8D136834F4###王菲###2###石家庄增值部###18931177156###18931177156###

91###4###hd_zzb###EC2C1892EEAEDA276304E64B2658C9EF###李鹏翔###2###邯郸增值部###18931017283###18931017283###

92###3###qhd_zzb###0081452B43659B3B614811A88531895C###谢再旺###2###秦皇岛增值部###18931351118###18931351118###

96###6###bd_zzb###B64F4407B09EBEF7849B7347DE599835###张雷###2###保定增值部###18931217138######

97###10###lf_zzb###DCC734292A30CDEDFAC764B3493960D0###孙宝军###2###廊坊增值部###18903267271###18903267271###

98###11###hs_zzb###561CEE2C81CE3C5FE8950093D7951B78###薛卫江###2###衡水增值部###18903187266###18903187266###

99###0###cd_zzb###7A8217D522BDA6B28EB0382E0E1E3F6D###封波###2###承德增值部###18903147990###18903147990###

100###2###ts_zzb###DCD4A7636E0D48FF79B3A91270F18A82###唐山增值部###2###高冀南###18903157152###18903157152###

101###5###xt_zzb###E10ADC3949BA59ABBE56E057F20F883E###郝力磊###2###邢台增值部###18903197141###18903197141###

102###7###zjk_zzb###18E0E5F3389EFA0B31738C2FD44630D8###王润暖###2###张部家口增值###18903237639###18903237639###

103###0###zhanghui###E10ADC3949BA59ABBE56E057F20F883E###张辉###2###省公司增值部#########

104###8###cd_scb###E10ADC3949BA59ABBE56E057F20F883E###史金越###2###承德市场部###18903147730###18903147730###

105###8###cd_gkb###E10ADC3949BA59ABBE56E057F20F883E###陈明杰###2###承德个客部###18903147089###18903147089###

106###11###hs_gkb###C2AE94312D6447B1D59FAAB7E81E1F48###李莉叶###2###衡水个客部###18903187145###18903187145###

107###11###hs_scb###094C1FDCF679B018DF0AF1114CABF5CC###王永梅###2###衡水市场部###18903187161###18903187161###

108###1###sjz_gkb###4FC09DBFBD546FD279C4F628D31A682D###刘斌###2###石家庄个客部###18931177174###18931177174###

109###1###sjz_scb###E10ADC3949BA59ABBE56E057F20F883E###宋为涛###2###石家庄市场部###18931177553###18931177553###

110###1###sjz_yyb###A3F58494A2B3731EB125C3DD96CEE68A###王莹莹###2###石家庄营业部###18931177572###18931177572###

111###1###sjz_kfb###D1C0956FB99F55D86496C562A2A71B17###米建存###2###石家庄客服部###18931177184###18931177184###

112###7###zjk_gkb###C33367701511B4F6020EC61DED352059###刘雪艳###2###张家口个客部###18903237088###18903237088###

113###7###zjk_scb###98645C27390C5C5B3F2E0F6527F9ABD6###孙继峰###2###张家口市场部###18903237085###18903237085###

114###10###lf_scb###C33367701511B4F6020EC61DED352059###杨文涛###2###廊坊市场部###18903167010###18903167010###

115###10###lf_gkb###E5859287237463F97FAC3D77A75112F5###金宁###2###廊坊个客部###18903167026###18903167026###

116###9###cz_gkb###3E026F58838A3D5BC7DA1D21BFD4CE71###王雪峰###2###沧州个客部###18903277998###18903277998###

117###9###cz_scb###5C0DD74CC7C6510906FA807F4D818355###于杰###2###沧州市场部###18903277525###18903277525###

118###4###hd_scb###38938ED4E57D4FE1C9C58A489E93FD86###李宙###2###邯郸市场部###18903207311###18903207311###

119###4###hd_gkb###65A74AE52043D252B8CF82EDBE0D1878###盛艳霞###2###邯郸个客部###18903207323###18903207323###

120###5###xt_scb###F2CCCB4045E6BC4B992F89E140553956###赵建军###2###邢台市场部###18903197128###18903197128###

121###5###xt_gkb###A5C2299553B79CF13479F4DF295567DC###王勇###2###邢台个客部###18903197530###18903197530###

122###3###qhd_gkb###B0DAADCA25A5C2D1C096412F5D55129C###刘占军###2###秦皇岛个客部###18903347358###18903347358###

123###3###qhd_scb###E10ADC3949BA59ABBE56E057F20F883E###李林国###2###秦皇岛市场部###18903347068###18903347068###

125###0###qi_admin###E10ADC3949BA59ABBE56E057F20F883E######2############

126###2###ts_scb###1D32F7D7C85C4F159F7CDA7E3D1495B6###尹俊友###2###唐山市场部###18903157110###18903157110###

127###2###ts_gkb###8C476C411973A4845D83B2415B5DDBE2###卢昆###2###唐山个客部###18903157108###18903157108###

128###0###zhaoyunhai###5E9D11A14AD1C8DD77E98EF9B53FD1BA###赵云海###2###省公司网络运维###18931177893######

129###1###caobin###E10ADC3949BA59ABBE56E057F20F883E######2############

130###6###bd_scb###E10ADC3949BA59ABBE56E057F20F883E###王玲###2###保定市场部###18931217607######

131###6###bd_gkb###E10ADC3949BA59ABBE56E057F20F883E###赵亚楠###2###保定个客部###18931217212######

132###0###scb_lgb###E10ADC3949BA59ABBE56E057F20F883E###梁广斌###2###市场部#########

133###0###michong###73694B4774CC2BB5964E95A189220287###米崇###1###网管中心#########

134###0###zhangjiangtao###E10ADC3949BA59ABBE56E057F20F883E###张江涛###1###客户维系部#########

135###0###zhangxin###33FB492F8251135386E15F8DF0C7A3EF###张欣###0###增值业务部#########

136###0###yunpeng###E10ADC3949BA59ABBE56E057F20F883E###云鹏###2###政企支撑#########

137###0###zhenyunping###E10ADC3949BA59ABBE56E057F20F883E###甄云平###0###市场部###18931177879###18931177879###

138###0###liuweiliang###E10ADC3949BA59ABBE56E057F20F883E###刘伟亮###1###政企###18931177952######

139###5###xingtai###591B712FF223991FB3865C9D86326A39###刘俊磊###1###稽核中心#########

140###0###wangkening###E10ADC3949BA59ABBE56E057F20F883E###王克宁###1###增值#########

141###0###wangjing###E10ADC3949BA59ABBE56E057F20F883E###王静###2###市场部#########

142###0###maxueqian###E10ADC3949BA59ABBE56E057F20F883E###马雪倩###0###市场部#########

143###0###liumengxiao###E10ADC3949BA59ABBE56E057F20F883E###刘梦晓###0###号百#########

144###0###yangmingxuan###E10ADC3949BA59ABBE56E057F20F883E###杨明轩###1############

145###0###mengze###E10ADC3949BA59ABBE56E057F20F883E###创新部孟泽###1###创新部#########

146###0###bumengmeng###E10ADC3949BA59ABBE56E057F20F883E###卜蒙蒙###2############

149###1###zhangziwen###E10ADC3949BA59ABBE56E057F20F883E###张紫雯###2###石家庄电渠###18931177254###18931177254###

150###2###liuweina###E10ADC3949BA59ABBE56E057F20F883E###刘伟娜###2###唐山电渠###18903157377###18903157377###

151###3###tianhui###3C33ED654144BD3EFFEE51167326D1ED###田卉###2###秦皇岛电渠###18903347929###18903347929###

152###4###wangshaojun###E10ADC3949BA59ABBE56E057F20F883E###王绍军###2###邯郸电渠###18931017281###18931017281###

153###5###jiahaifeng###103B70723E4DC645882F46323C2F6D44###贾海峰###2###邢台电渠###18903197320###18903197320###

154###6###niujing###E10ADC3949BA59ABBE56E057F20F883E###牛境###2###保定电渠###18931217639###18931217639###

155###7###yinlei###E10ADC3949BA59ABBE56E057F20F883E###尹磊###2###张家口电渠###18903237569###18903237569###

156###8###lvjiali###E10ADC3949BA59ABBE56E057F20F883E###律佳丽###2###承德电渠###18903147839###18903147839###

157###9###malifeng###E10ADC3949BA59ABBE56E057F20F883E###马立凤###2###沧州电渠###18903278281###18903278281###

158###10###yanghaiying###E10ADC3949BA59ABBE56E057F20F883E###杨海莹###2###廊坊电渠###18903267644###18903267644###

159###11###weiling###E10ADC3949BA59ABBE56E057F20F883E###魏玲###2###衡水电渠###18931809808###18931809808###

160###6###BD_BQ###E10ADC3949BA59ABBE56E057F20F883E###保定北区销售部###2###保定电信北区营销中心销售部###6392652###18931217756###

161###0###wangzehui###E10ADC3949BA59ABBE56E057F20F883E###王泽辉###2############

162###0###zhanghuiju###5ABA2563F72CFBAF9A81E389463CFC6D###张会菊###0###渠道######18931177867###

163###0###administrator###2ED2F0DF9B2BB0637342D376D233C691######1############

解密了个帐号后发现是这个。

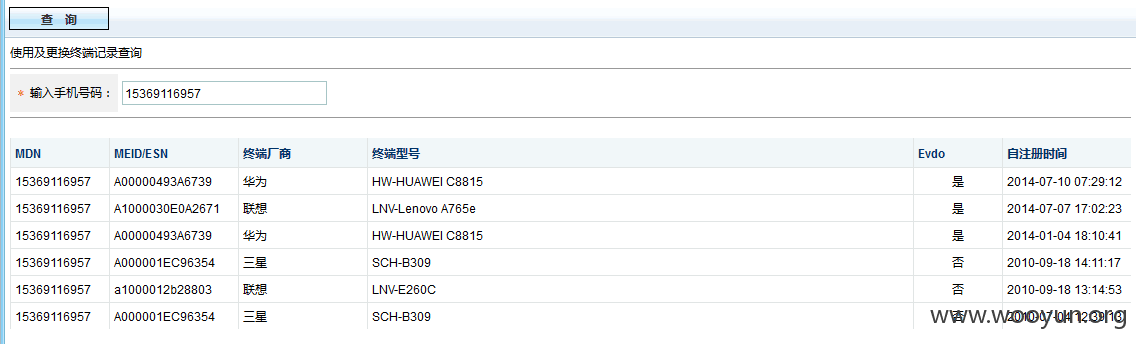

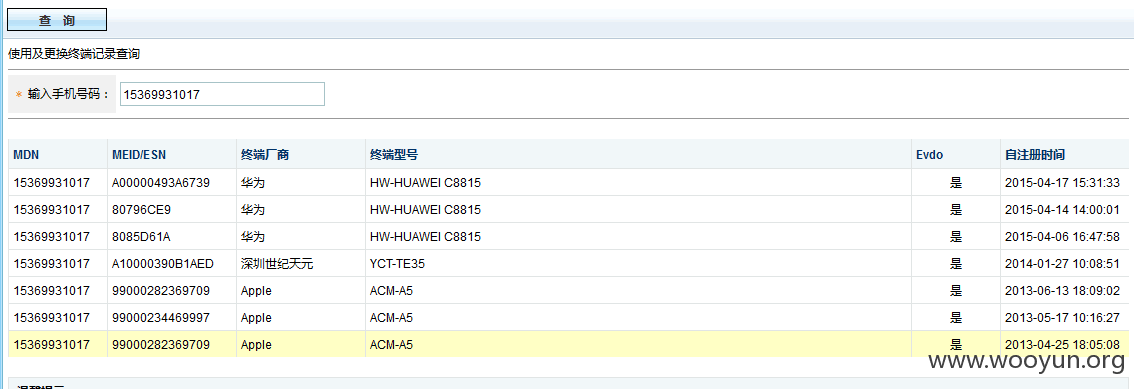

然后查询的结果、、、:

反正不是我手机,是我同学的,我就不打码了。

还有这个服务器的配置也不错,32G内存,16核,4个网卡(两个G口两个100M的)用来抓鸡或者脱裤也不错,可是我不是哪种人。

标明危害交乌云,明天又要开学了。

修复方案:

1,问题太多了,建议直接把平台搬内网去。

版权声明:转载请注明来源 陆由乙@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-09-24 15:58

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国电信集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无