上回书中说到的代码泄露中涉及api.wangzhan.360.cn

那么我们来对关键代码简单审计下,为了保护企业的代码,只取部分关键代码

我们看到这里有一个拼接的命令执行。

那么需要怎么触发呢,首先需要找到执行这个api的方法及权限。

执行方法在官方文档中有详细说明:

http://wangzhan.360.cn/guide/api

那关键就是如何找一个api的授权key:

1、申请一个,显然不科学

2、找个合作伙伴,把他们的api权限搞到手,显然很曲折

3、看下官方是否有示例权限

然后我就翻了一下官方给的sdk,果然找到了;

但是...竟然是一个无效的,擦啊

我再翻啊翻.。。

这个开发是个好人,把key写到代码里了,尼玛。接下来就是构造请求来执行命令了

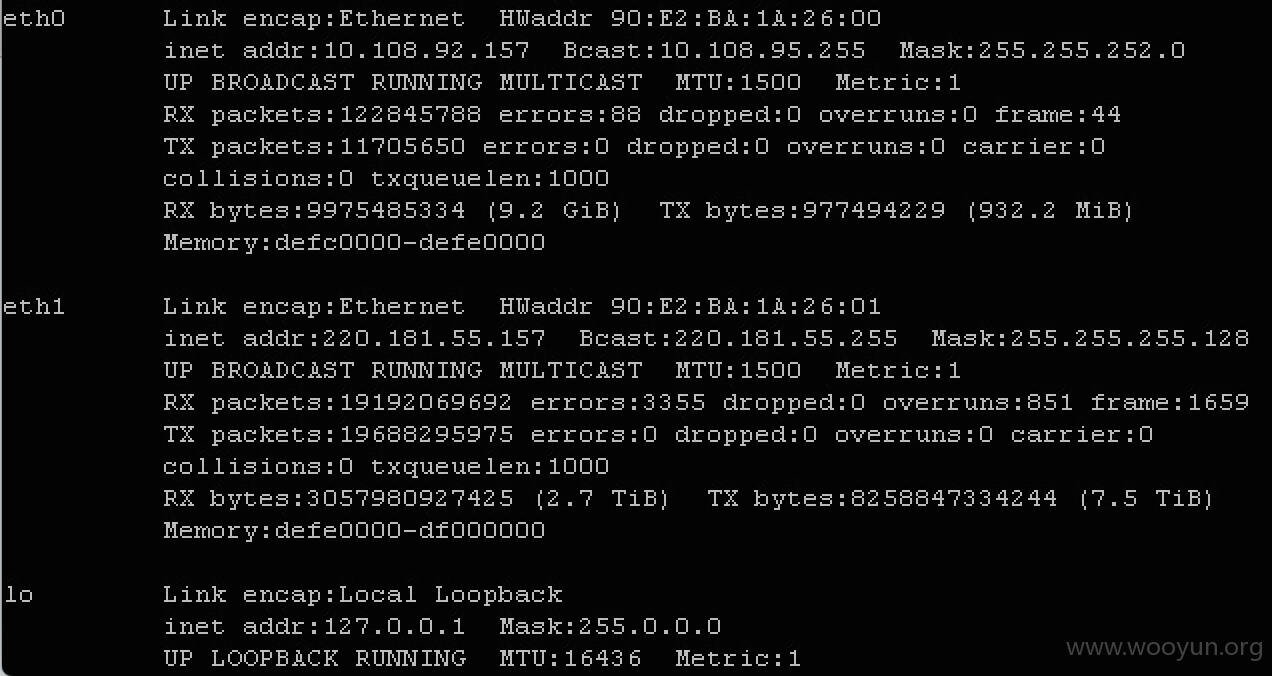

host和domain_name 都可以啦。