漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034653

漏洞标题:金立手机从弱口令到越权到沦陷到几万用户数据被脱风险

相关厂商:gionee.com

漏洞作者: 小胖子

提交时间:2013-08-18 16:08

修复时间:2013-10-02 16:08

公开时间:2013-10-02 16:08

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-18: 细节已通知厂商并且等待厂商处理中

2013-08-19: 厂商已经确认,细节仅向厂商公开

2013-08-29: 细节向核心白帽子及相关领域专家公开

2013-09-08: 细节向普通白帽子公开

2013-09-18: 细节向实习白帽子公开

2013-10-02: 细节向公众公开

简要描述:

@疯狗 大宝贝,需要脱裤来证明么?我要是只提交个弱口令也许就1rank,深入呢?所以,白帽子替乌云着想,乌云还是多替白帽子想想。金立语音王GN305送来????公司电脑没有任何渗透环境就一个扫描器一个菜刀就搞下来了你伤的起?外包真的要不得。

详细说明:

1.后台弱口令:

千方百计用z7y漏洞扫描器找到了后台:

http://www.gionee.com/68webmaster/index.php

弱口令test+test登陆,但是进去没菜单,必须一顿狂扫。

发现一个fck目录,必定是fckeditor了,但是,无奈,被开发人员修补了,不能利用。

http://www.gionee.com/68webmaster/fck/editor/filemanager/connectors/php/upload.php 不能被利用。

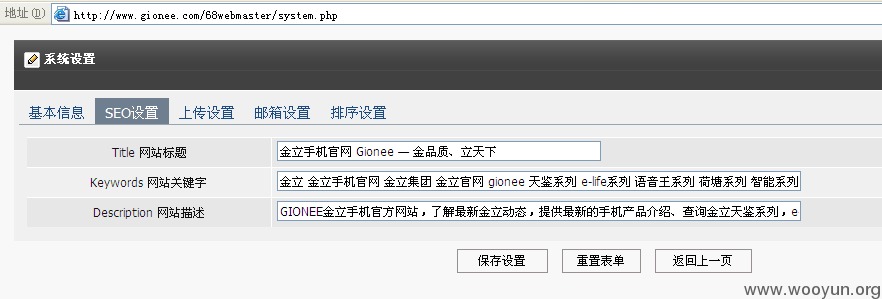

但是一小时后返回一个结果,system.php

其实后来得知这个也没多大用,最大的用就是添加一个允许上传php。(哈哈,这还叫没用)

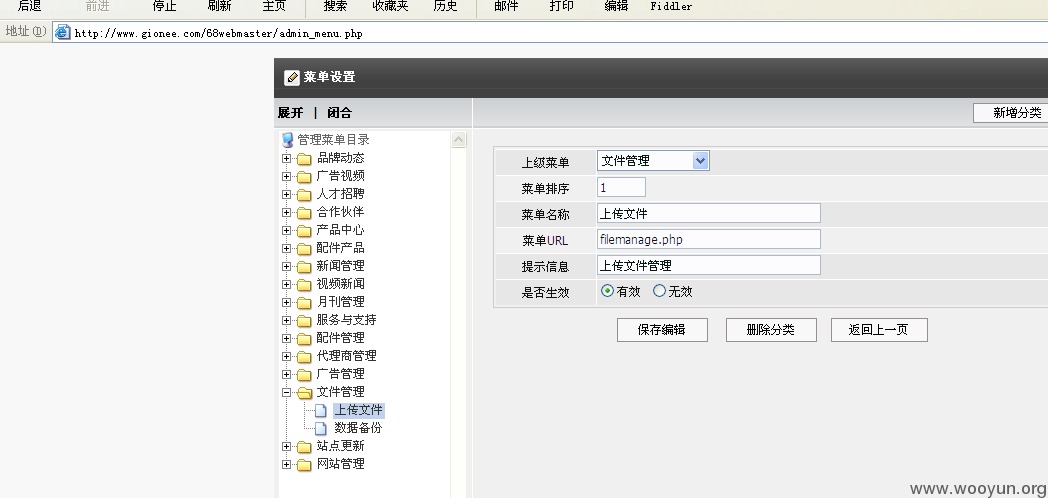

然后又扫到一个admin_menu.php。

这个就相当于在我没有管理菜单的情况下遍历管理菜单。但是在公司,网速很卡,就难以一个个看,就找跟文件管理相关,找到了:

filemanage.php

后来观察了下这个文件的管理方式(不能上传只能下载或者删除)

然后发现一个参数可以被修改,导致越权查看服务器上所有文件,包括下载。

http://www.gionee.com/68webmaster/filemanage.php?currpath=..%2F

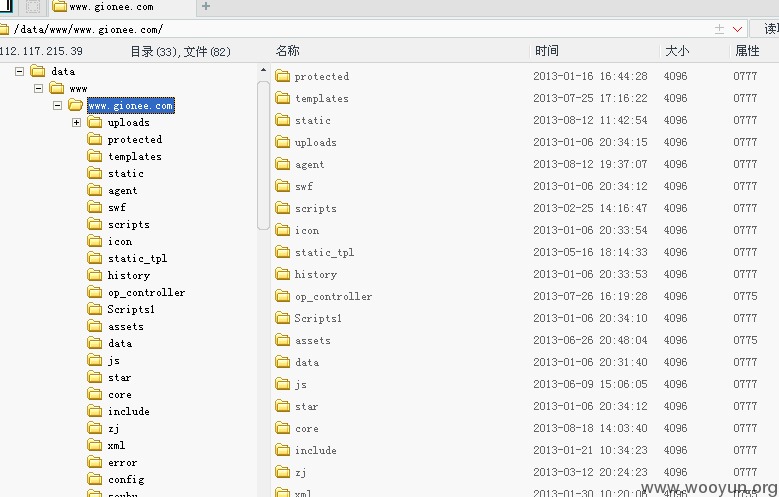

登陆状态即可查看web目录下所有文件,并可以下载。

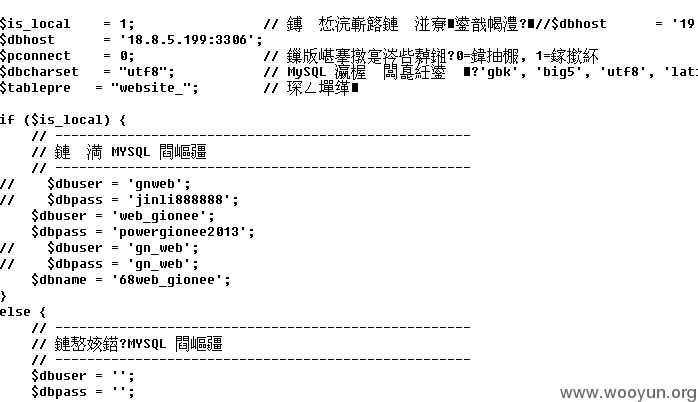

然后就到处找数据库配置文件,下载之。

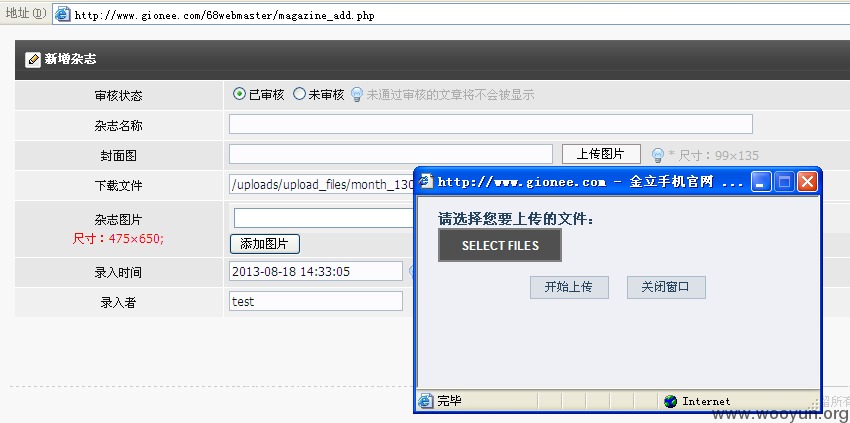

发现是在内网,看来不得到shell是不行了,那就找文件上传拿shell吧,遍历找到这个。

得到shell

http://www.gionee.com//uploads/upload_files/month_1308/0818023328.php

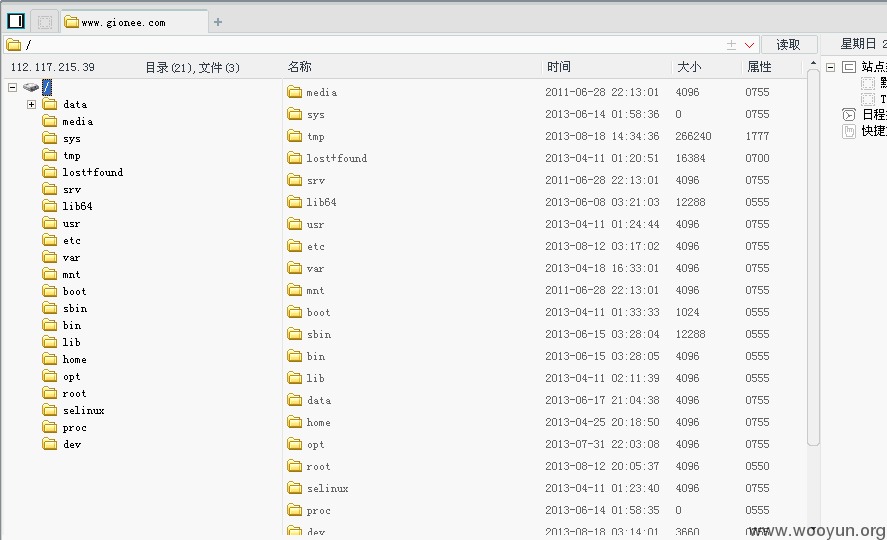

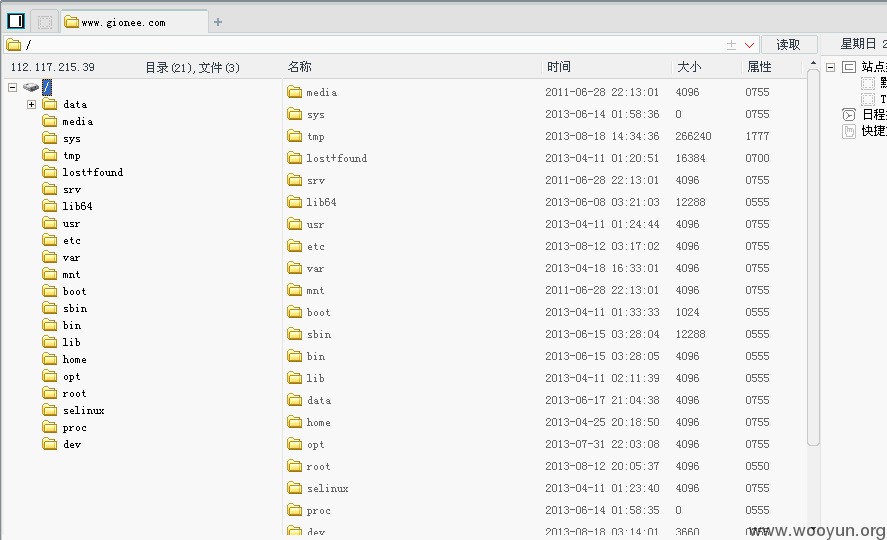

菜刀链接发现权限很大。

web目录

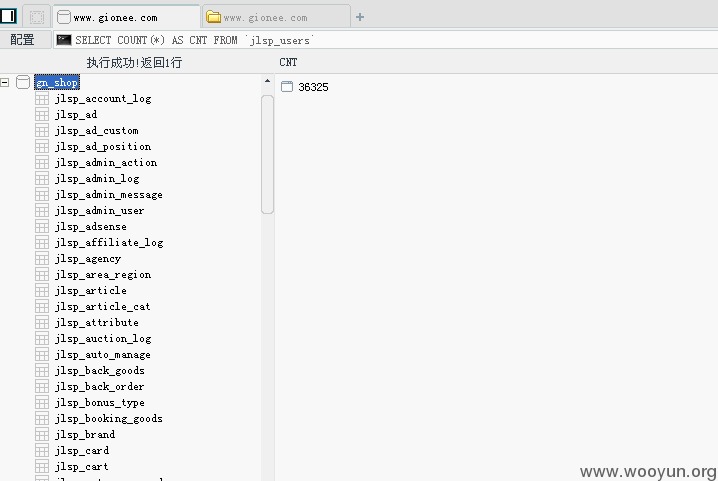

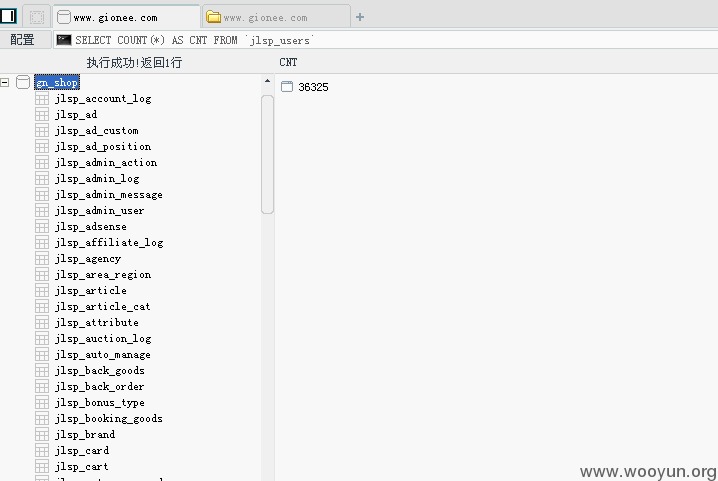

然后链接数据库看看,用户数3万多,还是不少了,没看其他的数据,不要跨省,礼物送来!GN305!!!

好了,大致过程是这个样子,公司电脑上传图片真卡,还有些细节没有上传。

漏洞证明:

修复方案:

0x1:弱口令引发的事件,可以说你们的外包也好,运维也好,基础不扎实。

0x2:就算test登陆了,web程序也有问题,越权,任意文件上传,得控制。

0x3:金立elife智能手机GN305一部?哈哈哈

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-08-19 14:40

厂商回复:

金立官方非常重视安全问题,已采取措施进行修复,并对官方网站进行重构

最新状态:

暂无