漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138716

漏洞标题:良仓一个离职员工邮箱泄露引起大量服务账号沦陷

相关厂商:iliangcang.com

漏洞作者: 不会游泳的鱼

提交时间:2015-09-06 12:33

修复时间:2015-10-24 00:12

公开时间:2015-10-24 00:12

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-06: 细节已通知厂商并且等待厂商处理中

2015-09-09: 厂商已经确认,细节仅向厂商公开

2015-09-19: 细节向核心白帽子及相关领域专家公开

2015-09-29: 细节向普通白帽子公开

2015-10-09: 细节向实习白帽子公开

2015-10-24: 细节向公众公开

简要描述:

一个邮箱账号引起的血案

详细说明:

良仓邮箱地址:

通过已知漏洞 WooYun: 良仓mysql注入,后台可上传shell,可脱裤 使用yoyo这个账号成功登录邮箱

通过搜索密码,找到大量重要服务密码,以下例举一些成功登录的服务

1、微信支付的商户管理

2、猎聘网

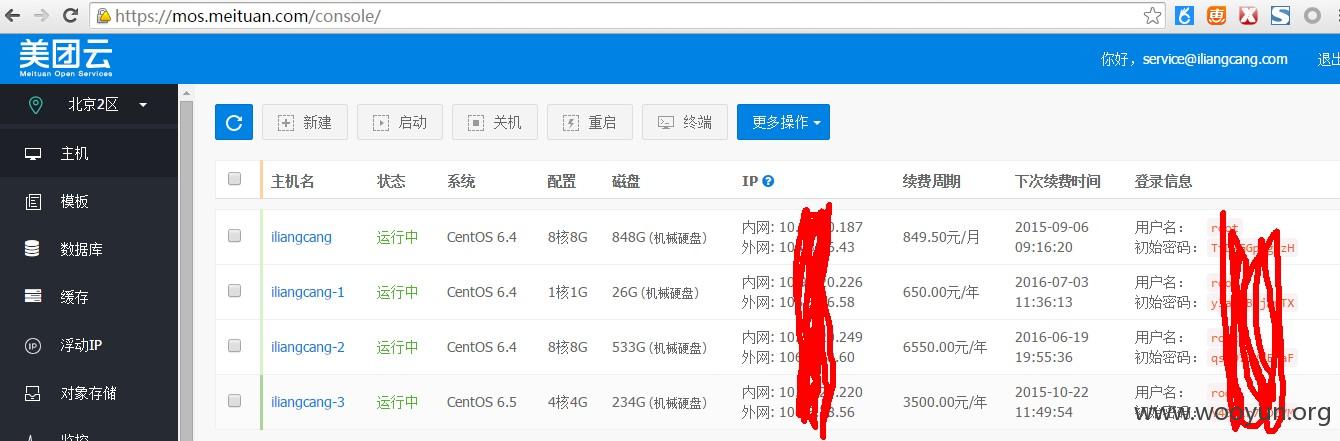

3、美团云主机(良仓部分服务器放在这)

4、阿里云域名(万网)

5、Dnspod

6、新网

7、51job

8、豆瓣开发者

9、QQ互联

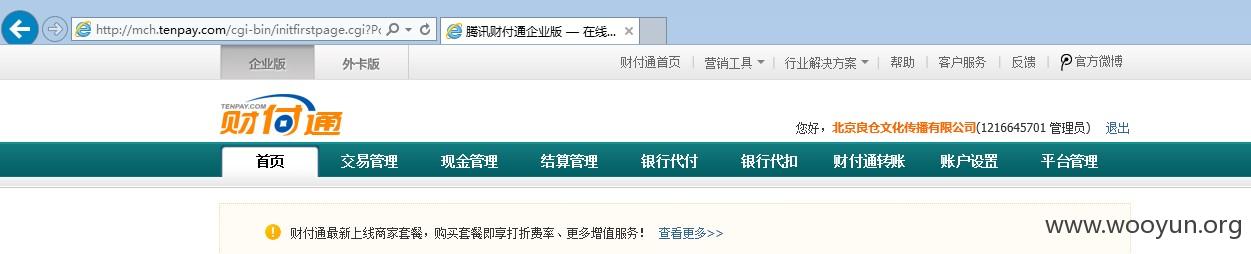

10、财付通企业版

11、安卓开发者账号

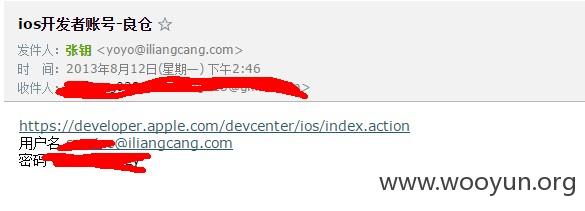

12、IOS开发者账号

还有一些账号就不一一截图了,我相信通过上面这些账号影响应该是非常大的

漏洞证明:

如上

发现这人邮箱的主人已经离职,建议离职后注销相关账号

一个一个截图好累的,不知道有没有礼品

修复方案:

1、注销离职人员的相关账号

2、改密码

版权声明:转载请注明来源 不会游泳的鱼@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-09-09 00:10

厂商回复:

已经收到,感谢您对良仓的支持和信任

最新状态:

暂无