漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136393

漏洞标题:百度糯米某处配置不当导致大量商户后台可被沦陷

相关厂商:百度

漏洞作者: ago

提交时间:2015-08-23 22:33

修复时间:2015-10-08 11:18

公开时间:2015-10-08 11:18

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-23: 细节已通知厂商并且等待厂商处理中

2015-08-24: 厂商已经确认,细节仅向厂商公开

2015-09-03: 细节向核心白帽子及相关领域专家公开

2015-09-13: 细节向普通白帽子公开

2015-09-23: 细节向实习白帽子公开

2015-10-08: 细节向公众公开

简要描述:

偶然间看到的,然后顺着发现的想了想

详细说明:

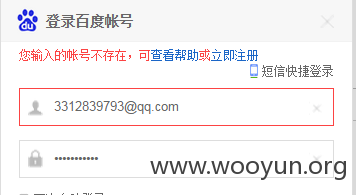

上面有个账号密码说是云盘的,抱着好奇的心态想看看有什么

竟然提示不存在,好奇怪。既然是个QQ号,那就登录QQ试试

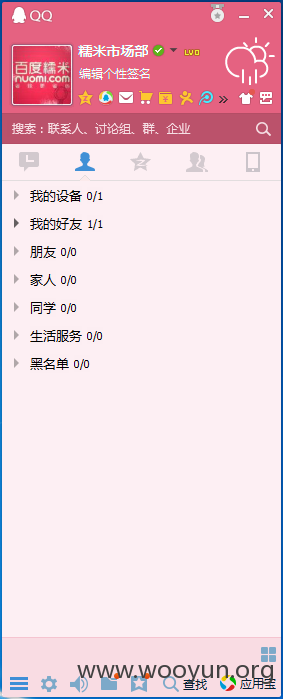

竟然真的可以登录,那这个云盘应该是存在的啊,怎么可能是骗人的呢

于是我百度了一下原来是这样的

登录成功,里面很多活动照片,没有非常有价值的东西

漏洞证明:

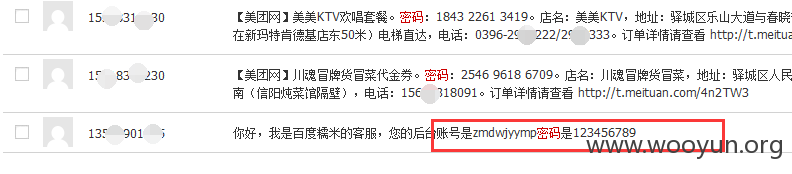

后来在短信里发现了这个

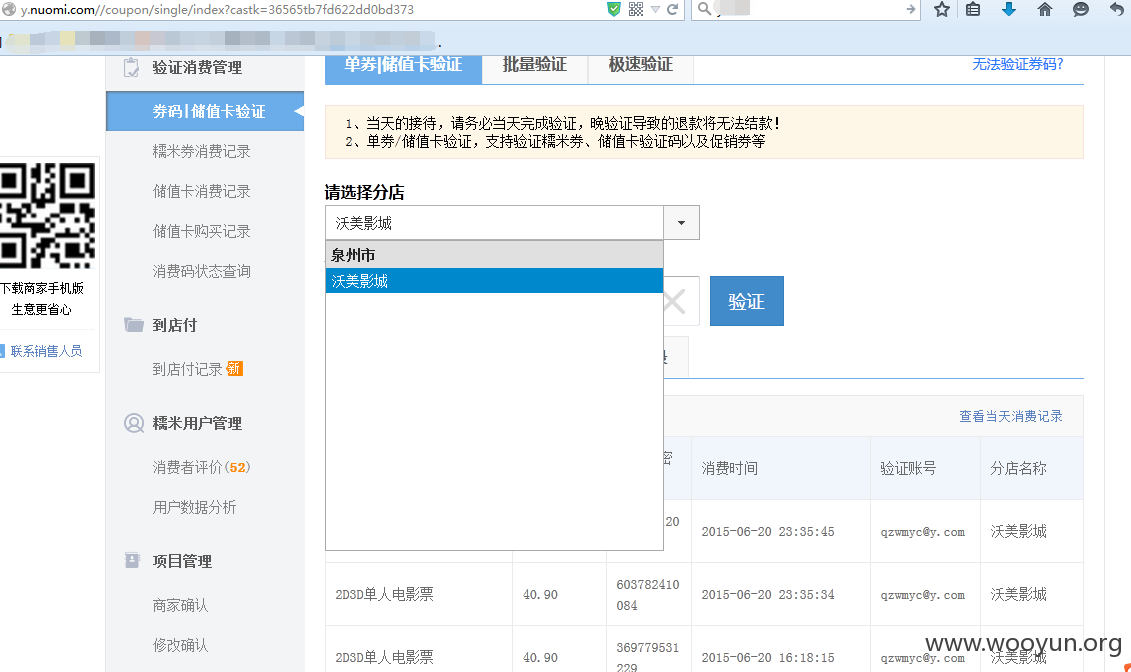

于是就去找到了对应的后台

商户后台,登录看看

突然我发现了一个规律,商户名字是地方名缩写+点名缩写,而密码

会不会通用呢?

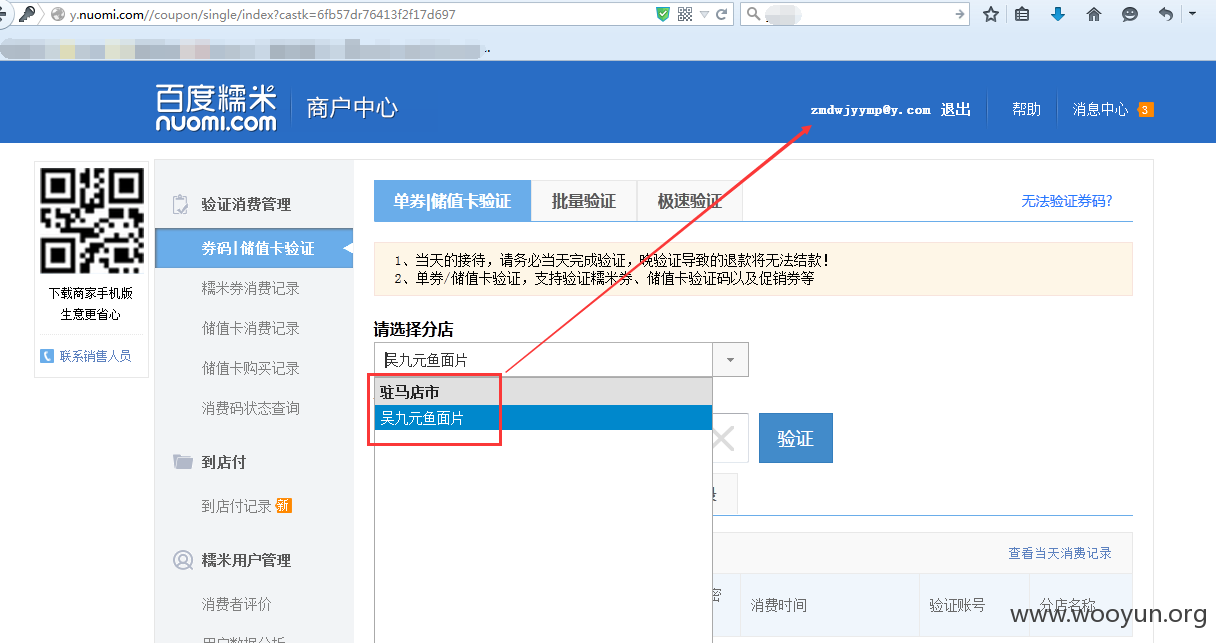

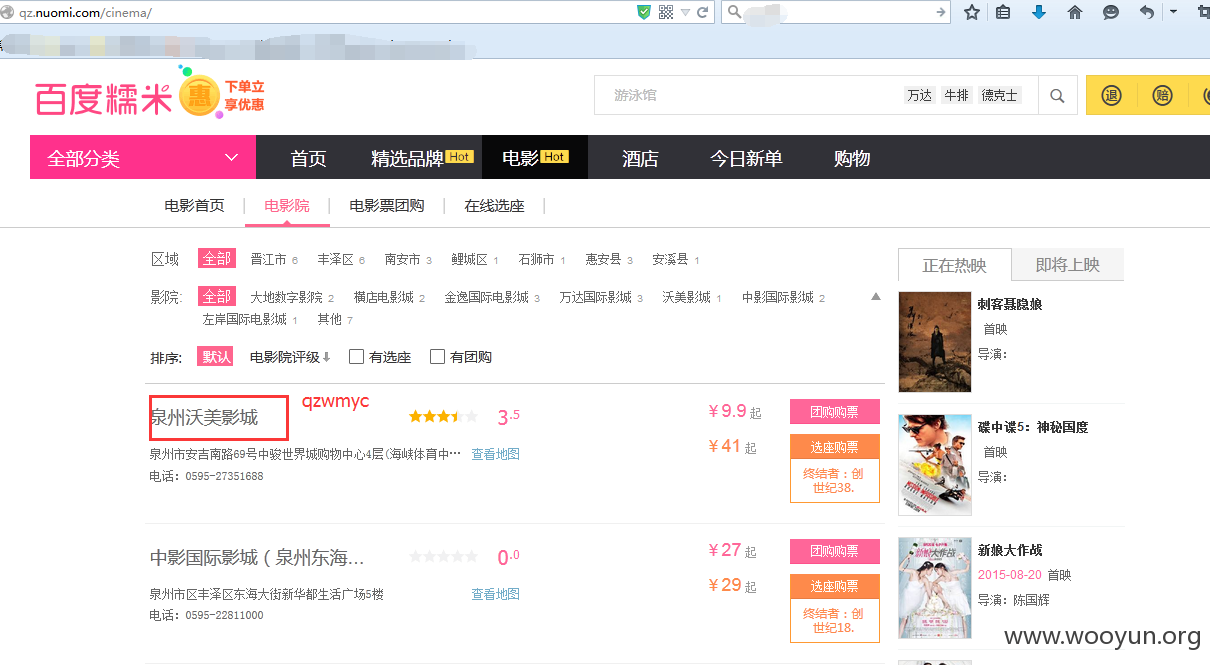

抱着试试看的态度,我直接在用户端随便找了一家

登录

成功了。。。后来又试了几家

等等

可以说在街边看见一家上糯米了,估计就可以登上来看看了吧

--------------------我是为了突出重点而存在的分割线-----------------------

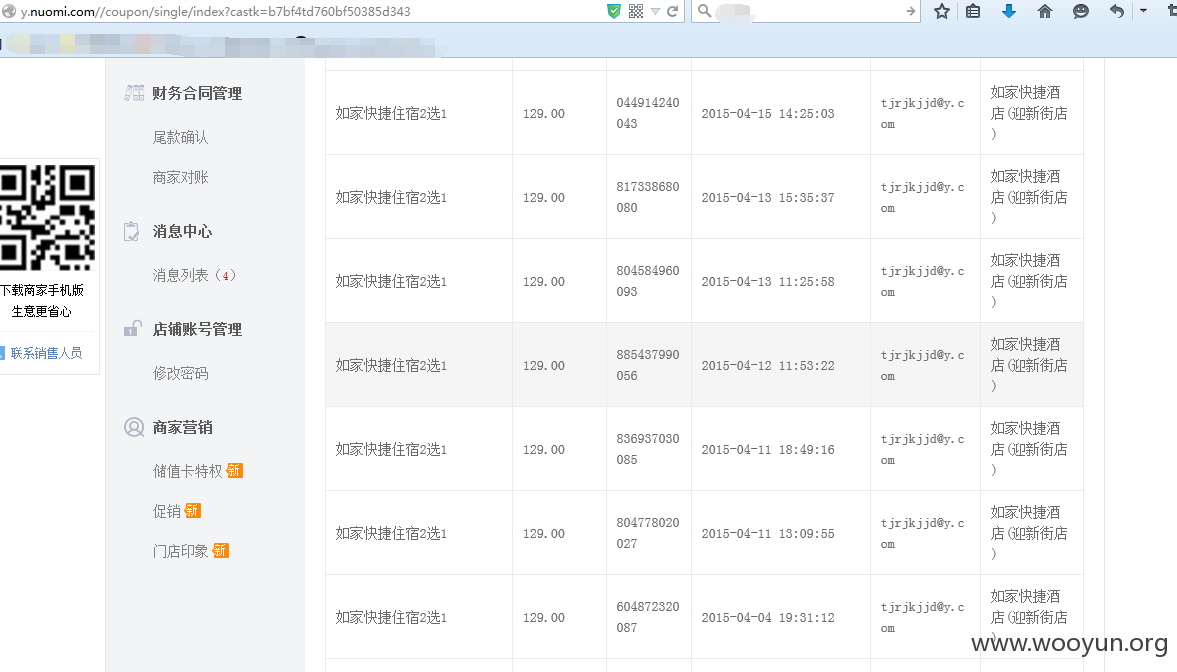

最后发现这里竟然没有任何措施

可以批量fuzz。提前将所有省市名做好简化的字母字典

fuzz店名和简单密码进行爆破,比我随手试出来的要多无数倍了吧

修复方案:

加强安全意识,增强验证机制

版权声明:转载请注明来源 ago@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-24 11:16

厂商回复:

感谢提交

最新状态:

暂无