漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-054174

漏洞标题:搜狐视频主站存储+感染型XSS收件服务器已崩.

相关厂商:搜狐

漏洞作者: Levine

提交时间:2014-03-21 09:05

修复时间:2014-05-05 09:05

公开时间:2014-05-05 09:05

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-21: 细节已通知厂商并且等待厂商处理中

2014-03-21: 厂商已经确认,细节仅向厂商公开

2014-03-31: 细节向核心白帽子及相关领域专家公开

2014-04-10: 细节向普通白帽子公开

2014-04-20: 细节向实习白帽子公开

2014-05-05: 细节向公众公开

简要描述:

存储型XSS配合另一漏洞构造请求可达到感染传播目的.全站影响高危!分分钟让几百万人看不了 乡村爱情.

详细说明:

0x01

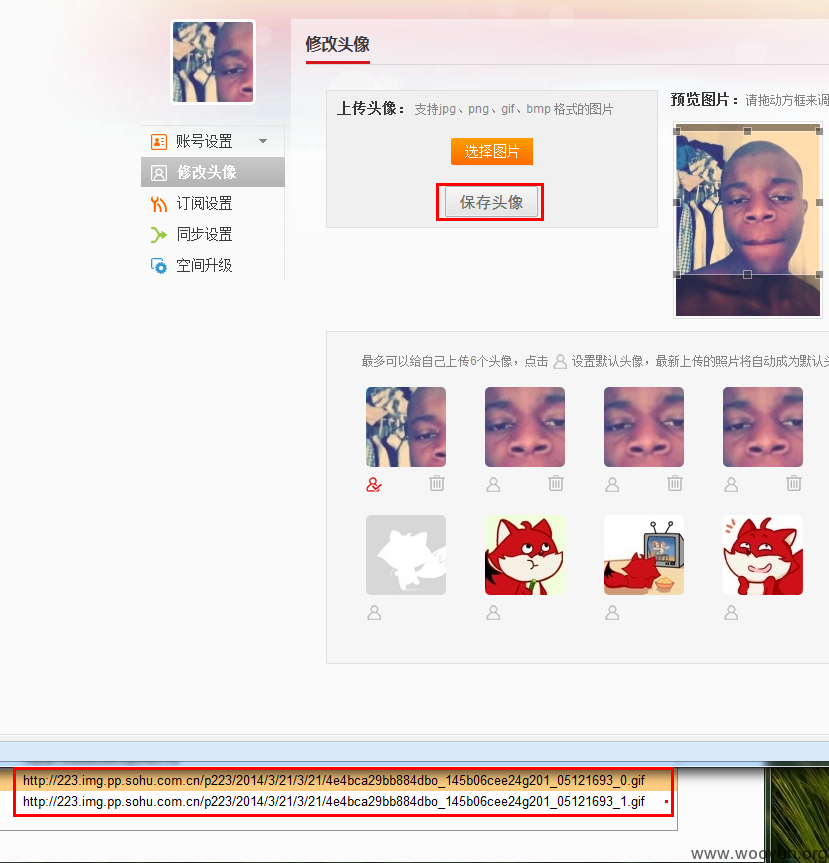

上传头像

0x02

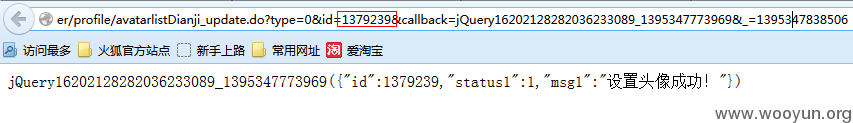

点击保存,抓包如下

0x03

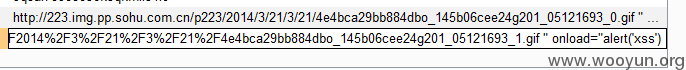

修改一下

0x04

看一下效果

起初以为到这步便是搞定了,未免太简单了 从发现到利用不到3分钟. 事实证明还是

too naive

1x01

其实漏洞确实是已经找出来了. 但要利用还有很长一段路.

首先想到的便是搜狐视频的主要业务 视频. 评论的时每人都有头像如果把这个头像带进去那就是结结实实的一个存储型XSS了.

你也一定以为是这样吧,但是现实就是这么残酷.

实际上评论头像是和用户头像分开的.应该是防止每次都去读取user表浪费资源吧,他的流程是这样的. 每隔一段时间同步一下用户的最新头像. 也就是说你新换头像去评论显示的还是老头像.

起初我等了一上午发现还是不更新便感觉不对了. 又注册了几个号进行测试发现有的号昵称变成了游客.有的号头像变成默认.起初以为是被封了.后来想想应该是同步时构造sql语句 src 中含有引号造成的.

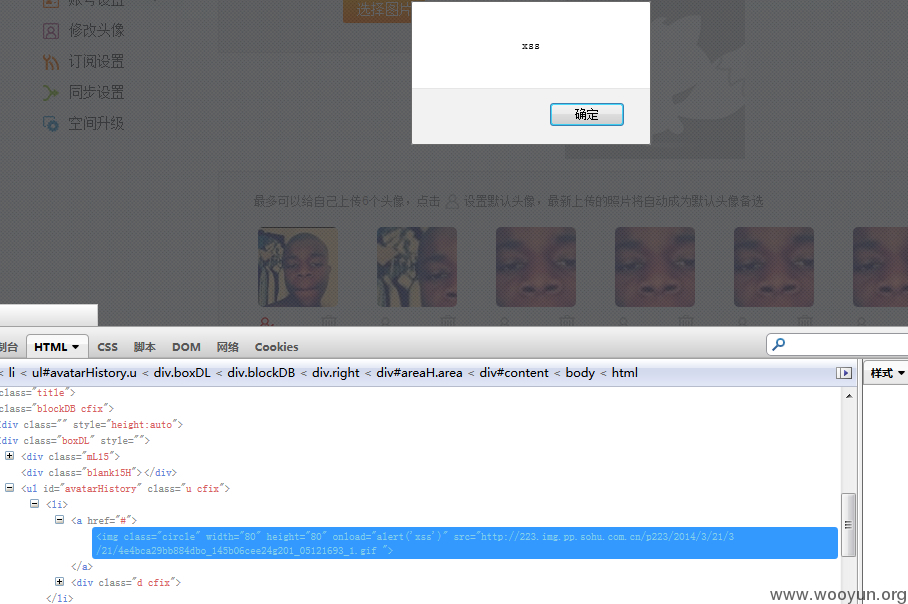

OK 重新构造 xss 语句.

经过测试发现是双引号引起的.多次调试得到如下语句

大家可以注意一下a的位置 最后那个a 被当作属性解析出来把多余的引号带走了 所以不加是不行的.

1x02

来看一下效果,搜狐的小伙伴们表担心 那是张刮刮卡 文字颜色和背景色一样的

2x01

至此火已经放完了.我再来个助燃剂.

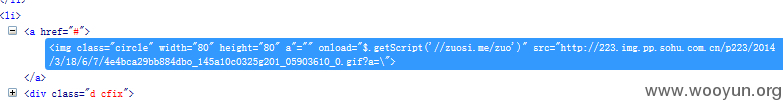

用户中心用户有6个历史头像,每个头像下有个按钮点击有会触发一个设置头像请求.非常棒 没有token.

这样我保存一个带有xss的头像方案.然后每个触发xss的用户头像都变为xss头像然后他在去评论.``` 相信我的服务器收件服务器永远起不来了

其实这里的CSRF可以单开一贴说事, 比如会被人利用恶意修改他人头像达到某种目的.不过这两个配合在一起威力才是真大.20 RANK真不高 给我加一起吧.

说着简单弄起来真心不容易,帮你们避免了巨大损失你们不表示表示?

求大礼品,高rank

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 Levine@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-03-21 11:02

厂商回复:

感谢支持。

最新状态:

暂无