漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135931

漏洞标题:创维远程升级配置系统弱口令导致shell(远程修改开机画面\影响30余万台设备)

相关厂商:深圳市酷开网络科技有限公司

漏洞作者: 默之

提交时间:2015-08-21 19:55

修复时间:2015-08-27 16:02

公开时间:2015-08-27 16:02

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-21: 细节已通知厂商并且等待厂商处理中

2015-08-24: 厂商已经确认,细节仅向厂商公开

2015-08-27: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

简单的弱口令

详细说明:

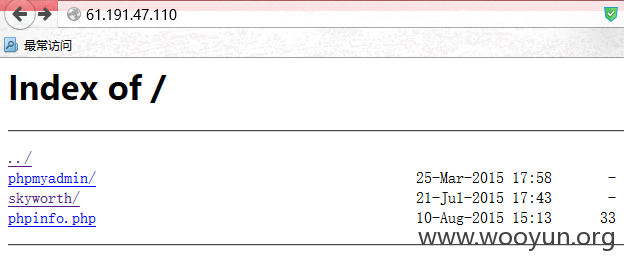

地址:http://61.191.47.110/skyworth/admin/admin_login.php

没有注入,不过有一个目录没有控制好权限,显漏了出来

有一个phpmyadmin目录,还有一个phpinfo文件,想着要是能拿到这个后台,加上路径不就可以shell了么,想想都很开心,开始吧

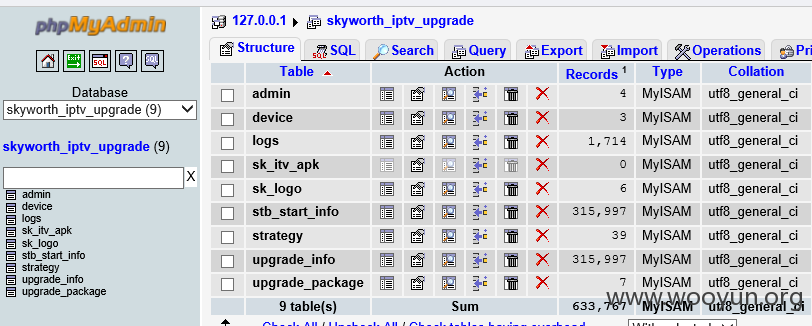

#1 数据库

root账号尝试一系列弱口令之后均失败,后来skyworth,直接进入

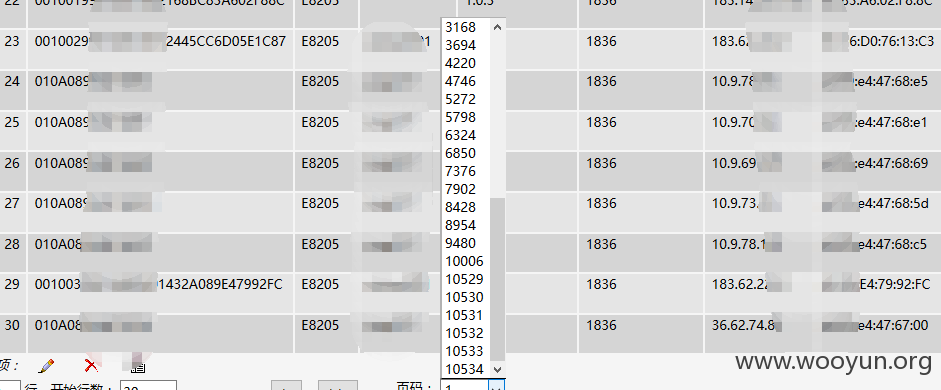

上面的途中有一个upgrade_info,也就是升级信息记录方面的

看了一下有有30余万的升级数据包括用户账号,ip地址,mac地址等,看来客户还是挺多的

找到admin表解密了一个

yiqiulan/20081009

登陆前边的系统,可以看到网站的绝对路径,不过测试写shell没成功,权限把握太紧。

#2 getshell

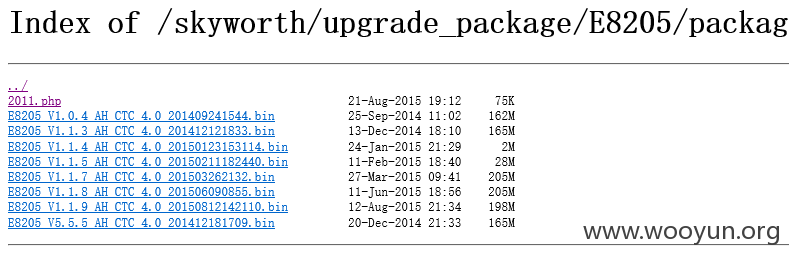

可以看到有升级文件管理,开机图片管理和iptv的apk文件管理,这几个都是能严重影响到客户电视安全的

先打开了图片管理,上传,但是限制特别严格,只能jpg的上传,不过文件名字倒是没有变,应该会有办法,不过我没有发现。

打开升级文件管理,发现可以添加文件,直接添加php,发现根本不过滤,问什么同一个系统,图片那里限制那么严格,这里怎么就不限制了?

上传大马,得到文件路径

发现服务器权限控制的很好,附权限说明

这也就是phpmyadmin无法写入文件的原因了

漏洞证明:

网站好卡啊,执行个命令就掉线了

大马小马都已经删了,数据什么也没有动

修复方案:

一直在说权限,你们的服务器权限控制有点问题,一个限制,另一个却不限制,匪夷所思。

途中我发现,我登陆的仅仅是一个普通账户,还没有管理员权限,不过有上传的权限,限制一下账号的权限吧

版权声明:转载请注明来源 默之@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-08-24 10:07

厂商回复:

谢谢,尝试转给创维相关人员处理。

最新状态:

2015-08-27:已修复