漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135501

漏洞标题:某学院主站+分站漏洞打包(4w+学生数据泄露)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-08-22 21:29

修复时间:2015-10-09 10:30

公开时间:2015-10-09 10:30

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-22: 细节已通知厂商并且等待厂商处理中

2015-08-25: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-04: 细节向核心白帽子及相关领域专家公开

2015-09-14: 细节向普通白帽子公开

2015-09-24: 细节向实习白帽子公开

2015-10-09: 细节向公众公开

简要描述:

额,没啥说的,直接往下看吧。

详细说明:

网站地址:http://**.**.**.**

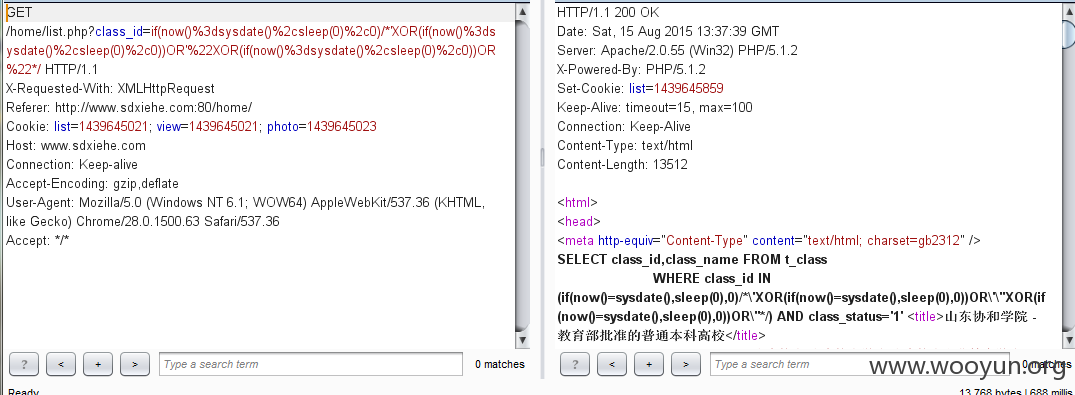

一开始扫到一个注入点http://**.**.**.**/home/list.php?class_id=1

但是是时间盲注,而且sqlmap识别不了,对我这样的菜鸟来说,sqlmap解决不了的一般也就放弃了。

但是python也学一段时间了,总想试试,于是写了个盲注的脚本(代码写的比较渣,不要在意那些细节)

运行结果:

有一些乱码,因为那个网站跑着跑着就响应缓慢,严重影响盲注的效果。

然后再深入的时候发现不能用select,,,,,,不应该呀!

一段时间之后,,,,发现对网址进行url编码就好了。╥﹏╥...

另外对程序作了改进,为了防止出现乱码的情况,放慢请求速度,真的很慢,获取数据库的其他信息,以下用到的程序,都是根据上面改进,相差不多,就不贴了。

数据库名

xiehe的表名

t_user的字段

因为速度太慢,具体数据只拿了前几个,(做了下*处理)

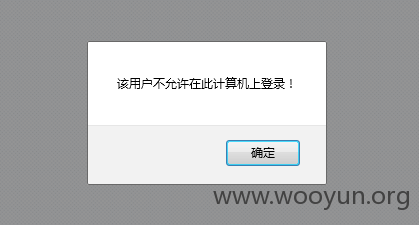

怀着激动的心情去登陆后台http://**.**.**.**/admin/login.php,结果

做了登陆限制么,泪崩啊!(以上过程持续了两天)

本来想放弃的,但是不甘心啊,手贱,扫了下子域名,

先试了下第一个站,http://**.**.**.**,精品课程网

随便点击去一个课程,发现网址是这样的,只想说,那个url参数太可爱了

http://**.**.**.**/zyzdx/best/sjlx/main.html?id=1&url=../../vedio/sjlx/

发现可以包含其他文件,但是也不好利用,然后找到了一个下载链接,网址也是这样的

http://**.**.**.**/zyzdx/best/sbcl/download.php?url=../d%3C.php

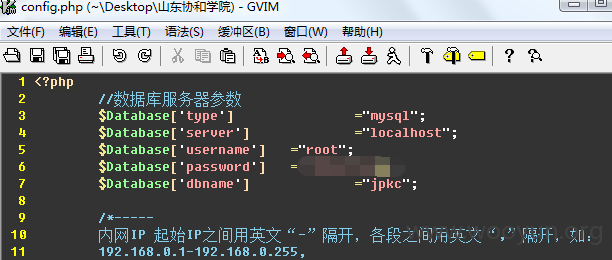

可以下载任意文件,然后利用<字符猜解+burp爆破+目录扫描,找到好几个config.php文件,其中一个为数据库配置文件

成功登陆phpmyadmin,导出小马:http://**.**.**.**/phpinfo22.php

先试了下提权,不能添加用户,然后看了下数据,(高潮来了)

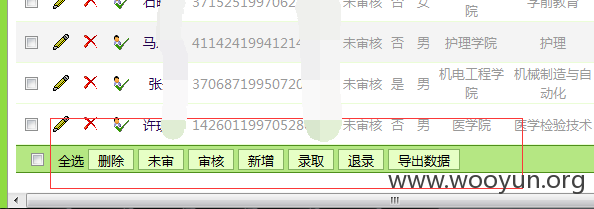

两个库一共4w+的数据,如果没有看错的话,然后查看管理员信息,登录后台http://**.**.**.**/admin/login.php

但并没有什么有用的信息,然而这有一个招生管理系统登录,应该是两个

http://**.**.**.**/zsgl2013/login.php

http://**.**.**.**/zsgl2014/login.php

用在数据库中找的用户名和密码成功登陆,还是大量的学生数据啊

还可以做其他操作

接下来提权还是没能成功。。。。。。。

然后看这个子域名http://vod.**.**.**.**

是一个视频点播系统,同样有phpmyadmin:http://vod.**.**.**.**/pma/index.php

用刚才的用户名密码成功登陆,后台管理也是那一个,然后导出小马,成功添加超级用户

3389好像开了,但是对方在内网,我也在内网,不好连接,就没深入下去。。。

漏洞证明:

都在上面的详细说明里了。

修复方案:

感觉要做好多,还是找专业的吧。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-08-25 10:28

厂商回复:

已经转报给教育网应急组织_赛尔网络公司.

最新状态:

暂无