漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-010513

漏洞标题:飘HOME连锁酒店官方网站近4W会员信息泄漏

相关厂商:高联酒店管理 (中国) 有限公司

漏洞作者: se55i0n

提交时间:2012-08-03 09:39

修复时间:2012-09-17 09:40

公开时间:2012-09-17 09:40

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-09-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

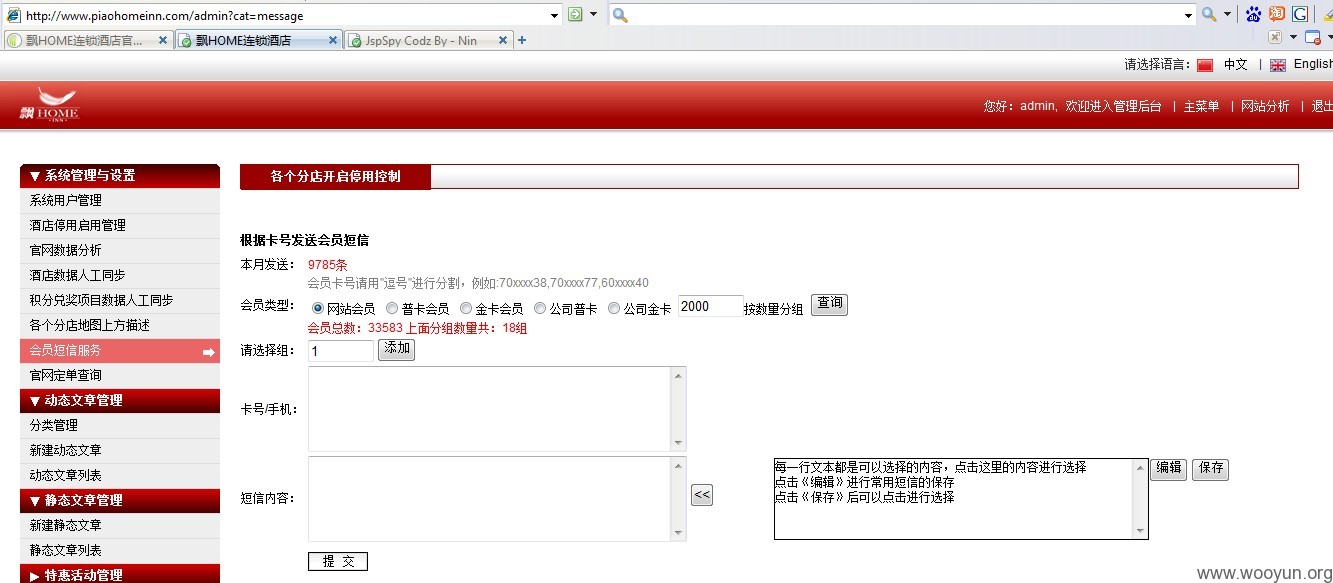

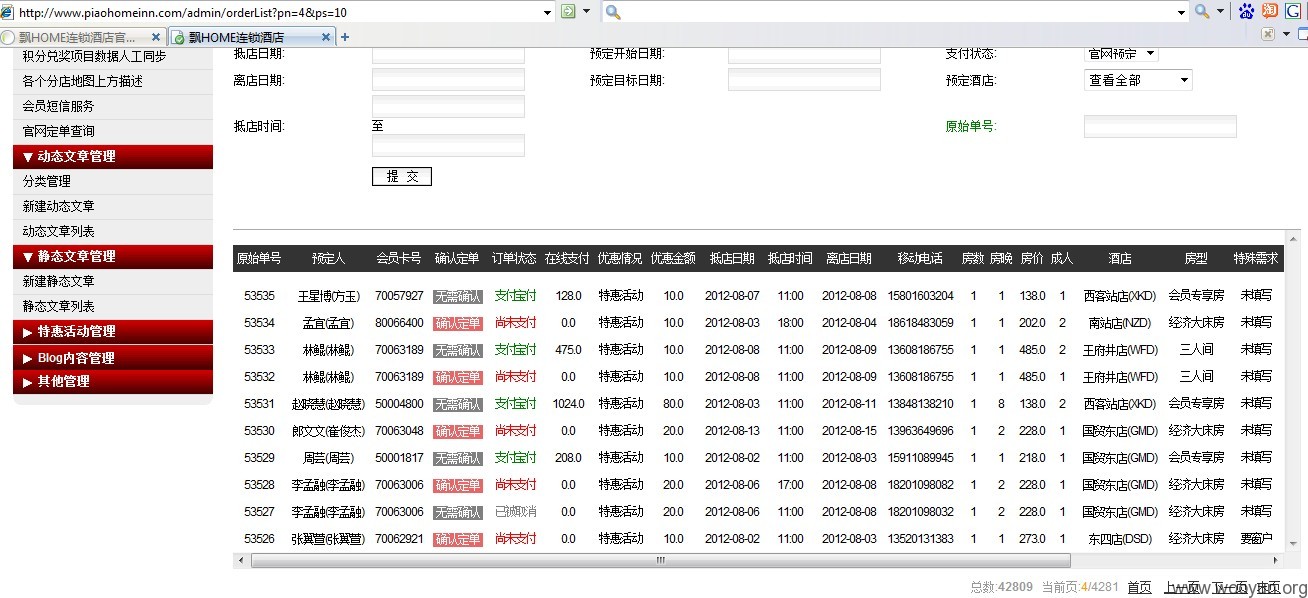

飘HOME连锁酒店目前在北京有10家连锁店,近4W注册会员,在北京住过该酒店的同学是不是该颤抖了~开房记录应有尽有哈~~

详细说明:

1.网站+admin直接进入后台管理登陆界面,但是最后成功登陆登陆后台让我也颇为意外;

2.测试了下弱口令没有成功;

3.输入万能密码“admin'or 1=1--”进行测试,还是没有成功,提示我“访问页面不存在或无权访问”,于是返回网站首页;

4.感觉有些不对,于是再次网站+admin试图再次尝试,但是奇迹却发生了,竟然成功进入了后台,本次入侵关键点就在这里,应该算万能密码登陆吧;

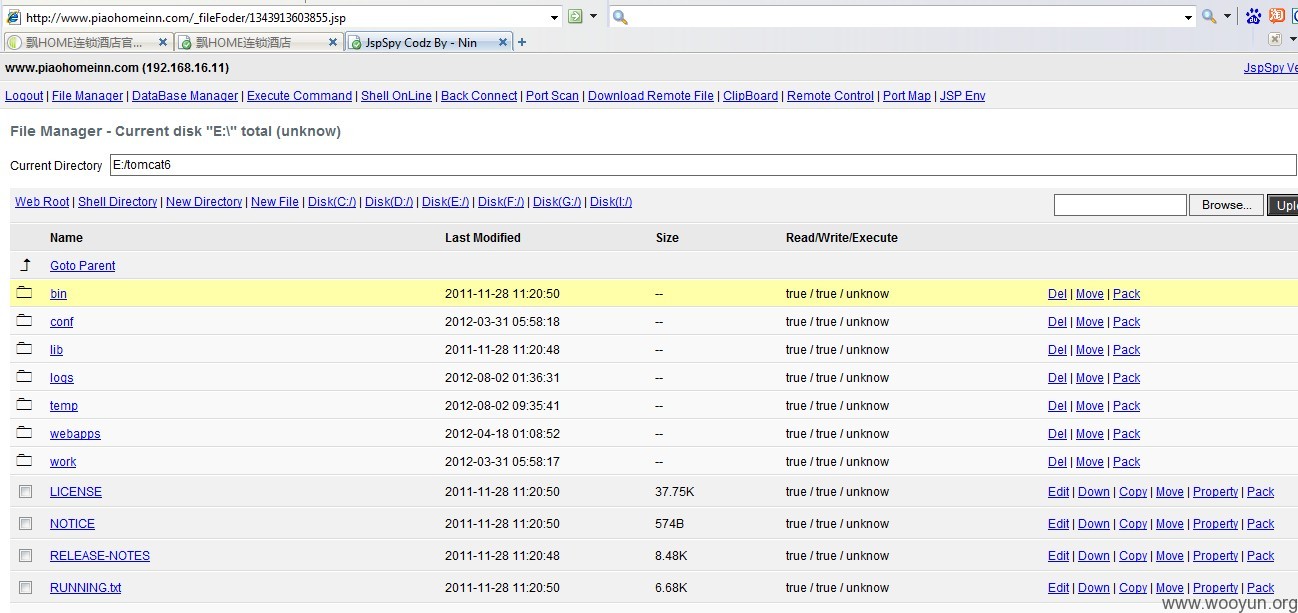

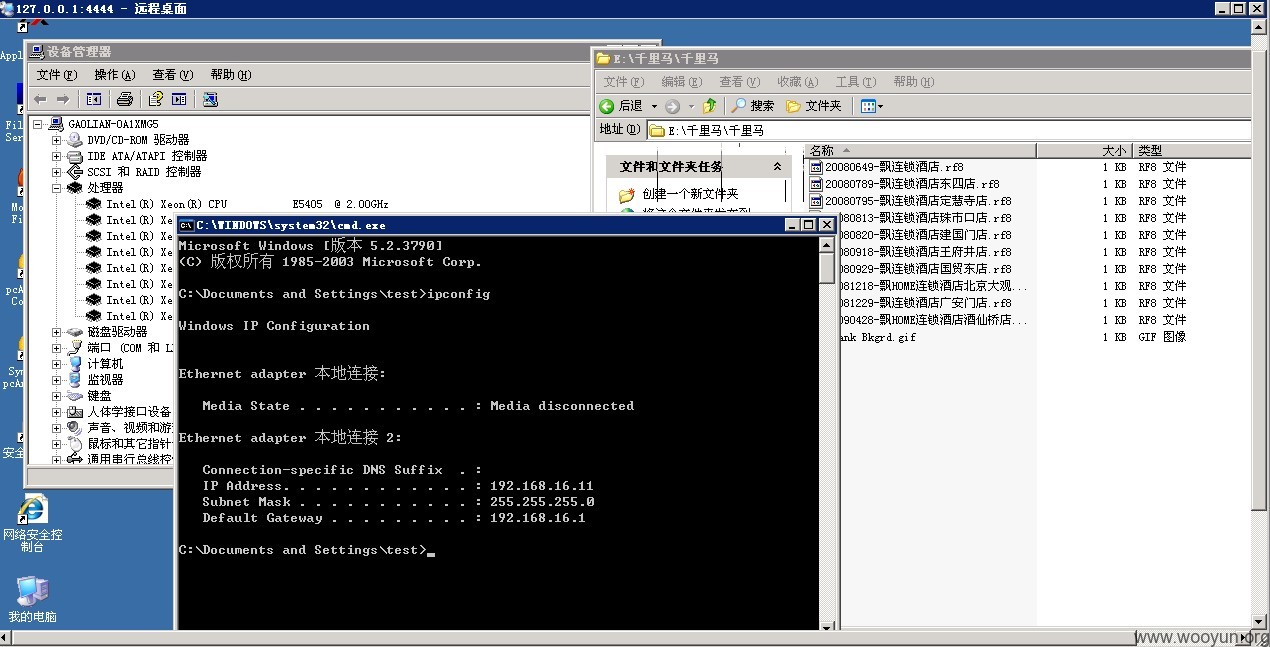

5.进入了后台发现能直接上传jsp文件,获得webshell;

6.成功提权,拿下服务器!

漏洞证明:

修复方案:

版权声明:转载请注明来源 se55i0n@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝