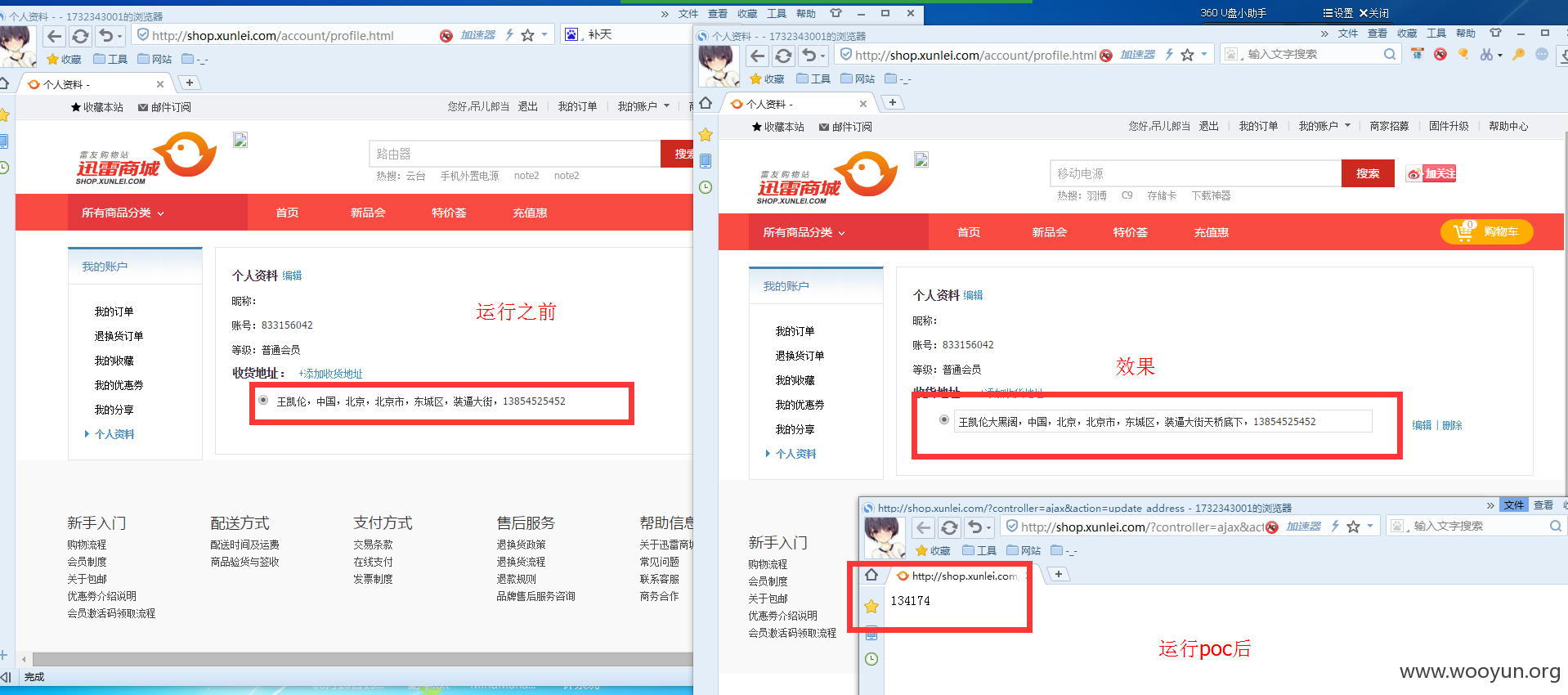

迅雷商场CSRF修改收货地址

编辑收货地址-抓包

<img src="/upload/201506/11150322a9a553f19ca741a105f5ef077ab64de3.png" alt="1.png"

post包:

=====================

构造表单:

测试:

上面已经很清楚了!

别跟我说CSRF鸡肋-_-,迅雷这么大的厂商这用户量你懂得!如果我把洞给卖家,我看了一下迅雷商场是qq交谈来交易的.如果卖家在买家下单之前发个链接改了收货地址呢 然后买家买的东西就莫名其妙的飞了!

求审核通过(*^__^*)

毕竟CSRF是苏醒的巨人!