漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133428

漏洞标题:梅花网设计缺陷导致可暴力破解用户账号(泄露用户姓名、手机号、邮箱、公司、职位等)

相关厂商:上海梅花信息股份有限公司

漏洞作者: Ysql404

提交时间:2015-08-17 22:48

修复时间:2015-10-04 08:16

公开时间:2015-10-04 08:16

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-20: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-30: 细节向核心白帽子及相关领域专家公开

2015-09-09: 细节向普通白帽子公开

2015-09-19: 细节向实习白帽子公开

2015-10-04: 细节向公众公开

简要描述:

梅花信息成立于2002年,梅花网隶属于上海梅花信息股份有限公司。多年来聚焦于为企业市场营销(广告、公关和市场研究)部门提供各类信息情报服务。公司的主要产品包括跨媒体的广告监测数据库、新闻监测平台、媒体公关连线等。在标准化的数据产品基础上,我们还为客户提供定制的媒体监测类服务,包括针对市场推广部门的竞争品牌广告监测服务,针对公关部门的公关传播监测,以及针对战略研究部门的战略信息监测服务。 2014年,梅花网提出科技驱动营销的品牌定位,致力于成为中国最优秀的以互联网技术驱动的营销信息服务商。

除了营销情报服务外,梅花信息还运作业内知名的“梅花网”,一个面向营销者的信息中心,提供市场营销资讯、资源、案例、知识以及线上社区。梅花网还定期举办针对专业人群的线下活动。梅花网是中国市场营销专业领域内容最丰富,访问量位居前茅的网站,截止2013年12月,注册用户已超过26.6万,月度不重复访问者已经超过47万,月度网站浏览量超过135万。

详细说明:

地址:http://**.**.**.**

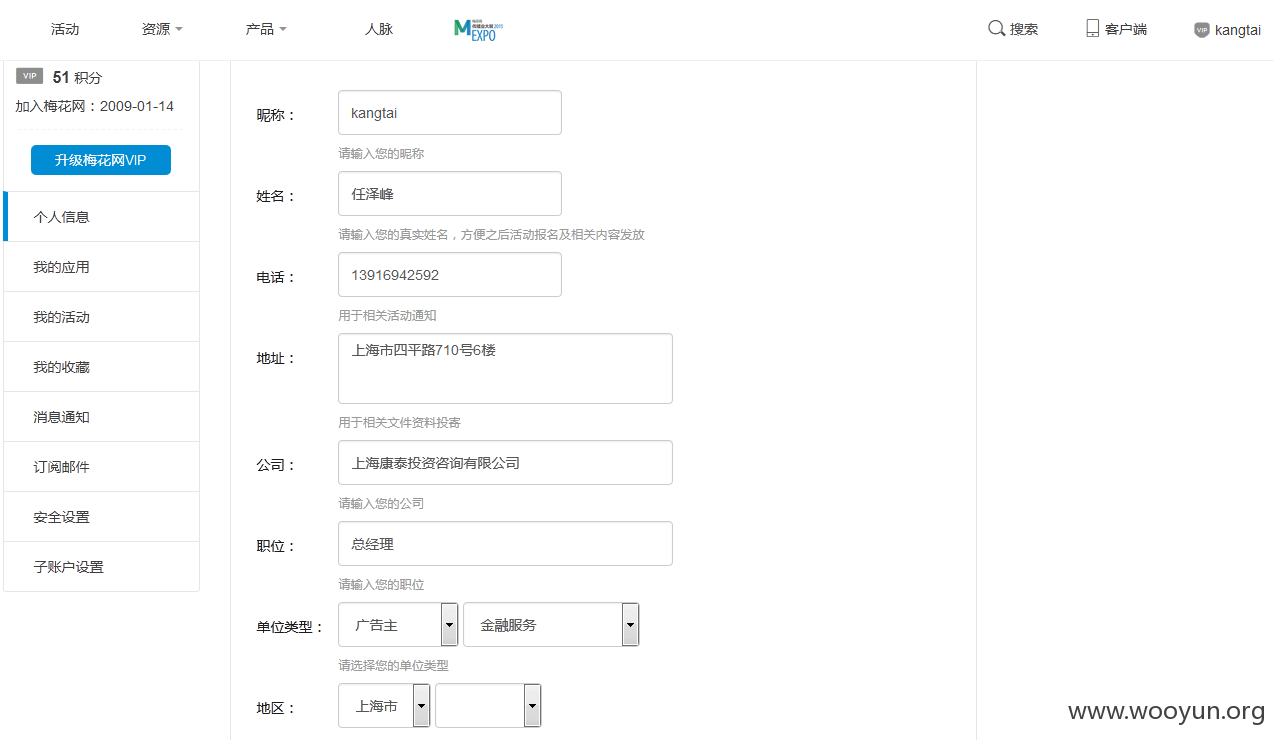

由于未有验证码验证导致可暴力破解,导致大量用户名、密码、用户姓名、手机号、邮箱、公司、职位等泄露;

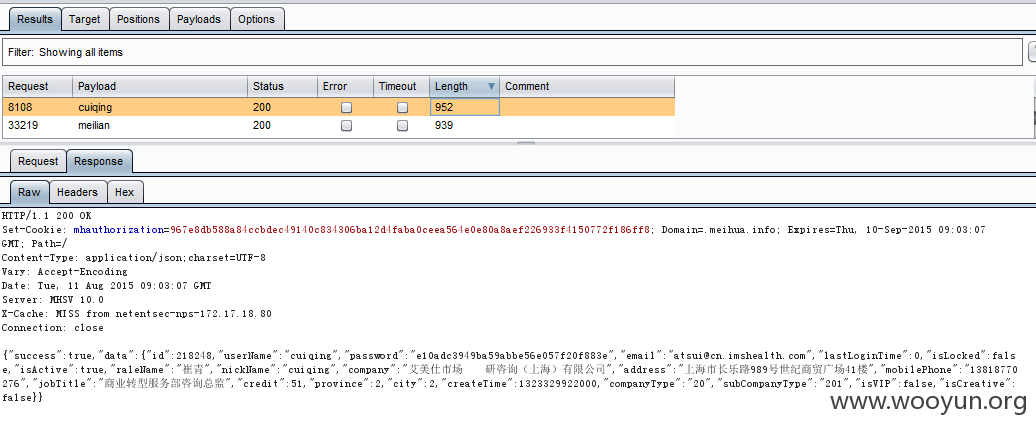

登录数据包如下:

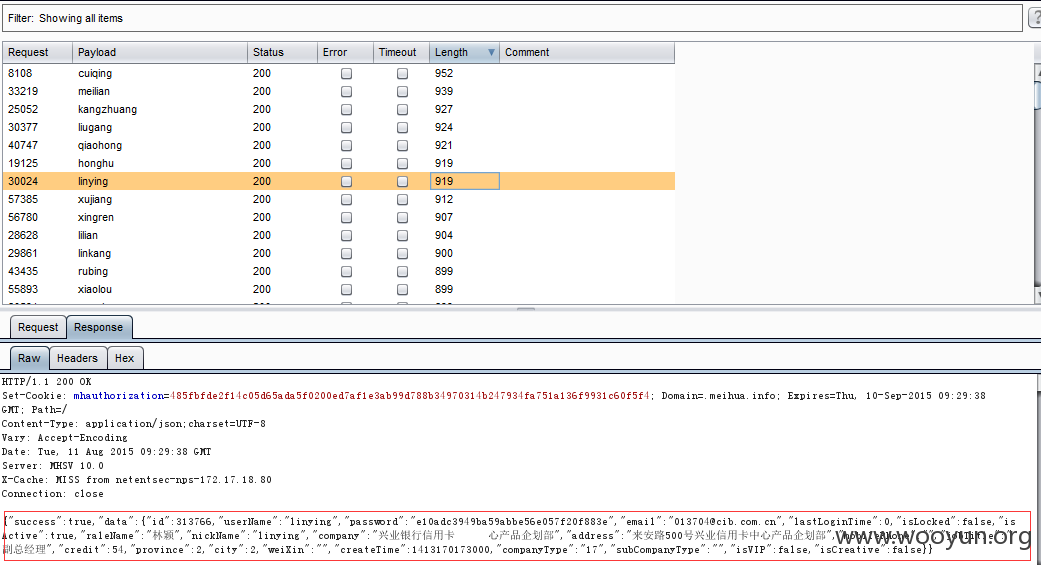

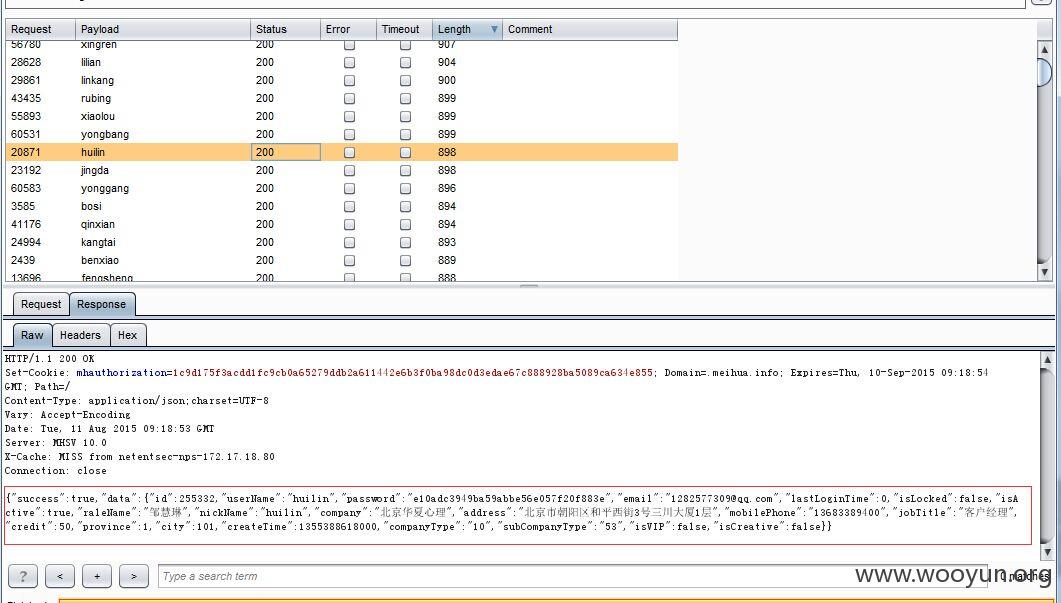

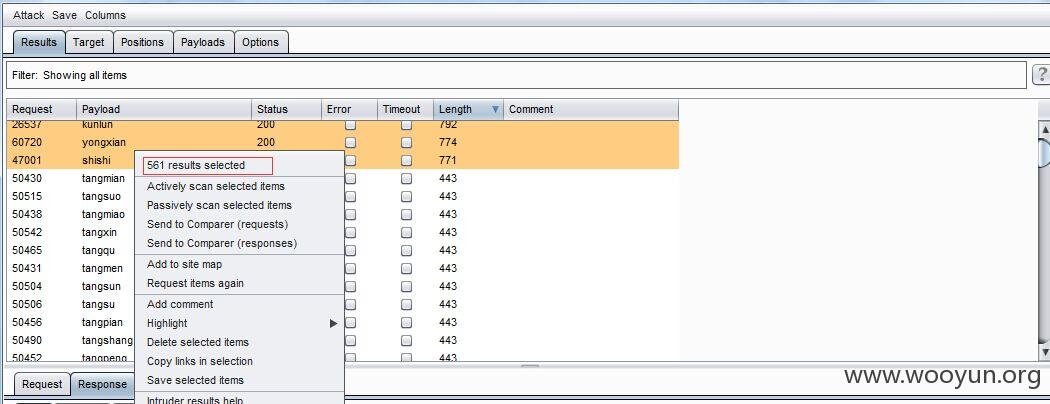

使用双拼字典,只破解密码为123456的用户,可以破解出大量用户;

返回长度大于771都为破解成功的账户,共破解有561个,如图:

漏洞证明:

如下用户密码都为123456,只列出部分:

cuiqing

meilian

kangzhuang

liugang

qiaohong

honghu

linying

xujiang

xingren

lilian

linkang

修复方案:

乌云欢迎你!

版权声明:转载请注明来源 Ysql404@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-08-20 08:15

厂商回复:

暂未能建立与网站管理单位的直接处置渠道,待认领.

最新状态:

暂无