漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0131828

漏洞标题:中兴通讯某站设计缺陷导致权限绕过

相关厂商:中兴通讯股份有限公司

漏洞作者: 路人甲

提交时间:2015-08-05 14:26

修复时间:2015-09-20 08:44

公开时间:2015-09-20 08:44

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:13

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-05: 细节已通知厂商并且等待厂商处理中

2015-08-06: 厂商已经确认,细节仅向厂商公开

2015-08-16: 细节向核心白帽子及相关领域专家公开

2015-08-26: 细节向普通白帽子公开

2015-09-05: 细节向实习白帽子公开

2015-09-20: 细节向公众公开

简要描述:

比较奇葩的漏洞

详细说明:

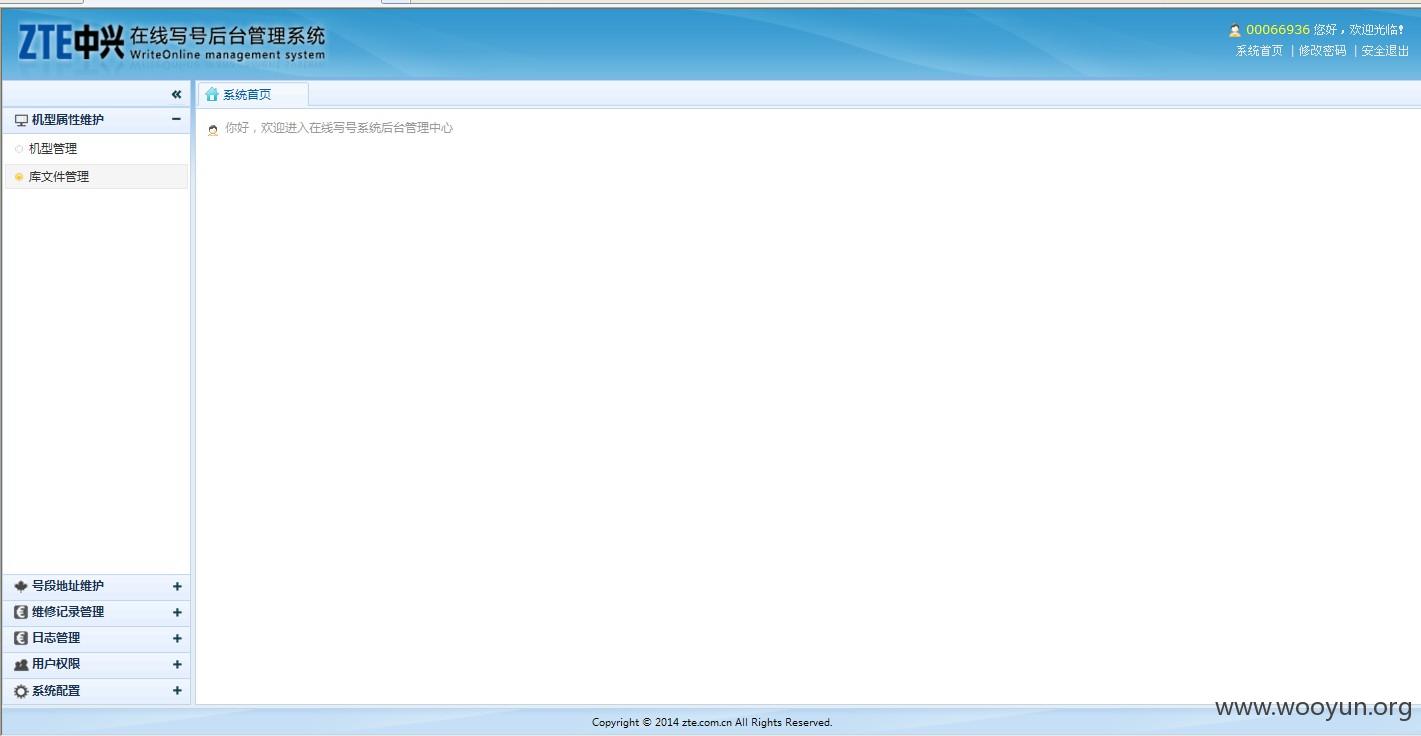

中兴写号系统:

通过前期信息收集,发现一个工号/密码00066936/00066936,可以直接登陆系统:

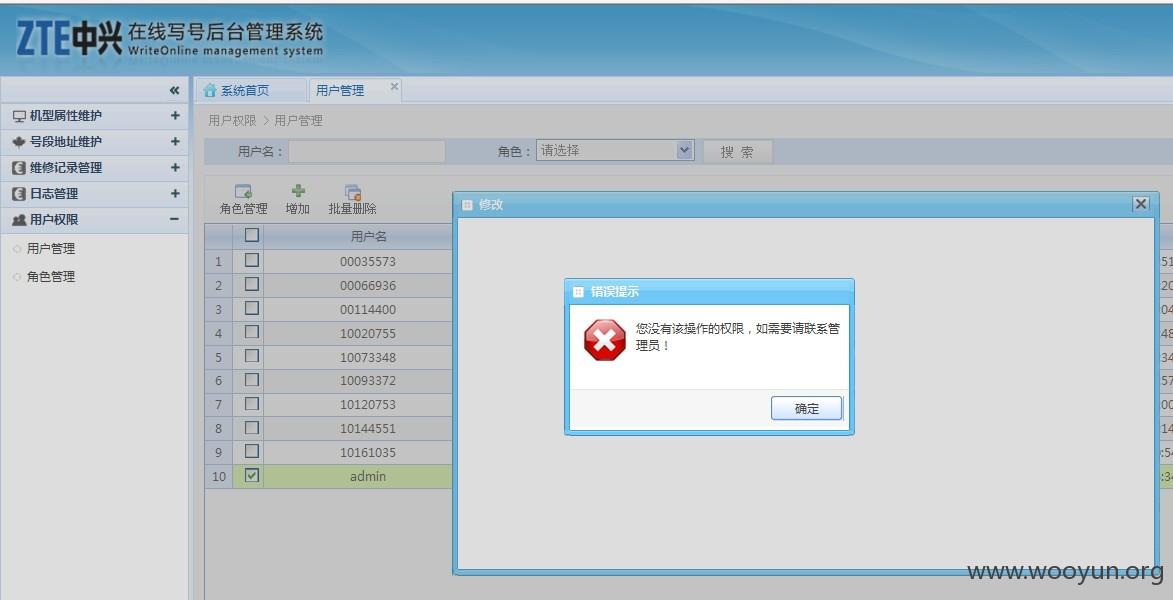

上传不了shell,没有SQL注入,好像没有什么卵用呀,是不是权限不够呢,看下用户管理,能看到用户列表,但是其他用户密码也不是工号或弱口令:

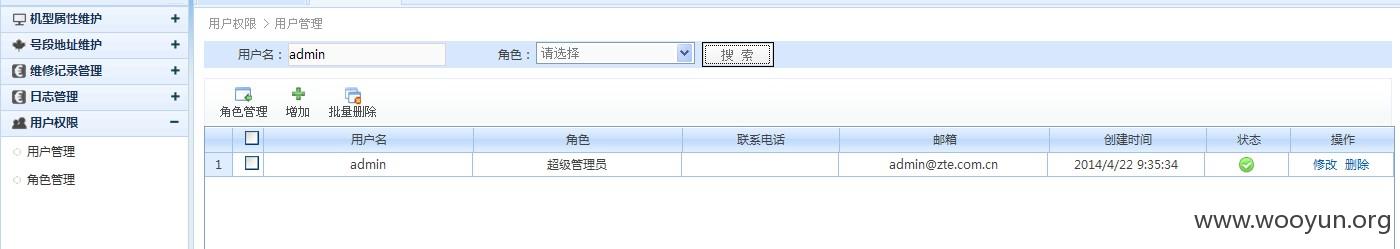

奇葩的地方开始了,我们选择查询指定的用户名,比如admin,好像返回没有什么特别的地方:

但是截包,我们发现居然返回了USER_PASS字段:

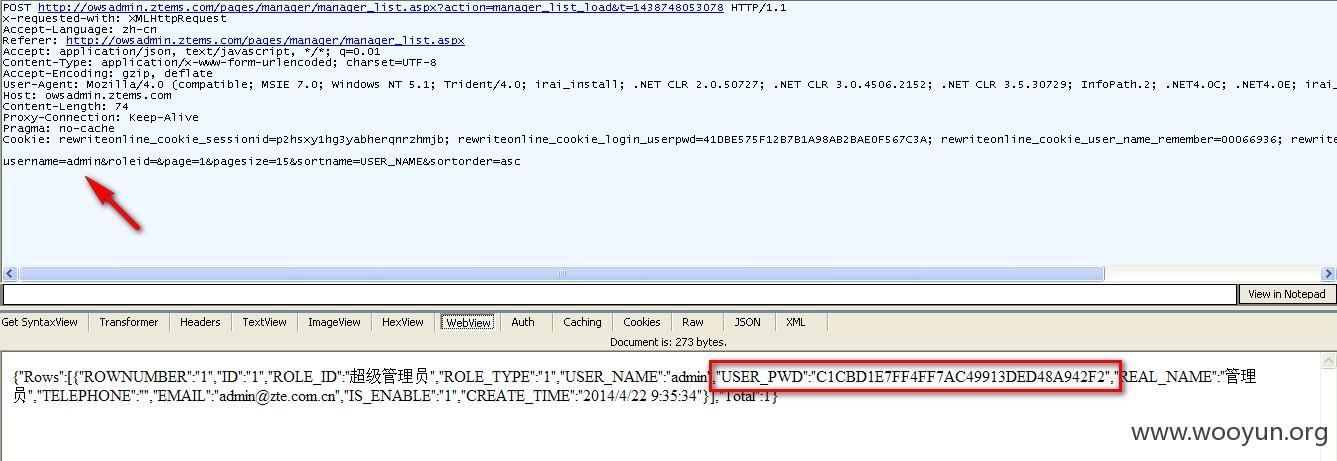

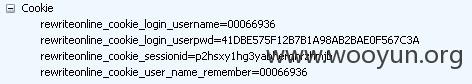

但是密码MD5解不开,查询一下00066936这个的USER_PASS,可以知道要么不是MD5加密,要么可能是多次MD5或者加盐的,破解是没有什么希望了,但是发现cookie字段居然是这样的:

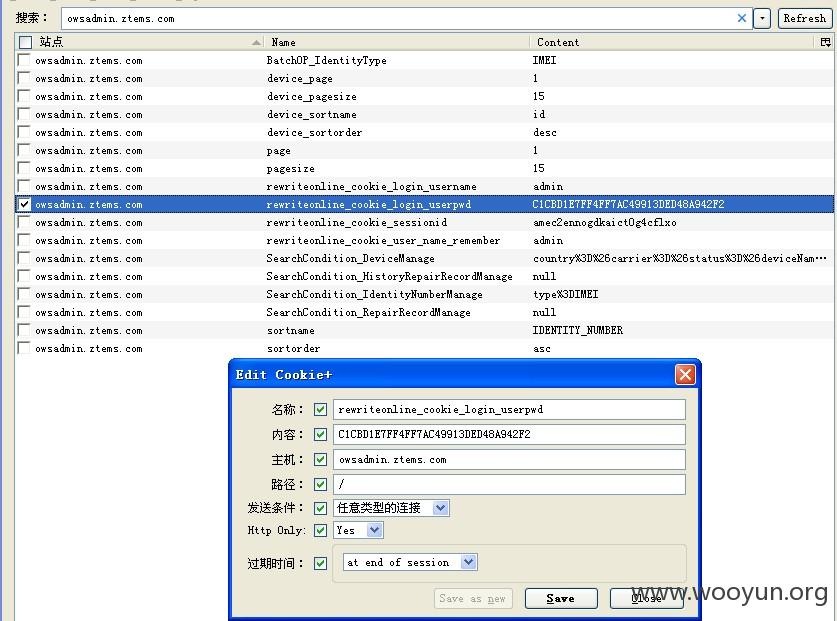

通过上面的cookie可以发现,cookie通过usernamerewriteonline_cookie_login_username,usernamerewriteonline_cookie_login_password字段去识别身份,而且password正好就是我们查询返回的USER_PASS字段,自己构造一下cookie:

刷新一下,就已admin身份登陆进来了:

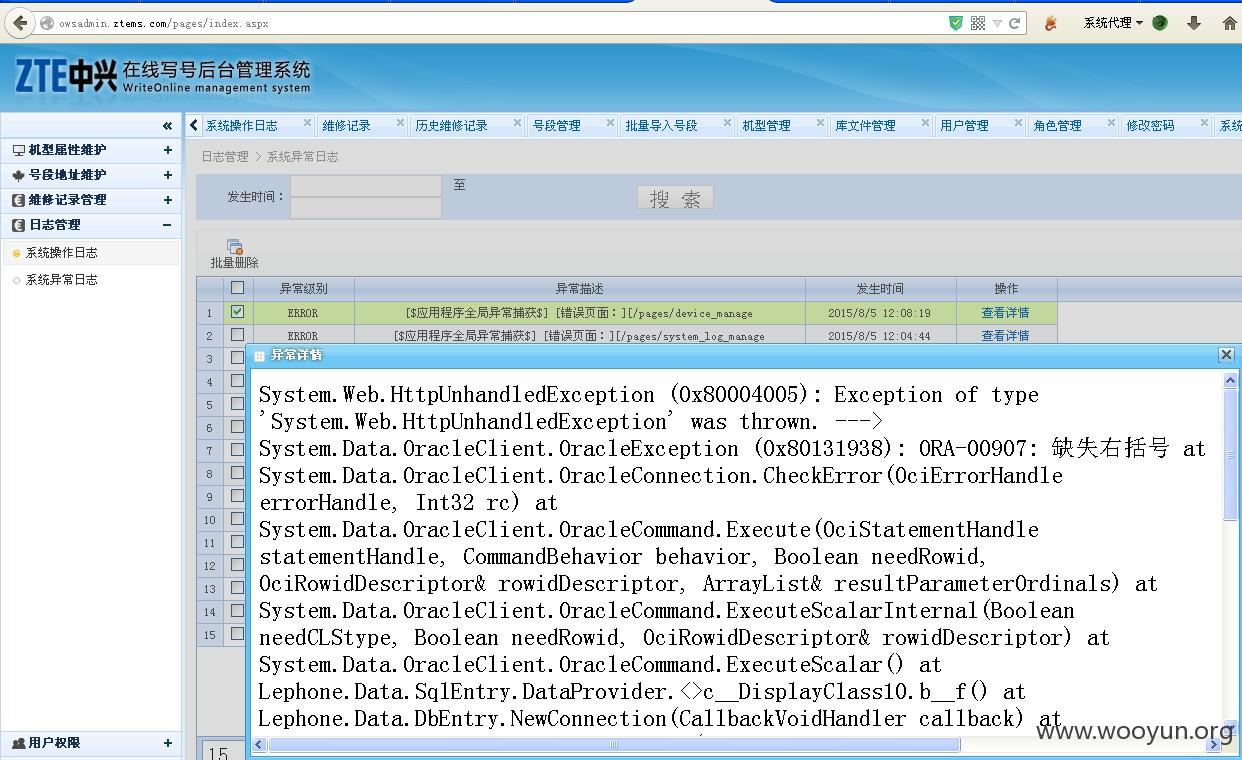

admin身份登陆就多了一个功能,系统异常日志,还是无法getshell,查看异常日志,发现还是有注入的,但是我都是admin了,注入也没啥用了:

漏洞证明:

同上

修复方案:

用session校验

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-08-06 08:42

厂商回复:

感谢提交~

最新状态:

暂无