漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130583

漏洞标题:TourEx支付漏洞可低价购买高价旅游产品

相关厂商:TourEx

漏洞作者: DC3

提交时间:2015-07-31 11:14

修复时间:2015-09-14 11:16

公开时间:2015-09-14 11:16

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:7

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-31: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

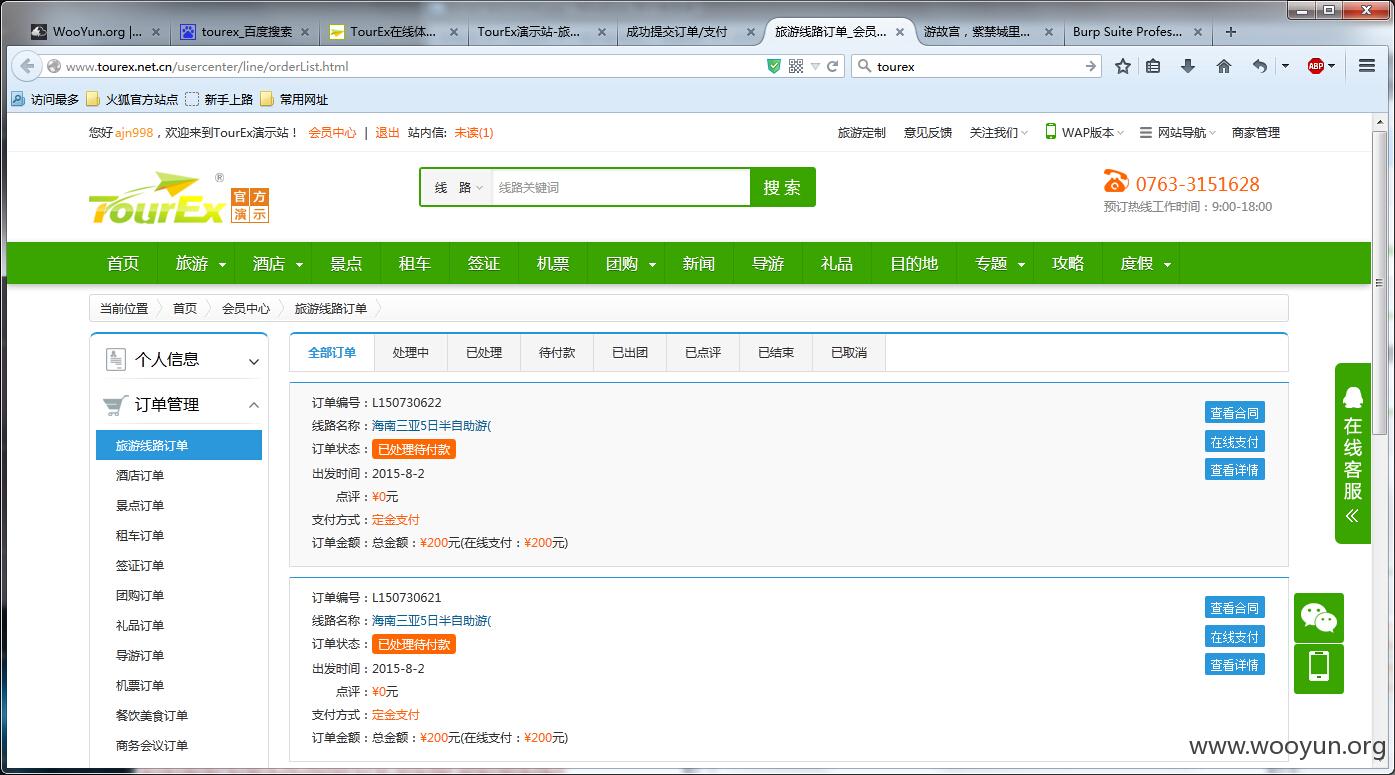

200元的三亚5日游,无强制消费

详细说明:

在提交订单的时候,旅游产品的id和价格参数pricetype居然是分开的,并且提交的时候未做一致性的验证。导致可以用一个低价产品的pricetype来替换一个高价的pricetype

漏洞证明:

tourex演示站上实验的

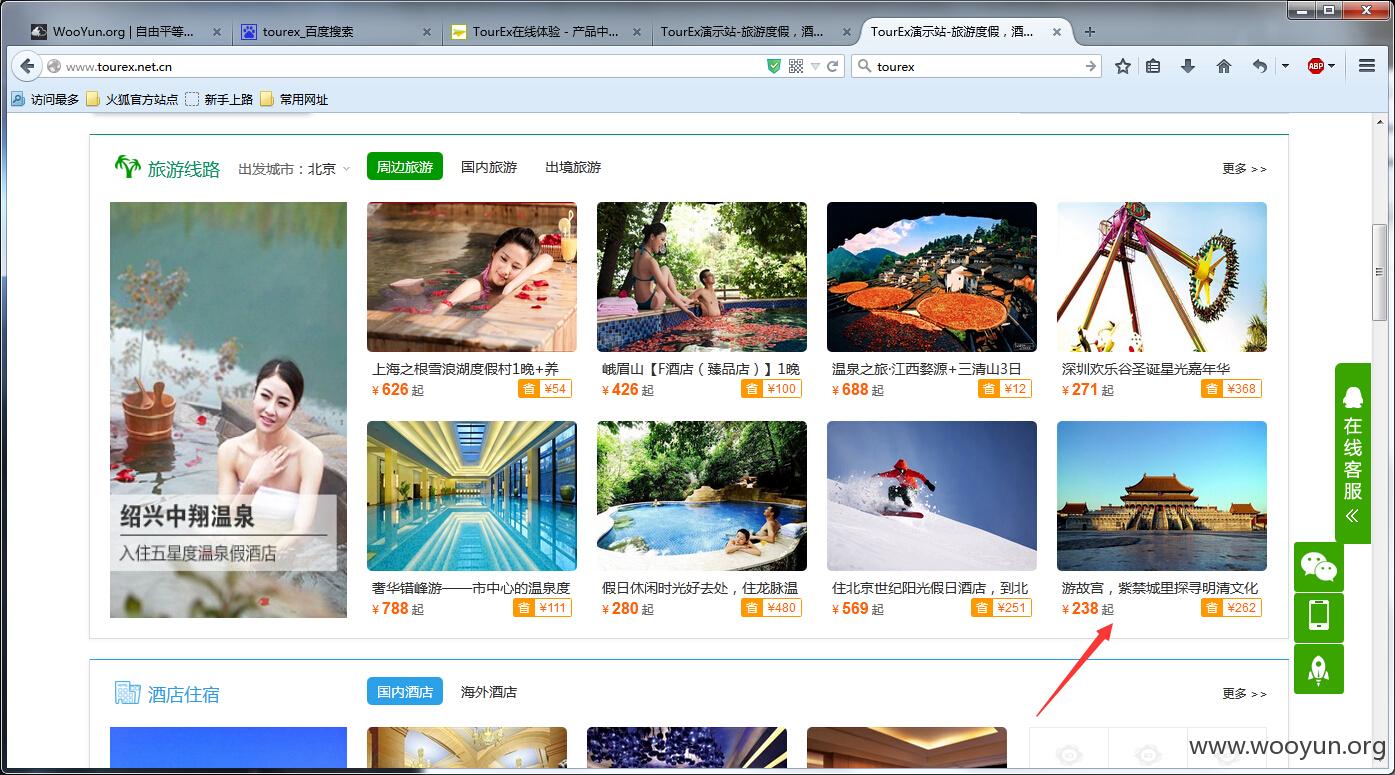

先找一个便宜点的产品

预定页面URL的pricetype,也就是下面的价格。

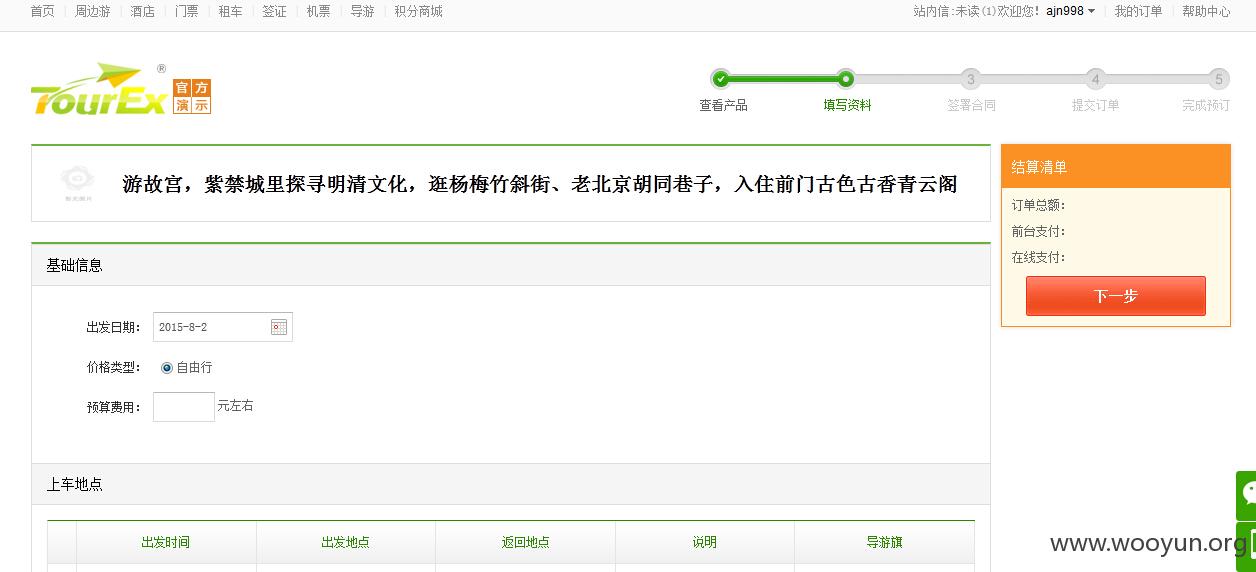

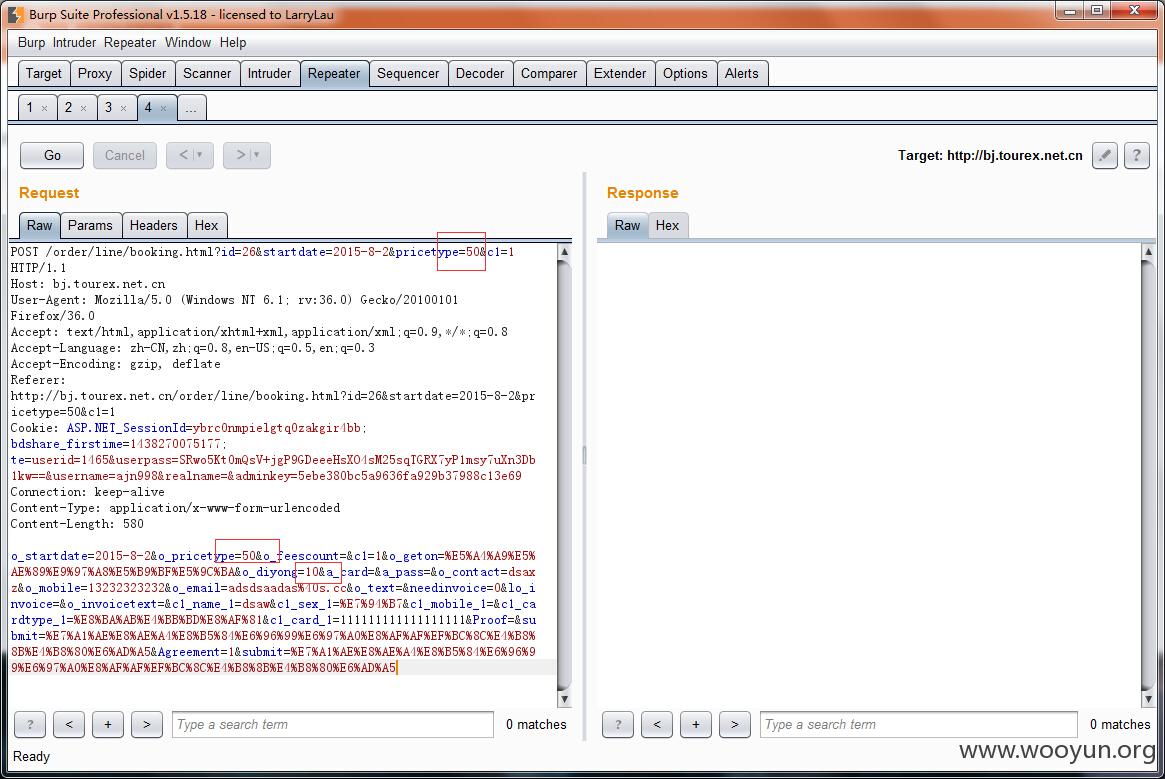

如果直接在url里面改成其他的,就会出错,看来只能用burp来提交

记住这个便宜点的pricetype:17,后面的c1就是成人,c2就是儿童

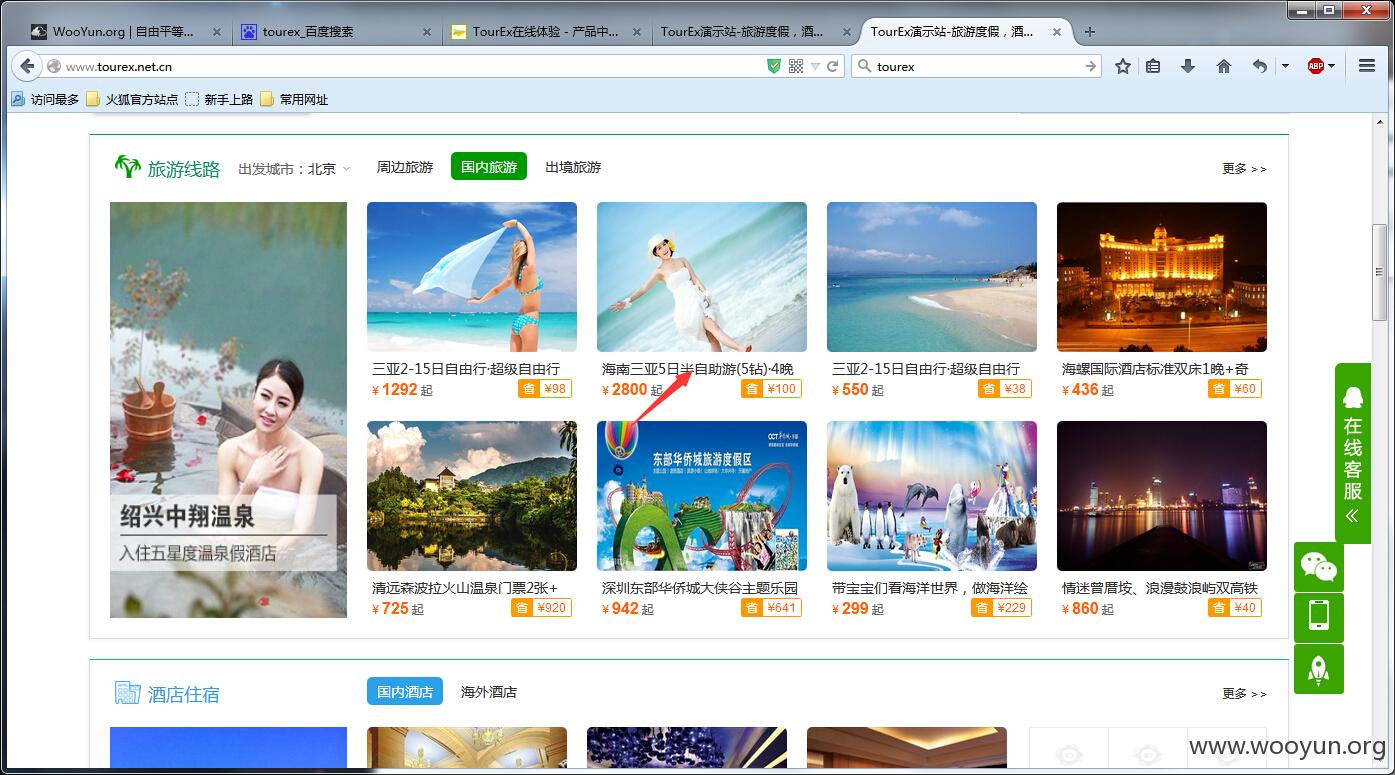

再找个贵点的

此时的pricetype为50,那个抵用的功能貌似只能在规定的pricetype下面使用

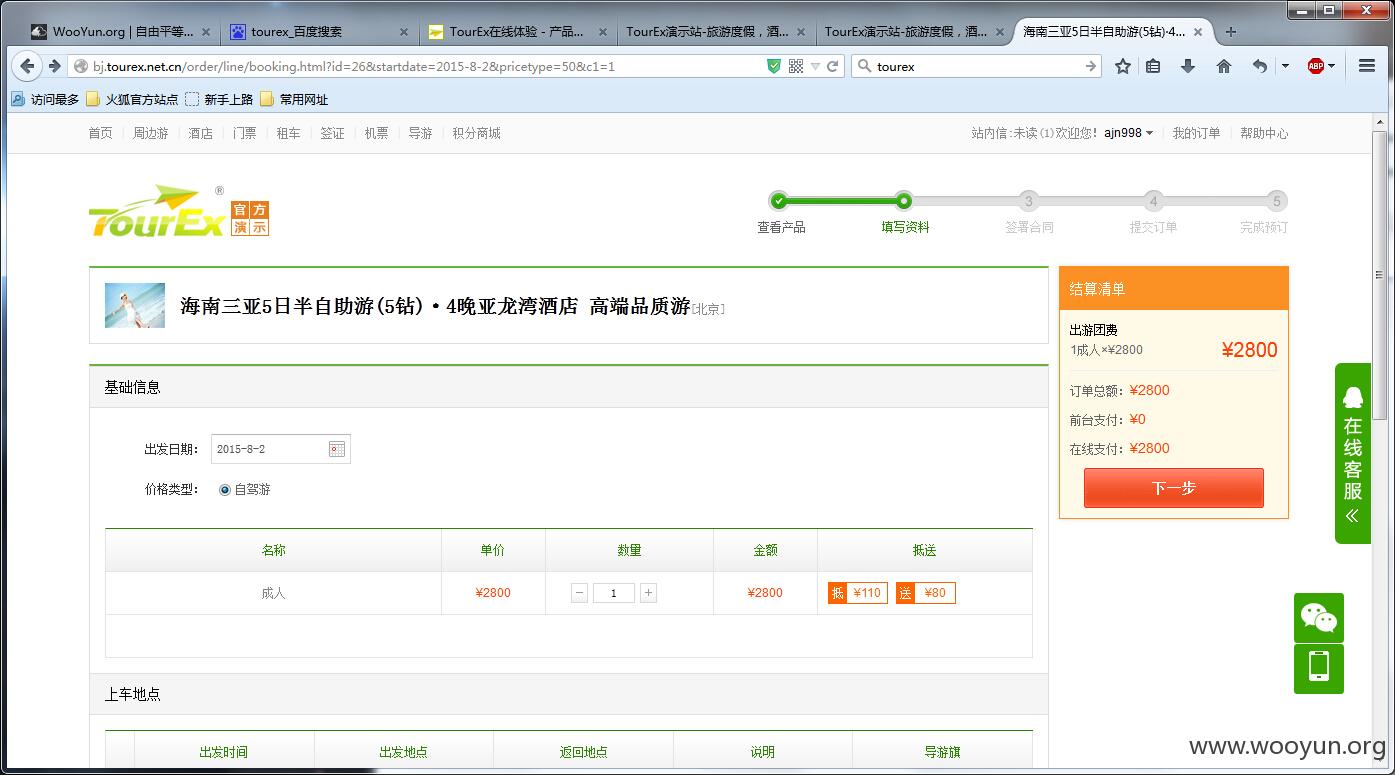

修改提交数据,把pricetype从50改成17,c1=0&c2=1,儿童票更便宜嘛哈哈

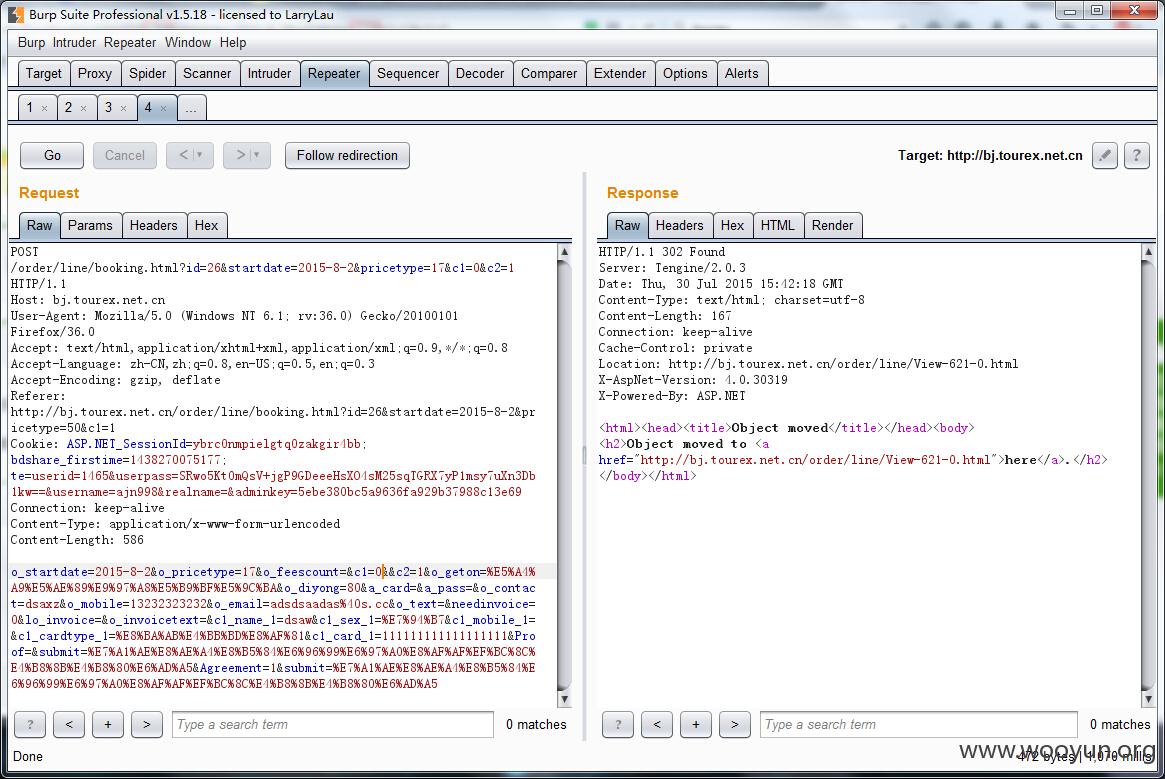

提交之后,给出了重定向的链接

修复方案:

添加验证,最好将id和pricetype绑定

版权声明:转载请注明来源 DC3@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝