漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100198

漏洞标题:有你网页版一个鸡肋的ssrf以及其它几个小问题

相关厂商:盛大网络

漏洞作者: 大物期末不能挂

提交时间:2015-03-08 21:36

修复时间:2015-04-22 21:38

公开时间:2015-04-22 21:38

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-08: 细节已通知厂商并且等待厂商处理中

2015-03-09: 厂商已经确认,细节仅向厂商公开

2015-03-19: 细节向核心白帽子及相关领域专家公开

2015-03-29: 细节向普通白帽子公开

2015-04-08: 细节向实习白帽子公开

2015-04-22: 细节向公众公开

简要描述:

ssrf有点奇怪

忘大神帮忙解释为什么会这样,谢谢

详细说明:

0x00 有你网页版一个鸡肋的ssrf

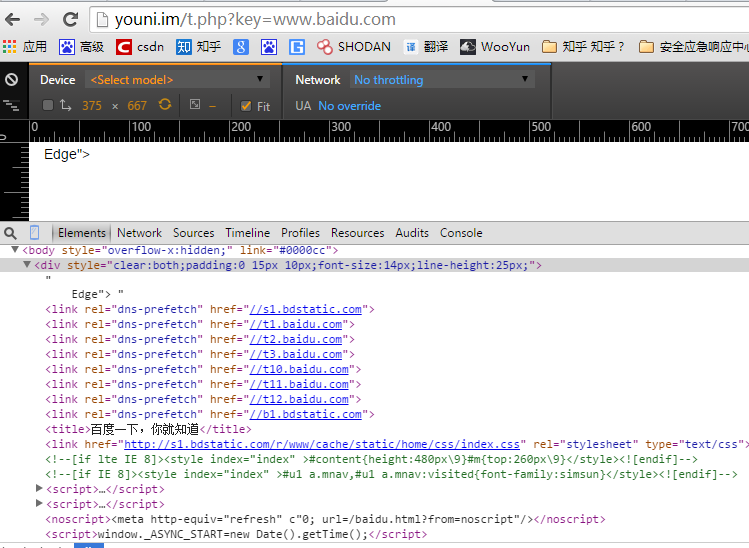

key后面可以加网址等。

比如说:

通过f12可以看出的确访问了百度,但是由于代码原因,没有在网页上显示出来。

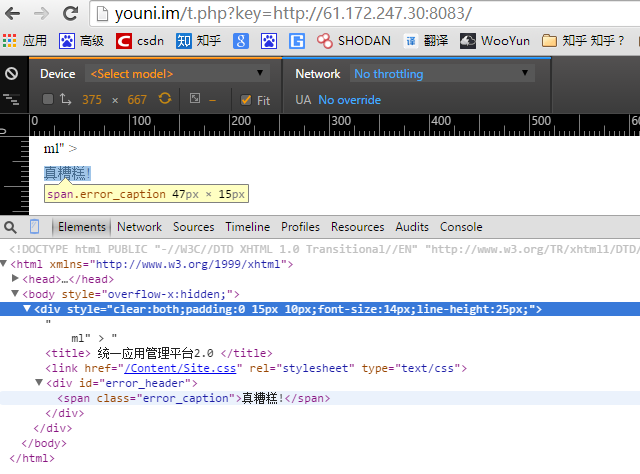

这么说如果有内网的话,应该是可以访问内网的。不过我没有找到内网的地址,所以这里只是我的猜测。

当时想如果是接入盛大内网的话,应该就可以绕过盛大的统一应用管理平台去访问各种后台了。不过事实证明是这个ip盛大并没有加入允许ip。所以,卒。

很奇怪的是:

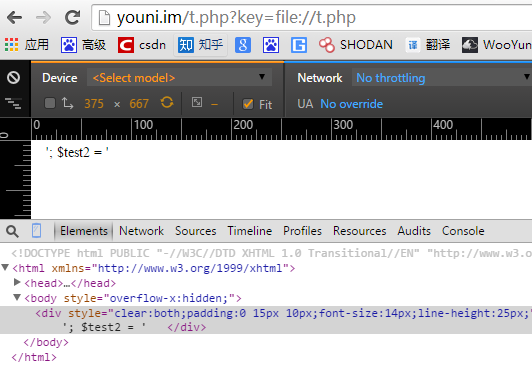

这里也许可以读取文件,但是当我想读取同目录下的index.php时候,却发现读取不了,至今还没有相出原因。

水平较渣,这里的ssrf不太会利用。由于可以加载外网的各种资源,所以还是有一定的危害性的。

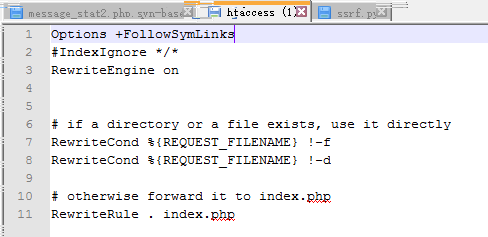

0x01 .htaccess文件可读

不过暂时好像没什么危害。不过还是写上来吧。

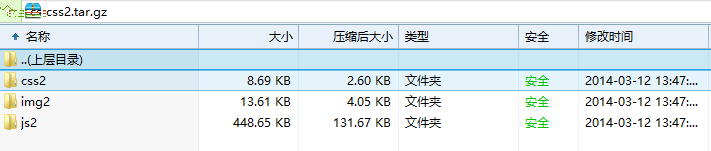

0x02 敏感文件下载

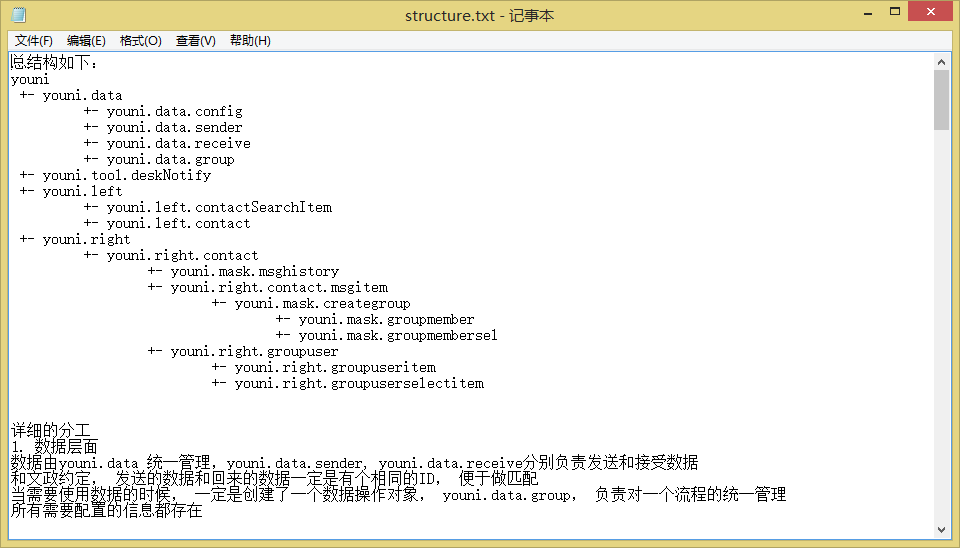

其中js2文件夹中的structure.txt清楚地描述了作者的所有思路。。。。

0x03 我的疑问

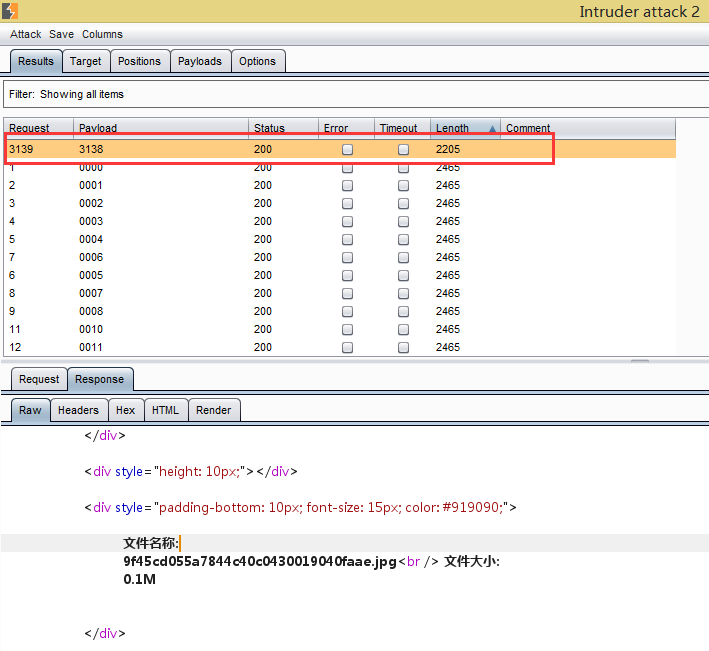

这里需要输入手机末尾四位来进入,但是四位数对于burpsuite来说那也就是几分钟的事情。不知道这里为了用户的信息安全需不需要加错误次数限制。

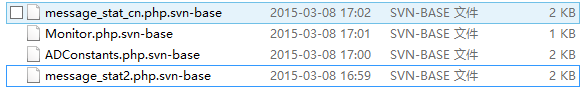

0x04 有你官网svn文件未删除。

顺藤摸瓜,发现了以下几个文件源码。

漏洞证明:

修复方案:

ssrf的我不知道。。。

tar.gz文件删除

svn的文件删除。

版权声明:转载请注明来源 大物期末不能挂@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-09 09:48

厂商回复:

谢谢报告,马上转交给youni相关部门,看你写这么多给你15分吧!!!!

最新状态:

2015-03-09:.htaccess在http中本来就可以访问,file:///我建议加上绝对路径!!!