漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0131647

漏洞标题:233网校收费课程任意下载

相关厂商:233.com

漏洞作者: Expl0r3r

提交时间:2015-08-04 18:56

修复时间:2015-09-19 13:44

公开时间:2015-09-19 13:44

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-04: 细节已通知厂商并且等待厂商处理中

2015-08-05: 厂商已经确认,细节仅向厂商公开

2015-08-15: 细节向核心白帽子及相关领域专家公开

2015-08-25: 细节向普通白帽子公开

2015-09-04: 细节向实习白帽子公开

2015-09-19: 细节向公众公开

简要描述:

存在严重的泄露问题!

详细说明:

随便找一个视频来进行测试!

http://wx.233.com/search/study/?mid=13346&teacher=576

就用这个地址来进行一次测试!

课程仅提供了一个试听视频!我们来分析一下看能否将免费的视频下载到!

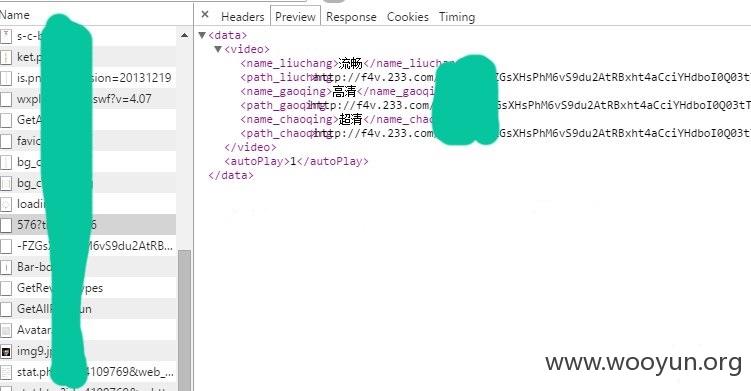

经过分析发现了一个id调用接口,进入后,发现了视频的3种清晰度格式!

地址非常的长,不知道是否进行了加密,用迅雷来测试一下!

看到迅雷的下载大小和速度,就知道基本是ok了!可以直接下载!

看来233数据采用了直接保存的方式,只是在地址上处理的迷惑一点!下载后的视频观看效果如上图所示!

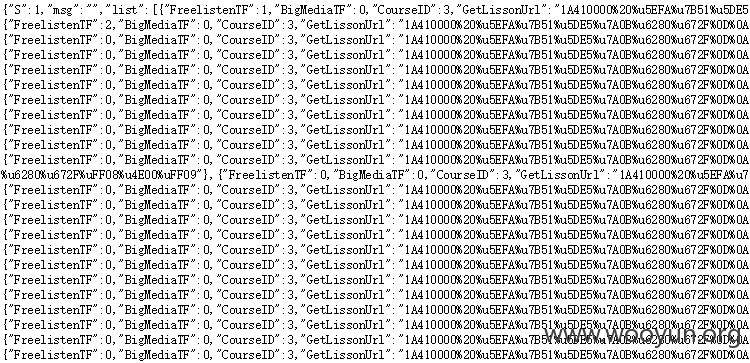

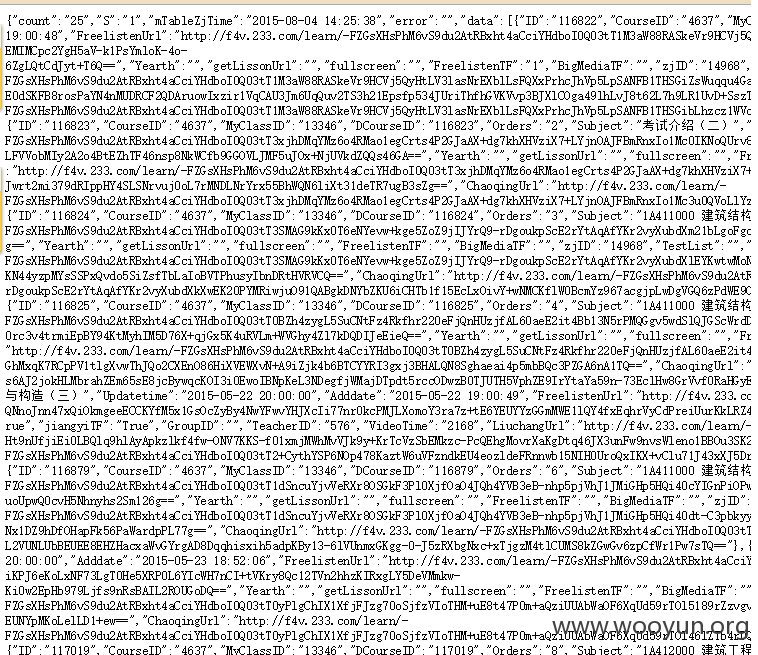

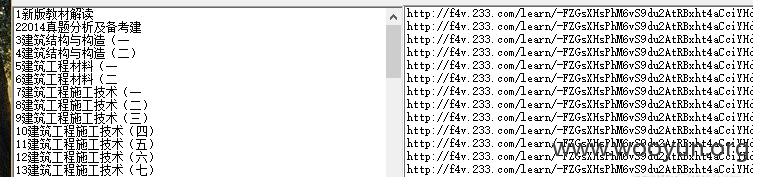

同时在分析的过程里抓取到一个list列表,通过对数据的分析,得到了整个收费课程的列表数据!

抓取到的list列表!

数据分析后的整个收费课程的list列表!

233网校的收费课程就这样下载到了!完全高清不加密!数据安全等级较低!

在后来的分析中,发现课程没有试看,也可以下载到,方法完全相同!

233网校安全形同虚设!安全等级太低!

漏洞证明:

同上

修复方案:

没有采用视频托管商的方式!而是用的自建的服务器!故此安全技术太过薄弱!

版权声明:转载请注明来源 Expl0r3r@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-08-05 13:42

厂商回复:

谢谢,我们将尽快修复

最新状态:

暂无